第40話 アカウントのセキュリティ対策。これ1つで〜CIS Controls 05

ハッカーにとってアカウント情報盗取が手っ取り早い

CISセキュリティ管理(CIS Controls)第5章はアカウント管理について解説する。

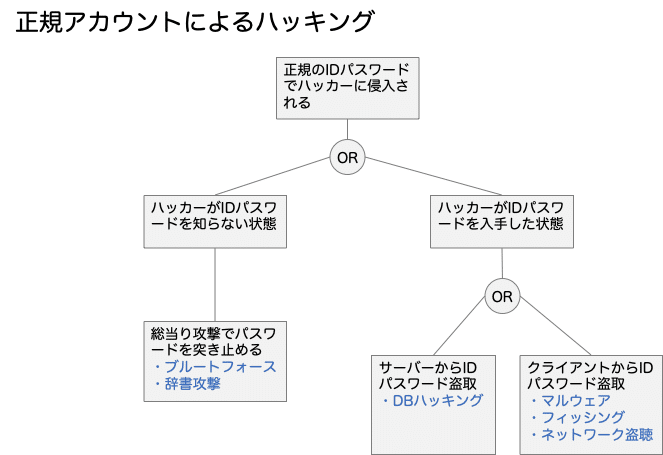

外部または内部の脅威行為者にとって、環境を「ハッキング」するよりも、有効なユーザ認証情報を使って企業の資産やデータに不正にアクセスする方が簡単です。ユーザアカウントへのアクセスを秘密裏に取得する方法は数多くあります。脆弱なパスワード、ユーザが退社した後も有効なアカウント、休眠状態のテストアカウント、数ヶ月または数年間変更されていない共有アカウント、スクリプト用のアプリケーションに組み込まれたサービスアカウント、(公開されたパスワードダンプで)漏洩したオンラインアカウントで使用しているパスワードと同じパスワードをユーザが使用すること、ソーシャルエンジニアリングによってユーザにパスワードを教えさせること、またはマルウェアを使用してメモリ内またはネットワーク上でパスワードやトークンを取得することなどがあります。

悪意のあるハッカーがIDやパスワードなどの認証情報をハッキングして、業務システムに侵入することがこの第5章のリスク事象だ。

パスワード管理のガイドライン

CISセキュリティ管理では、アカウントやパスワードの管理方法について下記のガイドを推奨している。

CIS Password Policy Guide

https://www.cisecurity.org/white-papers/cis-password- policy-guide/

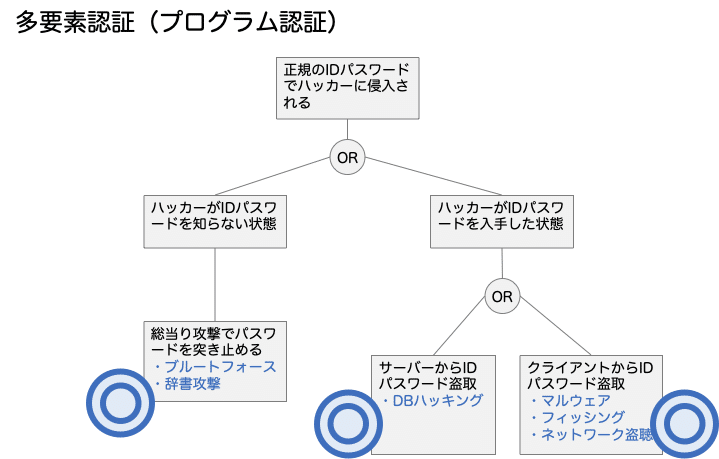

正規アカウントで侵入されるリスク解析

アカウントやパスワードの管理方法についていくつかの対策例が解説されているが、では実際どのレベルのセキュリティにはどの対策が必要なのかを整理するため、ゼロトラストFTAで解析する。

アカウントのセキュリティ対策について、それぞれの対策について見る。

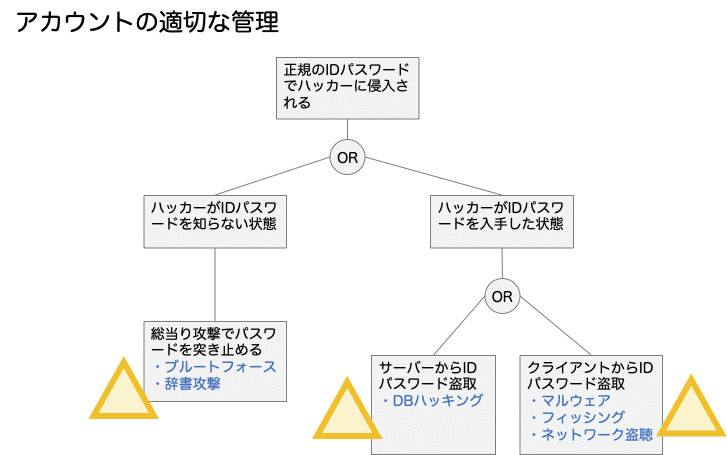

1,アカウントの適切な管理

共有アカウント、休止アカウントなどの適切な管理

もちろん休止アカウントの停止などの適切なアカウント管理は随時対応することは必要だ。しかしハッキング対策としては、それほど大きな効果は期待できない。

現在生きている大多数のアカウントが攻撃対象となるからだ。

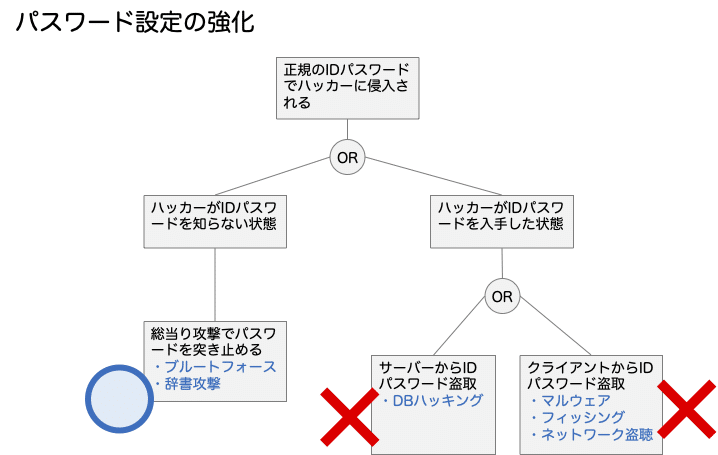

2,パスワード設定の強化

パスワード長や複雑性などのルールによりブルートフォース攻撃を防ぐ。

この対策は、ブルートフォース攻撃や辞書攻撃などの総当りには効果があるが、そもそもアカウントやパスワードなどの認証情報を闇市場などで入手しているケースでは意味がない。

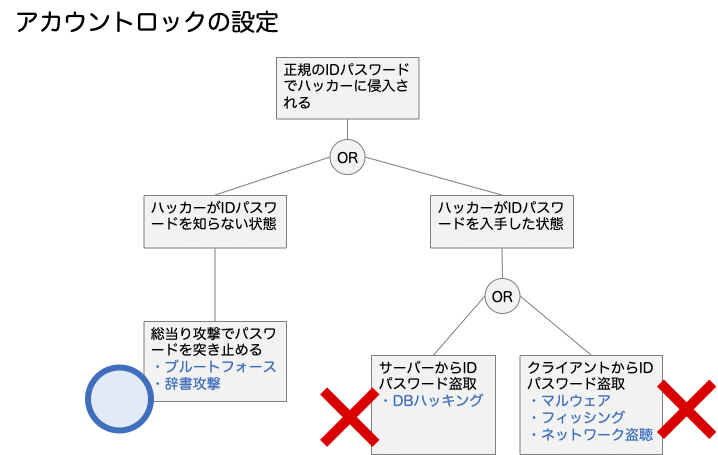

3,アカウントロックの設定

一定回数ログイン失敗でアカウントをロックすることでブルートフォース攻撃を防ぐ。

この対策も、ブルートフォース攻撃や辞書攻撃などの総当りには効果があるが、そもそもアカウントやパスワードなどの認証情報を闇市場などで入手しているケースでは意味がない。

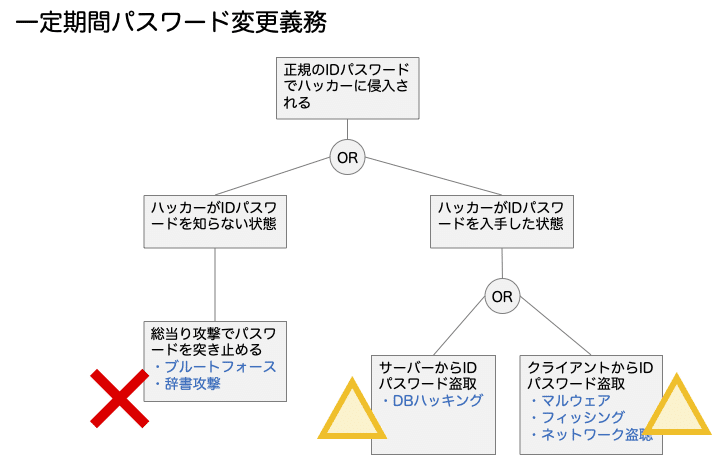

4,一定期間パスワード変更義務

パスワードを強制的に変更させることにより、パスワードが漏洩した場合の対策とする。

この対策は、ハッカーにアカウントやパスワードなどの認証情報が漏洩した時には効果がある。しかしその認証情報が使用される一定期間(数ヶ月?)は、やはり対策効果がない。

かつ、頻繁にパスワードを変えなければならない運用でじゃ。ユーザー側の負担も大きいというデメリットもある。

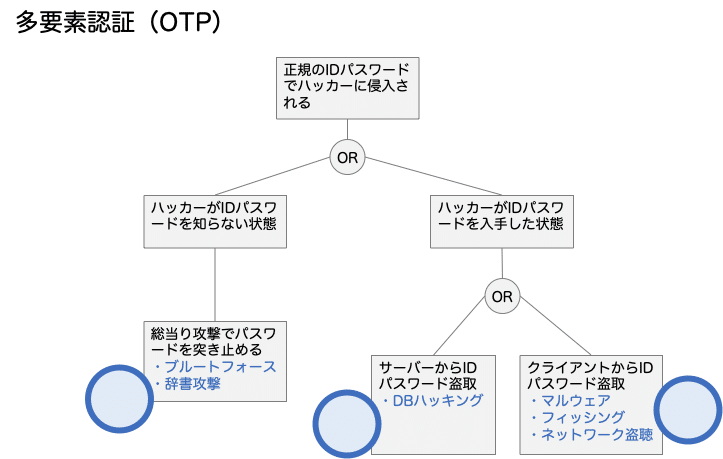

5,多要素認証(OTP)

トークンやSMSなどにより発行されたワンタイムパスワードを入力する。

多要素認証は、ブルートフォース攻撃や辞書攻撃などにも、認証情報の不正入手に対しても効果がある。

ただし後述するが最近は、OTPなどの二段階認証を突破する手口も問題視されており、機密度合いが高い情報では、次項の「(プログラム認証)人の手によらない多要素認証」などの対策が望ましい。

6,多要素認証(プログラム認証)

クライアント認証、端末ID、認証トークンなど認証プログラムが特定のキーを送信する。ユーザの手入力を介さない。

この多要素認証はハッカーによるなりすましも困難であり、また総当り攻撃にも、認証情報不正入手にも効果があり、現時点では一番理想的なセキュリティ対策と癒える。

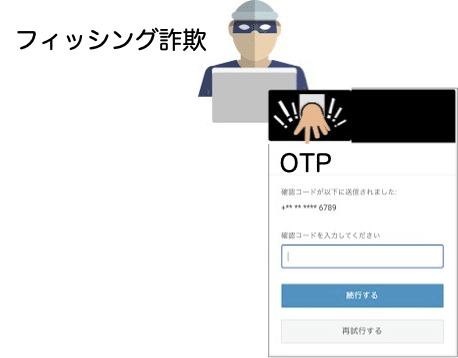

多要素認証でもハッキングされるケース

多要素認証の広がりに応じて、多要素認証を破る手口も広がりつつある。

https://foxsecurity.hatenablog.com/entry/2021/10/02/091406

多要素認証といえども、ユーザの手入力を介する場合に、やはりそこにハッカーが付け込むすきが生じる。

たとえばフィッシングの手口を仕えば、なりすましたOTP入力画面でハッキングすることも可能だ。

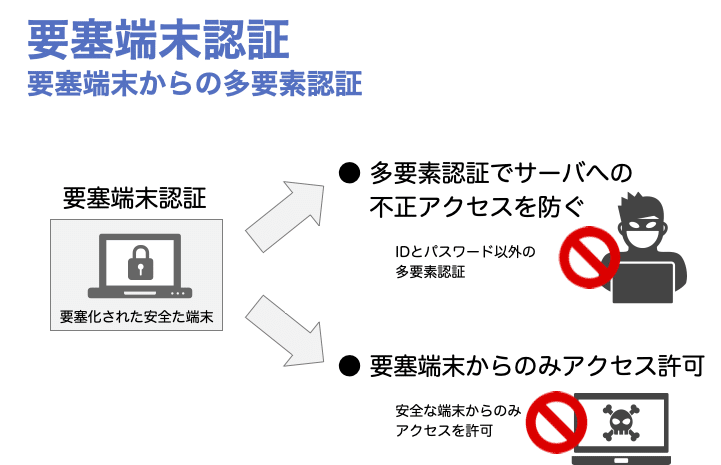

要塞化端末認証が理想

企業のセキュリティ担当者は、OTP系のハッキングリスクも鑑み、プログラム認証方式の多要素認証が望ましい。

アカウントの不正アクセスだけでなく、他のセキュリティ対策を含めた全方位のセキュリティ対策を実現できる要塞端末認証方式が選択するべきであろう。

まとめ

アカウント管理は、まず業務システムのアクセスに対して要塞端末認証を導入することが最も優先度が高い。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?