第29話 「SQLインジェクション攻撃は心配しなくていい」

SQLインジェクション攻撃が高度化してる!

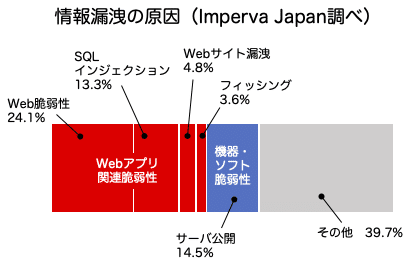

前回の記事にあるように、Webサーバーからの情報漏洩の原因の約半分はWebアプリの脆弱性であること。特に最近は高度化されたSQLインジェクション攻撃が脅威であると言われている。[*01]

調査対象になった情報漏えいのうち、原因の約半数をWebアプリケーション関連のものが占めた。SQLインジェクション攻撃や、リモートコード実行(RCE)、公開されている脆弱(ぜいじゃく)性情報などが悪用された。最近は、特にSQLインジェクション攻撃の高度化が進んでいるという。2020年末にAccellionが受けた攻撃は2段階のSQLインジェクションを使った手口で、顧客データやクレジットカード情報、生年月日、メールアドレスなどが盗まれた。[*01]

SQLインジェクション脆弱性は年々検出されなくなってきている?

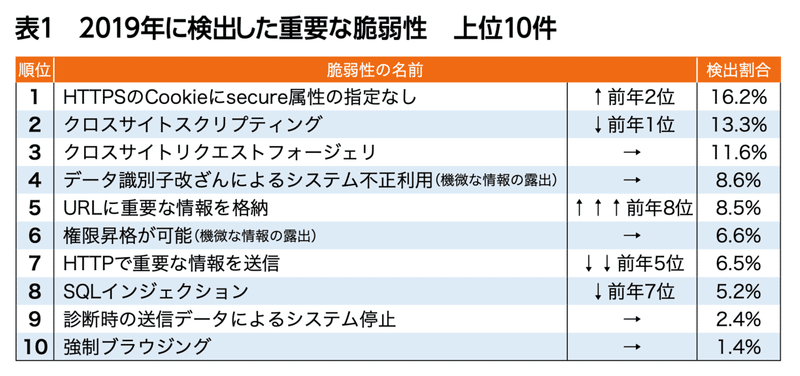

一方Webサーバの脆弱性については、SQLインジェクションはもう大きな原因ではなく、Cookieのsecure設定の方が問題であるという調査結果もある。[*02]

統計開始以来、6年連続の1位で、検出割合でも2位以下を大きく 引き離していた「クロスサイトスクリプティング」は、今回初めて2 位になりました。やはり8位に下がった「SQLインジェクション」も 含め、サイトによらず対策が平準化できる脆弱性は、冒頭で触れた 標準関数、フレームワークやクラウドサービスが提供するコンポー ネントを利用すれば開発者が意識しなくても対策が実装できるた め、検出割合が年々減少して順位を下げる傾向にあります。[*02]

2極化して来ているWebアプリ脆弱性攻撃

この2つのレポートが示すことは、SQLインジェクションを含め、Webアプリの脆弱性攻撃は2極化しているということだ。

一つはImpervaのレポートが示すように、高度なSQLインジェクションの攻撃を駆使して特定のWebアプリを攻撃するケース。潤沢な資金があるハッカー集団によるものと考えられている。

昨今のサイバー攻撃は、資金が潤沢にあり、多くの場合、国家主導で行われているという。そのため、攻撃者は標的となる企業のソフトウェアの仕組みを学ぶためのリソースをもっている。また、攻撃者は自らの能力を向上させ、より高度な攻撃を仕掛けるため、常にセキュリティや脆弱性のトレンドを把握するよう努めているとしている。そしてROI(投資対効果)を最大化するため、攻撃者はAccellionのファイル転送アプライアンスのような、多数の顧客に広く利用・信頼されている企業を標的に選ぶという。[*03]

もう一つは我々が通常使用している業務サーバだ。LACレポートが示すように、対策の平準化によって一般的な脆弱性については対策が進んでいる。[*02]

高度な攻撃方法がコモデティ化していく危険性

そして一部のハッカーが編み出した高度な攻撃方法も、その手口が明らかになっていくにつれ、一般の攻撃者にも広がっていくであろう。特にその手口が効果的であれば、コモデティ化するには時間がかからない。

一つの例としてIPAが発行する「安全なウェブサイトの作り方」[*04]を見ても、2011年発行第5版と2021年発行第7版では、対応するべき脆弱性対策にも変更がある。たとえばSQLインジェクション対策についても下記項目が追加されている。

SQL 文の組み立てを文字列連結により行う場合は、エスケープ処理等を行うデータベースエンジンの API を用いて、SQL 文のリテラルを正しく構成する。[*04]

日々進化していくハッカーの攻撃手口の進化に合わせて、開発者が対応するべきセキュリティ仕様も変化しているということだ。

設計が古い業務Webアプリは要注意!

LACレポートが示すように最新の設計フレームワークやクラウドサービスを使用する分には対策されているケースも多いであろう。しかし設計が10年以上もたつ業務システムであれば、当時有効であった対策が不十分である可能性がある。

しかしそうは言っても、多くの企業にとって、頻繁なWebアプリの脆弱性を見直しすることは容易なことではない。

WAFとDoCAN。それぞれの特徴

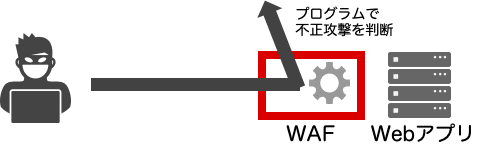

このように時間とともに進化していくハッカーの手口Webアプリを守る有効な手段にWAF(Web Application Firewall)がある。

特に不特定多数のインターネットに晒されるWebアプリについてはWAFは重要性を増す。今後の市場規模は3倍になるという予測もある。[*04]

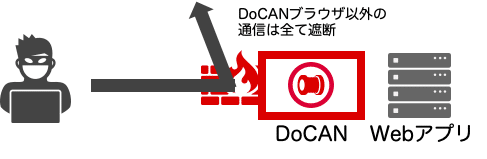

ただ社員など限定したメンバーしかアクセスを許可しない業務Webアプリについては、DoCANのように擬似的な閉域網を形成することで、外部からのWebアプリ脆弱性攻撃からWebアプリを守る手法も有効だ。

WAFは攻撃アクセスの検知についてハッカーとのイタチごっこの側面がある。[*05]

しかしDoCANはアクセスそのものを遮断するため、ゼロデイなどの新手の攻撃手口に強いというメリットがある。

まとめ

・Webアプリ脆弱性攻撃は、資金潤沢なハッカー集団による大手サイトへの攻撃が大きな被害となっている。

・高度攻撃は年月と共にコモデティ化していくため、一般業務サイトでも対策は必要となっていくだろう。

・不特定多数に公開されているWebアプリにはWAFが有効である。

・特定の社員しか接続しない業務Webアプリについては擬似的閉域網を構築するDoCANも有用である。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

参考文献

*01 ITmediaエンタープライズ「大規模な情報漏えい、なぜ急増? 100件の分析で判明した“2大要因”――Imperva」

https://www.itmedia.co.jp/enterprise/articles/2107/13/news038.html?utm_source=pocket_mylis

*02 LAC「セキュリティ診断レポート 2020 秋」

https://www.lac.co.jp/lacwatch/pdf/20201020_sec_report_vol7.pdf

*03 EnterpriseZine「Imperva、AccellionへのSQLインジェクション攻撃の分析結果を公開」

https://enterprisezine.jp/news/detail/14151

*04 ZDNet Japan「今後4年間で約3倍に伸びるWAF市場にて、正しいWAFの選び方を考える。」

https://japan.zdnet.com/release/30308744/

*05 WAF Tech Blog「高度なコマンドインジェクション攻撃とその対策」

https://www.scutum.jp/information/waf_tech_blog/2020/03/waf-blog-064.html

この記事が気に入ったらサポートをしてみませんか?