ランサムウェア対策ソリューション「Eyeglass Ransomware Defender」技術レポート(Vault無し篇)

ブロードバンドタワーのテクニカルセールスグループの八幡と申します。

主にIsilon/Powerscaleの構築・提案・コンサルティングなどを業務としています。

昨今は、コロナの影響もあり急遽リモートワークを導入した企業やクラウドの利用も増え、その不備を突いた社内ファイルサーバへのランサムウェアのアタックなどもニュースで取り上げられていたりしています。

社内ファイルサーバは各企業の情報資産の塊であり、ランサムウェア感染時の影響が特に大きいため、これを守るためのセキュリティの強化の優先度は高いと言えます。

「Eyeglass RansomwareDefender」の取り扱い発表後、弊社へのランサムウェア関連のご相談が急増していることからも、皆さまのファイルサーバのデータ保護に対する関心の高さが伺えます。

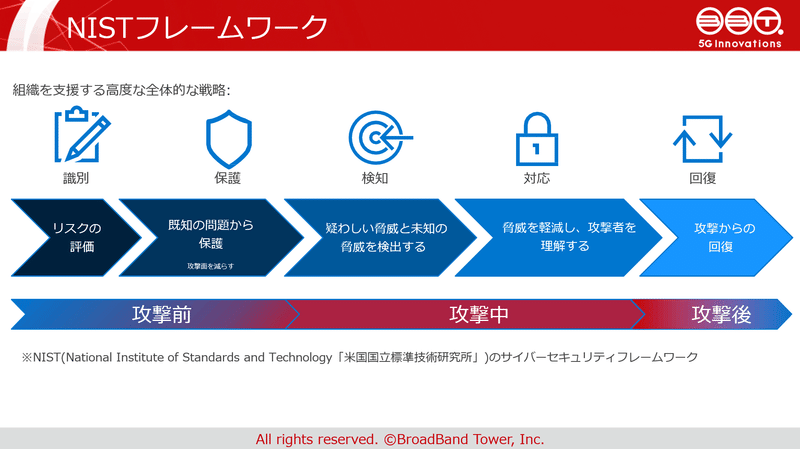

サイバー攻撃の手法は高度化しているため、「侵入を完全に予防するのは不可能。攻撃は受ける前提で、攻撃からいかに早く復旧するかが鍵」という考え方が近年のサイバーセキュリティ対策の主流です。

サイバーセキュリティのガイドラインであるNISTのサイバーセキュリティフレームワーク(CSF)は、“識別”・“防御”・”検知”・”対応”・”復旧”の5つの要素から構成され、予防から実際の事後対応までを網羅するものになっています。

弊社が扱っているカナダSuperna社が開発した「Eyeglass Ransomware Defender」も、もちろんこれらを網羅して対応しています。

ランサムウェア対策の肝としてよく語られるのが、重要な情報を保護するためのVault環境・AirGapネットワークの構築です。

Vaultとは、「金庫」「貴重品保管室」などを意味する用語が転じて、重要な情報を隔離して保全する環境をさす言葉として使われています。AirGapも同じような意味合いで使われます。

ビジネス継続性の面でいえばDRの一環としてバックアップストレージを別拠点に持っている会社も増えてきておりますが、Vaultはそれとは別にデータの金庫としての役割を通常は同一拠点内に構築するものとなります。

「Eyeglass RansomwareDefender」でももちろんVault環境と連携した保護は実現できます。

ただVault環境の構築は、どの情報も重要だから全部保護したい、最低限の容量で済ませたいけど情報の優先度を決めるのが難しくどれだけの容量が必要となるのかという部分を絞れない場合など、Vaultストレージのコスト面が壁となり導入が難しいというケースも多々あります。

Vault環境は作れないけど何とかしてIsilon/Powerscaleに入っているデータを守りたい!!

「Eyeglass RansomwareDefender」はVault環境がなくても、Isilon/Powerscaleのランサムウェア対策に十分に役立ちます。

今日は「Eyeglass RansomwareDefender」でVault環境がないときに何ができるのか、セットアップに必要な最低要件も含めてレポートさせていただきたいと思います。

Eyeglass Ransomware Defenderとは

Superna社の『Eyeglass Ransomware Defender』は、Superna社の 『Data Protection Suite』に属するランサムウェア対策製品です。

「Isilon/Powerscale」にランサムウェア対策機能として、APIレベルで組み込み、サイバー攻撃から重要なデータを保護することが可能です。

Ransomware Defender はゼロトラストのセキュリティソリューションであり、管理者の穴をつくランサムウェア対策の被害を最小限にするのがこの製品の特徴といえます。

ネットワーク内部の攻撃からデータを保護し、ランサムウェア被害の影響範囲を最小限に抑えます。

具体的には以下のような形でこれを実現しています。

ユーザーごとのふるまい分析により、異常なファイルアクセス動作を検出し、ファイルシステムを保護

Powerscale側でスナップショットがスケジュールされていない場合でも、異常を検知した場合そのタイミングでRansomware Defenderが自動的に全共有領域のスナップショットを作成

ふるまいがランサムウェアであると判定された場合は、ファイルを特定し、該当ユーザのアクセスをロックアウト

誤検知に関しては、環境学習期間を設けることで、ユーザの挙動をチェックし判定の精度を上げることが可能

セットアップに必要な要件

保護するIsilon/Powerscaleの環境がサポートされているOneFS9.0以降のバージョンであること

Isilon/PowerscaleにSnapshotIQのライセンスがあること

Microsoft Hyper-VまたはVMware vSphere 6.0 ESX以降(vCenter必須)の仮想環境に以下の仮想マシンをデプロイできる事。

- Eyeglass DR x1台(1台当たり4vCPU、16GBメモリ、130GB HDD)

- ECA(Eyeglass Clustered Agent) x3台(1台当たり4vCPU、16GBメモリ、130GB HDD)

- vCenterに関しては以下のいずれかの条件

① vcenter 6.5 Flex または html5

② vcenter 6.7 Flex client

③ vcenter 7.0.1 Build: 17491160各仮想マシンに割り当てる同セグメントのIP4個(IP1個/1仮想マシン)

Isilon/PowerscaleとEyeglass、ECA間でAPI及びNFSでの疎通がとれること

Isilon/Powerscaleと同じNTPサーバとEyeglass・ECAも同期が取れること

Isilon/Powerscaleと同じDNSサーバをEyeglass・ECAも参照できること

EasyAuditor,PerformanceAuditorを使う場合はECA6台以上必要、IPも合計7個以上必要

セットアップに必要な要件は大まかにはこんなところです。

複数クラスタを監視させたいときはNTPやDNSの部分は注意する必要があります。

さてでは、実際にVaultがないRansomware Defenderはどんなことができるのでしょう。

ランサムウェア攻撃に関連するファイルアクティビティについて、Isilon/PowerScaleの監査ログを監視

ランサムウェアのイベントを検出するために、ユーザのファイルアクセス動作をリアルタイムに監視しロックアウト (完全自動化)

SMB共有や、NFSエクスポート、S3バケットごとにユーザのロックアウト(ロックアウトの挙動はプロトコル毎に異なります)

RansomwareDefenderからOneFS設定に対して対象ユーザーのアクセス権をはく奪または変更

ユーザI/Oパターンに基づいて設定をカスタマイズ可能

すべての管理対象クラスタでランサムウェアのアタックを同時にリアルタイムで停止

データへの不正アクセスを検知したタイミングでスナップショットを自動取得し、被害範囲の最小化・限定化

ランサムウェア攻撃を想定したテストモード (Security Guard)

あれ?結構いろいろできますね。

ランサムウェア対策としては必要十分以上の機能を搭載してます。

なお、Vaultがある場合はこれらの機能に加えて、被害を受ける前の安全なデータが即時利用可能になります。

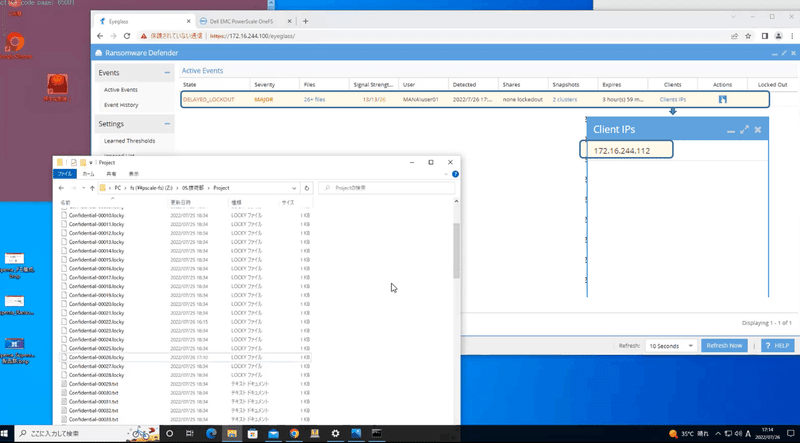

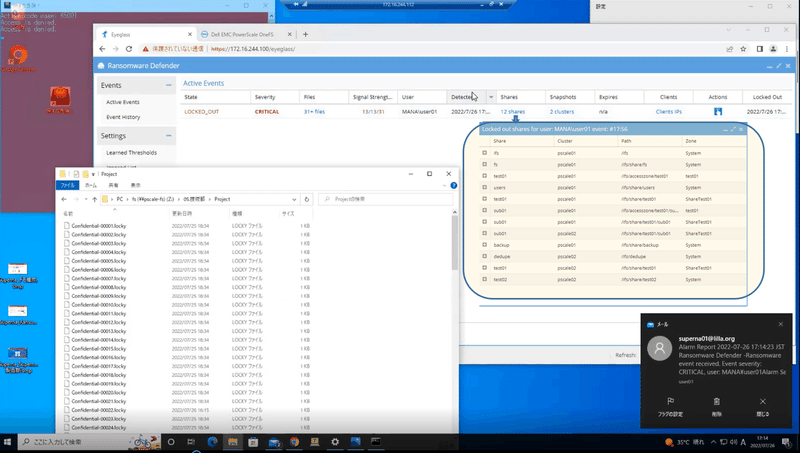

実際にランサムウェアを検知した場合は、以下のようなActiveEventsとして検知されます。

通知(メール、twitter、slack)の設定をしていればもちろんそれらにも通知されます。

スナップショットは脅威がWarningもしくはそれ以上として検知されたタイミングでロックアウトされるかどうかに関係なく取得されます。

State:イベントの状態(画面の「DELAYED_LOCKED」はロックアウト予定であることを示します。)

Severity:イベントの重大度(Critical、Major、Warningの3段階。)

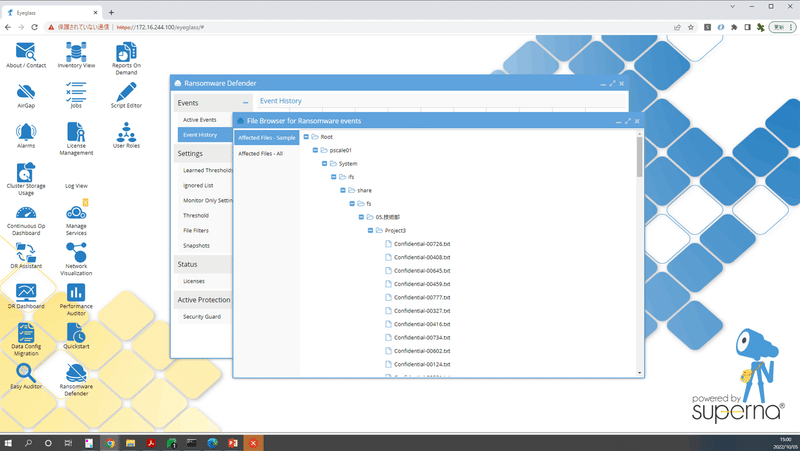

Files:ランサムウェアの振る舞いを検知したファイル(ツリー形式で辿ることや、CSVに出力が可能。)

Signal Strengths:Severity毎のカウント。カウントが高いほど振る舞いが連続的なパターンであることを示しています。(複数用意されているThreat Detector(検知ロジック)のうち、どのThreat Detectorに該当したかが確認可能。)

User:ランサムウェアの振る舞いを検知したユーザ

Detected:検出日時

Shares:対象となる(ロックアウト)共有の数。ロックアウトされた場合のみ数字が入ります。具体的な数が提示されている場合は、クリックすることで対象となった各クラスタの共有が表示可能です。

Snapshots:対象となる(スナップショットで保護した)クラスタの数

Expires:Warning時は、カウントがリセットされEventHistoryに移動するまでの時間。Majorイベント時はロックアウトまでの時間。

Clients:ランサムウェアの振る舞いを検知したクライアントのIPアドレス

Actions:クリックすることでイベントのログや様々なアクションを実行することが可能

Locked Out:ロックアウトした時間

ランサムウェアの振る舞いを検知したファイルはツリー形式では以下のような表示になります。

ロックアウトされた場合、OneFS側では該当のユーザの共有アクセス権は以下のように「Deny All」に変更されます。

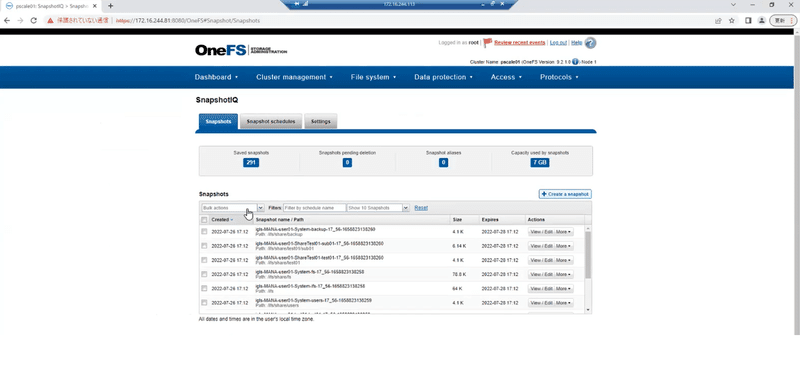

RansomwareDefenderが作成したスナップショットに関しては以下の図のようにigls-で始まる各共有のスナップショットがSnapshotIQの管理画面を見ればわかると思います。

これらのスナップショットはデフォルトで48時間でExpireするように作成されていますので、RansomwareDefenderが作ったスナップショットのせいで長期間容量が圧迫されることは基本的にありません。

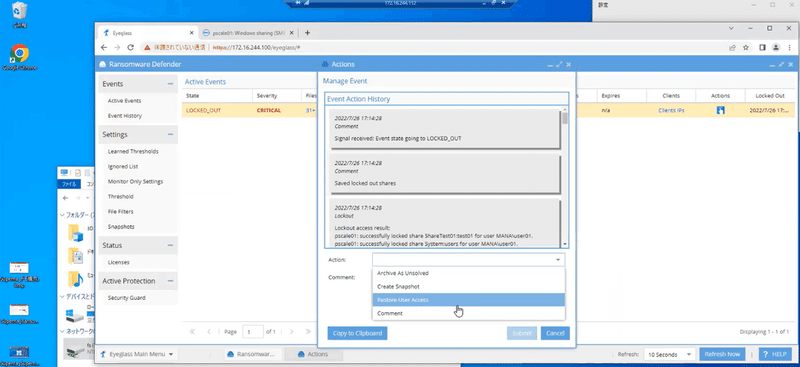

原因が分かり必要な対処がなされた後、該当ユーザのロックアウト状態を解除するのはRansomwareDefenderのActiveEventsの画面で、Actionsボタンを押し、「Restore User Access」を選択し、Submitボタンを押します。

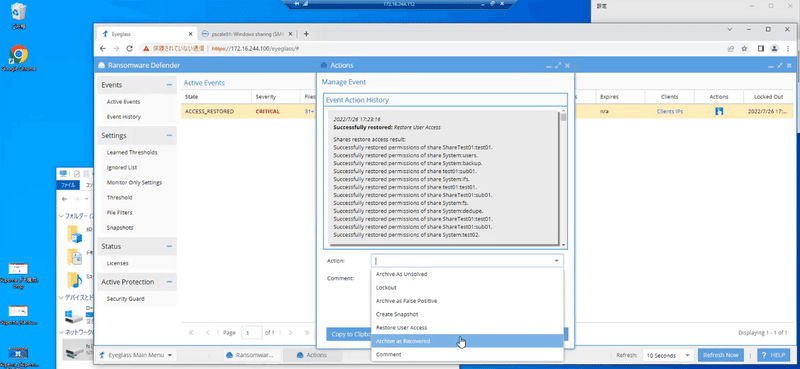

その後該当イベントをEvent Historyに移行するには、同様にActionsのボタンをクリックし、「Archive as Recovered」を選択し、Submitボタンを押します。

データの復旧に関しては、いままではPowerscale側の操作を要しましたが、近い将来これもRansomwareDefender側でできるようになる予定です。

弊社では個別デモ、イベント、検証機の貸出等も実施しておりますので

興味がわいた方は下記ページよりお問い合わせください。

直近では以下のイベントに出展予定となっております。