情報処理安全確保支援士2018年(平成30年)秋午後2問2(4,785 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

本文要約(設問1)

[前提]

① A社は情報セキュリティ基本方針を定めており、意思決定機関である情報セキュリティ委員会がある。下部組織としてインシデント対応を行う非常時対応チームがあるが、対応すべきインシデントの範囲や具体的な活動内容が明文化されておらず、活動実績は極めて少ない。

[ネットワーク構成]

① A社は本社が国内で工場が海外にある。ネットワーク構成は図2の通り。

② A社本社ネットワークに接続する機器にはサーバ、ネットワーク機器、PCがある。各部が必要に応じて部門サーバをサーバLANに設置している。開発部は開発部サーバと開発用サーバの設置管理を行う。部門サーバと開発用サーバ以外のサーバ、全ネットワーク機器とPCはシステム部の管轄。システム管理者が各部にいるのでそのシステム管理者が機器を管理する。

③ DMZ内のサーバはグローバルIPが付与され、インターネットと通信できる。DMZ外の機器には固定IPが付与され、インターネットとの通信はFWによって禁止。業務PC-LANに接続されたPCはプロキシを介してインターネットにアクセス可能。プロキシには60日間のログがある。開発LANからDMZの通信はFWによって禁止。

[情報漏洩]

① A社にてインターネット掲示板Uに漏洩文書X(A社の発売前新製品αの操作説明書)が投稿されているというインシデントPが発覚。

② 個人情報や重要な機密情報でないこと、非常時対応チームの権限や調査手順が決まっていないこと、非常時対応チームのメンバーは他業務で磯がいいことから開発部がインシデントPの対応を行う。

③ 開発用サーバ、開発部門サーバを調査すると漏洩文書Xはサーバ内の文書Yと内容が同じで、この文書Yへは開発部員ならだれでもアクセス、閲覧、複製できたし、アクセスログの取得もなかった。

④ また、開発部員と委託先とで操作説明書を執筆していた際に文書Yを保管していたUSBメモリRを紛失しており、紛失が情報漏洩ルートと思われる。

⑤ 誰が流出させたのか、文書Y以外の漏洩有無や他被害範囲は不明

⑥ 漏洩文書X公開中止要請、USBメモリ管理見直し、インシデントPの通報者への感謝を行う。

⑦ インシデント対応についての各部署の責任や役割が曖昧、対応への作業手順が不明確、対応経験が不足、ログがないといった問題が見られた。

[早急に取り組むべき事項]

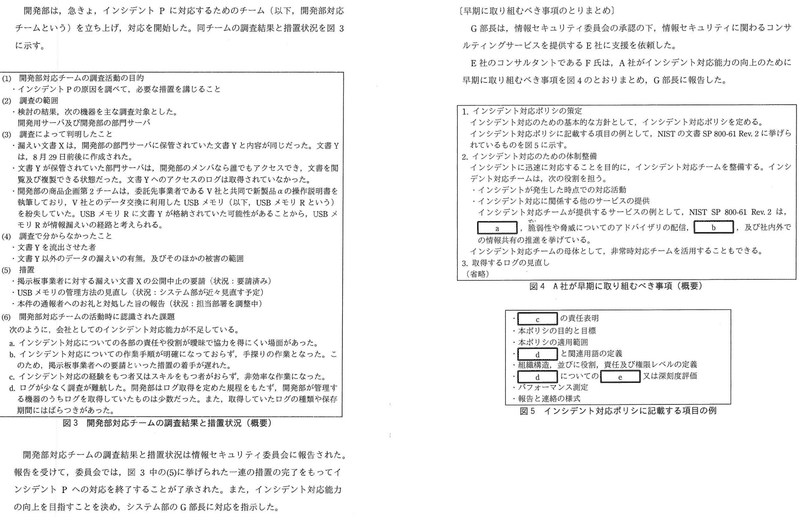

① インシデント対応ポリシを定め、NIST文書SP-800-61 Rev.2の項目(図5)などを記載する。

② インシデント対応チームを整備、インシデント発生時の対応やそれに関係する他サービス提供を行う。他サービスとは[a]や脆弱性や脅威についてのアドバイザリの配信、[b]、社内外での情報共有の推進である。

問題文(設問1)

解説(設問1)

(1)はインシデント発生時に提供するもの。知識問題に近いところですが侵入検知(エ)と教育と意識向上(イ)が入ります。

答え : エ, イ

(2)も穴埋め。責任を取るのはいつだってマネジメント層(ケ)という原則(?)です。インシデント(ウ)の話なのでその関連用語を定義し、優先順位付け(コ)や深刻度評価を実施します。素直ではあるところ

答え c : ケ, d : ウ, e : コ

本文(設問2)

本文要約(設問2)

① 非常時対応チームをA-CSIRTとして再編、インシデント対応ポリシでA-CSIRTと各部署の責任や権限レベルを規定した。A-CSIRTのメンバの見直しを実施し増員したほか、スキル向上のために定期的な勉強を実施する。

② ログ管理ポリシを定め、社内全機器(開発用サーバ含む)のログはログがそもそも取られていなかったことやログの種類や保存期間がばらばらだったことへの反省から取得するログ要件は[f][g]についてのもの、取得ログ要件は[h]とバックアップ、アクセス制限についてのもの、機器とログの時刻要件は情報の[i]を[j]することについてのものを定める。

③ システム管理者に、管理する機器について通常時のネットワークトラフィック量や指定期間の中でのその推移などの情報(通常時プロファイル)の把握を指示した。

問題文(設問2)

解説(設問2)

(1)はログを取得する対象の機器と取得するログの種類を定めて、取得するログの保管期間とバックアップ、アクセス制御を定めます。

答え f : ログを取得する機器, g : 取得するログの種類, h : 保存期間

(2)は時刻の同期。NTPの話かと思えば海外なんだからタイムゾーンを統一しろってそういう話でした。iの正答率が低いのは納得。

答え i : タイムゾーン, j : 統一

(3) 通常時のプロファイルを把握したらそりゃあそれと見比べて異常かどうかを判断するのに使う以外あるのでしょうか

答え ネットワークトラフィック量と比較して異常を検知する。

本文(設問3)

本文要約(設問3)

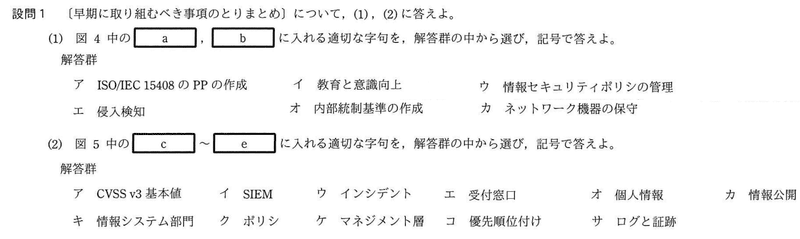

① マルウェア配布サイトMにA社の機器1台がアクセスし、遠隔操作機能があるnew3.exeというファイル名のマルウェアKをダウンロードした可能性があることが判明、サイトMのIPはA社管理外、サイトMのログに残っていたアクセス元IPはA社プロキシサーバのものであった。

② A-CSIRTが調査すると業務PC-LANに接続されたPC-Aが9/4にサイトMにアクセス、ダウンロードしていた。プロキシサーバのログにはダウンロード後、PC-Aが特定サイトにアクセス、その後に同サイトにアクセスを繰り返していた(図6)。

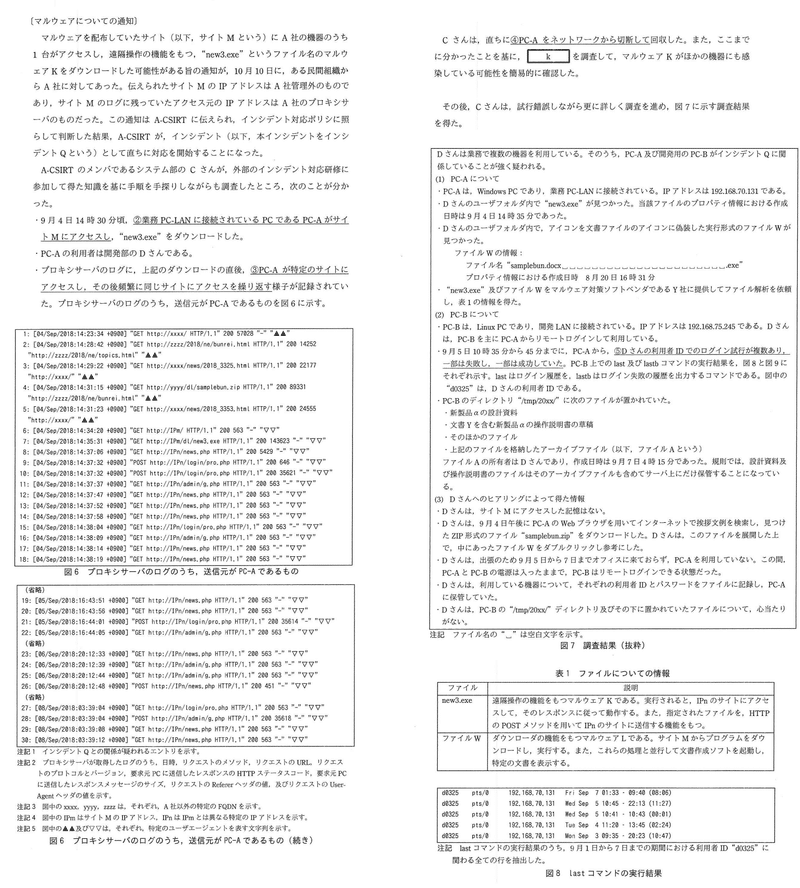

③ PC-Aをネットワークから切断して回収し、[k]を調査してマルウェアKが他の機器に感染している可能性を確認した。PC-B(Linux)はPC-Aからリモートログインして扱うPCで、感染PC所有者IDでのログイン試行が複数あり、一部は失敗、一部は成功していた。また、PC-Bには文書Yなどが入ったフォルダ(ファイルA)が保管されていたが、保管したというつもりはなかった。

他の調査結果は図7の通り。

④ new3.exeは遠隔操作機能を持つマルウェアKで、実行されるとIPnにアクセスしてそのレスポンスに従って動作するのと、指定されたファイルをPOSTメソッドでIPnに送信する。

⑤ ファイルW(感染PCに生成されていたファイル)はダウンローダ機能のあるマルウェアLで、サイトMからプログラムのダウンロードと実行を行う。文書作成ソフトを起動して特定の文書を表示する機能もある。

⑥ フォレンジックツールでファイルAのファイルサイズ、[l]をキーにしてファイル検索するとPC-AにもファイルAと同じ内容のファイルが9/8 3:35に作成されており、プロキシサーバのログからそのファイルが社外に送信された可能性があることが分かった。

⑦ 改めて掲示板Uを見ると、ファイルAの中身も投稿されており、USBメモリRに格納されていないデータも含まれていた。

問題文(設問3)

解説(設問3)

(1)はどのようにPCを特定したのか。プロキシサーバのログにサイトMへのアクセス履歴があるので、ここからIPアドレスを得ます。「具体的に」というのは答えにあるようにエントリを抽出し、というのを追加しろという意味の模様。DHCPが出てこないのは固定IPだからです。

答え プロキシサーバのログからアクセス先がサイトMのエントリを抽出し、このエントリからPC-AのIPアドレスを得た。

(2)はマルウェアダウンロード後に頻繁にサイトにアクセスする理由。マルウェアが通信する理由は何かのダウンロードかC&Cサーバと通信して指示要求→指示をもらう→活動のどちらかという認識。

答え

HTTPリクエスト : C&Cサーバへのコマンド要求又は応答

HTTPレスポンス : C&Cサーバからのコマンド受信

(3)はPC-Aをネットワークから切断したことの問題点。ネットワークインターフェースや通信状態が消えてしまうのでメモリダンプを出そうというのが措置。

この問題ではLANから切り離してパケットキャプチャとかしてた気がするんだけども…

答え

問題 : PCのネットワークインターフェースや通信の状態についての情報が失われること

措置 : メモリダンプを取得する。

(4)は他の機器がマルウェアに感染しているかどうかを何を見て判断するか。、感染したときに生じる行動であるIPnへのアクセスがあるかどうかを見る。表1を見てからだと解きやすい。PC-Aが他の機器との通信がしてたかを見るのだと厳しいか?

答え : プロキシサーバのログから、IPnのサイトにアクセスした機器が他にないか

(5)はlastがログイン履歴、lastbがログイン失敗履歴で、ログイン成功までに何回失敗しているか。ダウンロードは9/4らしいので9/4から9/5の10:41までの失敗ログ数を数えると10:35~10:40の7回です

答え 7回

(6)ファイル検索をするときにファイルサイズと何をもって検索するか。名前が変わっているならハッシュ値を見るとよいです。

答え ハッシュ値

(7)は図6の中で9/8以降のファイル送信のログはどれかとプロキシかFWの情報でファイル送信有無を判断できるのは何か。9/8にファイルが作成されているので27~30行目を見ると1つだけやたらと大きいサイズの通信が28行目にあります。ただの通信ではなさそうというのがデータサイズから明らかです。

答え 28行目, プロキシサーバがインターネットに送信したデータのサイズ

本文(設問4,5)

本文要約(設問4,5)

[インシデントQのタイムラインと措置]

① インシデントQのタイムラインは表2の通り

② 9/22までの間に別文書も社外送信されていた。

[レビュー]

① インシデントQの対応はPのときよりも大幅に向上したが、未対応の課題を解決する必要がある。

問題文(設問4)

解説(設問4)

(1)は時間の穴埋め。要は気合

ダウンロードしたのは9/4 14:31(ア, 図6 4行目のzip)

IPnと通信し始めたのは9/4 14:37(イ, 図6 8行目でexe実行直後)

PC-Bのログイン成功は9/5 10:41(ウ, 図8)

答え ア :9/4 14:31 , イ :9/4 14:37 , ウ : 9/5 10:41

(2)は事象の穴埋め

zip開いてマルウェアL(タ Kはnew3.exe)を実行、サイトM(コ)にアクセスしてnew3.exeをダウンロード、マルウェアK(ソ)を実行し、IPnと通信を開始、攻撃者による遠隔操作(ケ)がスタートした。

PC-Bへのログインに成功し、漏洩ファイルコピーとファイルA(シ)をPC-B(カ)に作成。PC-A(オ)にも作成。PC-Aの方が後と判断できる根拠はファイル作成が9/8 3:35と書いてあるから。(設問3 ⑥)

答え m : タ, n: コ, o : ソ, p : ケ, q : シ, r : カ, s : オ

問題文(設問5)

解説(設問5)

ログは取れてうまく使えていたのでdはOK。部署の責任や役割も対応者などが決まっていて問題はなさそうなのでaもOK。b,cは微妙なところだがcは勉強会をやって手順を学んでいるのでセーフということでbです。

要約には書きませんでしたが四苦八苦して担当者が作業しているのは作業手順書がないからと言えますので、作成しましょう。

答え b, インシデント対応の作業手順書を作成する。

終わりに

当日受けるとなんやかんやごちゃごちゃかいて40点後半とか50点前半になってそう

主な参考サイト

この記事が気に入ったらサポートをしてみませんか?