情報処理安全確保支援士2017年(平成29年)春午後2問1(4,272 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです。午後2は長いですね。

本文

問1の時点で表6の話があるので問題文が長いというか最後まで来ちゃいました

本文要約

[前提]

① R社はECサイト運営業(楽天市場みたいなもの)で社内PCや機器の役割は表1の通り

② IS(情報システム)部、開発部(アプリ開発保守)、サポート部(運用管理、インシデント以外の障害対応、ヘルプデスク運営)がある。

③ データセンタに社内からアクセスするときはEC管理PCで行う。

④ 社内PCの脆弱性修正プログラムは強制インストール式で、公表から1月以内の配信としている。

[不審通信発見]

① 事務用PC1台から社外被疑サーバに多数のHTTPS通信が30分おきに行われている。

[インシデント初動]

① インシデント対応規程(図2)に基づいて対応。[a]のログを見て送信元IPアドレスを取得、IPアドレスを基に[b]のログを見て不審通信を行ったPCを特定した。

② PCのLANケーブルを抜いて解析室に運んだ。他に不審通信を行ったPCがないことを確認した。

③ OS起動後に操作をしていないのに他のPCではない通信をしていることがわかったのでマルウェア感染の疑いが強いと判断、不審通信を行ったPCを被疑PCと呼ぶことにした

[インシデント二次対応]

① 被疑PC所持者は電源を入れるのは3月ぶりで、朝にWebページを見たと述べた

[マルウェア解析]

① 解析室で解析環境に繋いでみると被疑PCの同一サブネット上のIPアドレスにアクセスしていることがわかった

② ①は2月前に脆弱性修正プログラムを配信した脆弱性Kに関するものであったが、電源を入れていなかったのでプログラムが適用されていなかった。

[マルウェアのHTTPS通信解析]

① 被疑PCのHDDを複製した。

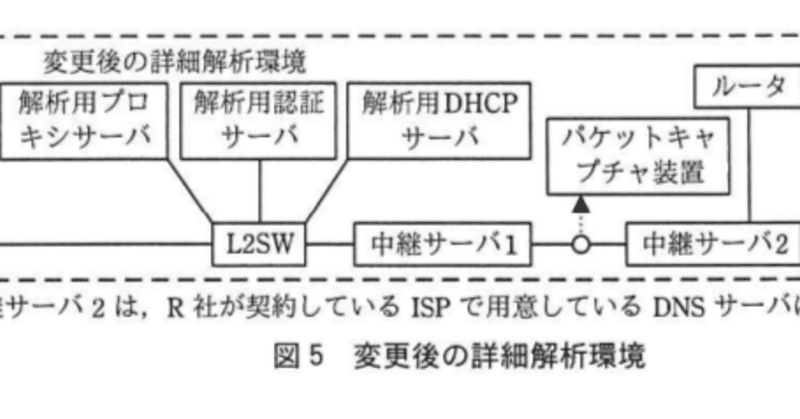

② 解析環境においてマルウェアがHTTPS通信を行う際に、サーバ証明書検証を行う可能性があるので、サーバ証明書を発行し、サーバ証明書と秘密鍵を組み込んだ(図5)

[デバッガ解析]

① マルウェアと思われる検体αを見つけたので、コード解析環境に投入したがうまくいかなかった。

② デバッガ環境であることを検知する機能があったので、これを無効化。無効化後の検体αを検体α2と呼ぶことにしたが、これの解析もうまくいかなかった。

③ パッカー(図7,8)も使われていたのでこれを解析することで、検体α2のマルウェア本体コードを入手できた

[応急措置]

① 不審通信では利用者IDやパスワードハッシュ値、OSの情報などが送られていることが判明した。

② 応急措置として被疑サーバへのHTTPSアクセス禁止、マルウェア感染防止、不正プロセス実行禁止、窃取されたアカウント情報悪用防止の対策を実施した(表5)

[感染経路特定と対処]

① 朝に見たWebページのURLを[a]のログから確認、Q社のNページ(ページ名)にスクリプトが埋め込まれていることを確認。

② NページをWebブラウザで開くとPDFがダウンロードされてPDF閲覧サイトで開くことがわかった。

③ 比較対象用PCでアクセスしてもマルウェアに感染しなかったがこれは、朝の被疑PCの状態とは異なるためであったので、[f]のログを確認し、同一状態にしたうえでアクセスしてみるとマルウェアLに感染した。

[事後評価]

① 対応は良かったが、ディジタルフォレンジックスの観点から実施タイミングを見直す作業がある。

② 被疑PC利用者の業務継続を考慮して対応する必要がある。

③ 今の解析チェックリストではマルウェアLのようなものを検知できないことがあるので、[g]を比較対象用PCと突き合わせて差異が存在するという項目を追加する必要がある。

問題文(設問1)

解説(設問1)

(1)は電源をオフにすると消去されてしまう情報とは何かというもの

アのHDDのパーティションテーブル情報とはHDDを内部で分割するようなもので、電源のオンオフで消えるものではありません。また、イのOSのバージョンやオの脆弱性プログラムについても普通にPCを起動したら見えますよね。よって消去法でウ,エとなります。

答え ウ, エ

(2)の(a)は被疑PCがサイトにアクセスしたときにどこにログが残るかという話で、表1にある通り、社内PC→Webサーバはプロキシサーバにアクセスログが残ります。

そして、(b)は送信元IPアドレスからMACアドレスを探す話で、IPアドレスとMACアドレスの紐づけはDHCPサーバが行いますのでこれが答えです。一応知識問題かなとは

答え a : プロキシサーバ, b : DHCPサーバ

問題文(設問2)

解説(設問2)

[マルウェアのHTTPS通信解析]でサーバ証明書を発行してマルウェアが通信を行うように仕向けようとしましたが、この際にどんな設定が必要かという話です。(1)でそもそもサーバ証明書とは問1にも出てきましたが、このサーバが正式なものであることを証明するものです。これがないとHTTPS通信が成立しません。で、このサーバ証明書のサブジェクトのコモンネームとは、サーバ証明書が有効なサーバのドメイン名のことで、ここにはFQDNを記入することになります。マルウェアが被疑サーバとHTTPS通信をするのですから、被疑サーバのFQDNをサーバ証明書に記載することで通信ができるようになると考えられます。

(2)は秘密鍵についてで、HTTPS通信をどこで複合して読めるようにするかという話になります。図6にあるように被疑PC→(HTTPS)→中継サーバ1→(HTTP)→中継サーバ2→…となっていますので、中継サーバ1で一度複合されています。よって中継サーバ1に秘密鍵があればよいとなります。

(3)はプロキシサーバの設定ですが、元の被疑PCの通信要求は被疑サーバへのHTTPS通信です。被疑PC→プロキシサーバ→被疑サーバへ行ってしまっては解析できないので、複合できる中継サーバ1へ流す必要があります。

答え (1) : 被疑サーバのFQDN (2) : 中継サーバ1 (3) : 被疑サーバのHTTPS接続要求を、中継サーバ1に到達するようにする。

問題文(設問3)

解説(設問3)

(1)はマルウェアがデバッガ環境下であることを検知する方法として、システムコールを実行する以外の方法は何かというもの。タスクマネージャでプロセス一覧を見れば人間でもわかります。

答え 実行中プロセスの一覧から既知のデバッガのプロセス名を探す。

(2)は図7の(5)の話。ウィルス定義ファイルに暗号化済のウィルスがあればそのマルウェアをウィルスとして検知できますが、暗号鍵を変えれば検知できません。

答え 暗号鍵を変えてパック処理すると暗号化済みコード部が変化し、ウィルス定義ファイルに登録されていないファイルとなるから

問題文(設問4)

解説(設問4)

(1)の(c)はアクセス禁止なのでブラックリスト登録となります。ブラックリスト管理は表1にあるようにプロキシサーバで行います。

(2)の(d)は以前脆弱性Kへの対応を済ませればよいのですから、社内に展開していた脆弱性修正プログラムを適用すればよいでしょう。

(3)の(e)は既に被疑PCのIDパスワードが窃取されているのですから、これを変更したら悪用されなくなります。IDは変えにくいのと10字以内に入りません

答え (1) プロキシサーバのブラックリスト (2) 脆弱性Kに対応した脆弱性修正プログラムを適用する (3) パスワードの変更

問題文(設問5)

解説(設問5)

(1)は[感染経路特定と対処]で比較対象用PCと朝の被疑PCでは何が違うかという話。脆弱性修正プログラムが適用されていないことが被疑PCの感染理由なのですから、ここが違いです。3か月もPCを起動していないから、被疑PCは修正プログラムが適用されていないのでした。

(2)は(1)の修正プログラムの適用に関するログの話なので表1を見てパッチ配信サーバであることがわかります。

(3)はプロキシサーバとパッチ配信サーバのログを使ってマルウェアLに感染する可能性を判断する話です。普通に考えて脆弱性修正プログラムが適用されていないPCが今回マルウェア感染するQ社Nページにアクセスしていたら感染する可能性があるといえます。

答え (1) PDF閲覧ソフトの脆弱性修正プログラムの適用状況 (2) パッチ配信サーバ (3) PDF閲覧ソフトの脆弱性修正プログラムを適用する以前に、Q社のWebサイトを閲覧した場合

問題文6

解説(設問6)

(1)はディジタルフォレンジックスの観点から実施タイミングを変えるもので、証拠確認に関して必要なのはとにもかくにも現場保全です。この点で見るとHDDの複製はもっと早く行うべきです。

(2)は被疑PC利用者の業務継続を考慮した対応ですが、現代では業務を継続するのにPCが必要です。ですがこのような解析をずっと行っていてはPCがいつまでたっても返ってきません。ですので、PCを貸し出してあげることが必要です。

(3)はマルウェアLを見つけるために、比較対象用PCと何を突き合わせる必要があるかという話。[不審通信発見]で事務用PC1台から社外被疑サーバに多数のHTTPS通信が30分おきに行われている。と書きましたが、これを見つける必要があります。今回のマルウェアは一通りの処理を終えると隠蔽処理を行って見つからなくなることも考えられますので、特定の時間で起動する設定を見つけたいところです。

答え (1) 被疑PCのHDD複製作業 (2) 被疑PCの解析中に使用する代替PCの払出し (3) PC起動時や所定の時刻などにプログラムを自動的に起動する設定内容

最後に

時間が無限にあれば今でも5割位取れた気がする

主な参考サイト

インシデント初動対応【平成29年度 春期 情報処理安全確保支援士試験 午後2 問1 設問1】

HTTPS通信の解析【平成29年度 春期 情報処理安全確保支援士試験 午後2 問1 設問2】

マルウェア検知を遅らせる技法【平成29年度 春期 情報処理安全確保支援士試験 午後2 問1 設問3】

平成29年度(春期)午後Ⅱ問1 - 情報処理技術者試験ノウハウサイト (jouhoushori.com)

情報処理安全確保支援士 平成29年度春 午後2問1 - Qiita

この記事が気に入ったらサポートをしてみませんか?