情報処理安全確保支援士2019年(令和元年)秋午後1問3(1,833 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

本文要約(設問1)

[前提]

① J社はビッグデータ解析を行う会社で、従業員はWebアクセス、社外とのメール送受信にインターネットを利用している。情報セキュリティポリ氏整備済。

② J社は過去に標的型攻撃を受けてPCがマルウェアに感染、業務サーバ上の秘密情報を外部に送信した。情シ部が感染したPCや怪しいPC計40台を初期化した。調査開始から初期化完了まで48時間かかった

[標的型攻撃対策]

① 登録セキスペから感染予防だけではなく感染拡大防止、情報漏洩防止対策も必要として、マルウェアが外部C&Cサーバと通信しようとする段階や、他機器に感染拡大しようとする段階での対処ができるとよい。この対応のため監視サービス(Pサービス)の導入、マルウェア対策製品(Rシステム)の導入、規則改定を実施した。

② 情報システム概要は図1, 情報システムの構成要素は表1, インシデント対応手順は図2の通り。

問題文(設問1)

解説(設問1)

(1)はC&Cサーバと通信した不審PCの電源をつけたままにする理由。電源を消すとメモリの情報が消えるのでここを保存するためにも電源を消してはいけません。ネットワークからの切断は「ネットワークインターフェースや通信状態が消える」ので別ですよ。

答え メモリ上の情報が失われないようにするため

(2)は不審PCをネットワークから切断する理由。感染が拡大することと情報漏洩のおそれがあるためです。[標的型攻撃対策]①でそう書いてありますし…

答え

J社情報システムに感染を拡大する。

インターネットに情報を送信する。

本文(設問2)

本文要約(設問2)

① Pサービス(監視サービス)、Rシステム(マルウェア対策)稼働後、C&Cサーバへの通信をPサービスで検知したため、以下手順に従い対応した。

1⃣ 13:17:15にC&Cサーバへ接続、送信元IPは192.168.1.20で宛先IPはw1.x1.y1.z1(グローバルIP)、ポートは80/tcpでデータサイズ200バイト

2⃣ 従業員LのPC(L-PC)であることが判明、LANケーブルを抜き、w1.x1.y1.z1宛の通信を拒否するフィルタリングルールをFWに登録した。

3⃣ FWログからも送信サイズが200バイトであることが判明

4⃣ 13:17:15前後のRログを見てC&Cサーバに接続したプログラムをマルウェアMと特定。L-PC上で表3コマンドが実行されていた。

5⃣ マルウェアMのハッシュ値を管理サーバに登録

問題文(設問2)

解説(設問2)

表を埋めます。コマンドを知らないと少し厳しいけど推測力でカバー

ipcpnfigはよくある現状調査みたいなやつですね。configは構成の意味なのでIPの構成ということでウです

systeminfoはシステム情報ってそのままイ

tasklistも現状のタスク一覧と思えばオです

net viewもnetが「総」みたいな意味なのでアです

答え a : ウ, b : イ, c : オ, d : ア

本文(設問3)

本文要約(設問3)

① 13:27以降にPサービスから新しい通知は来ていないが、13:17:15以前のログ蓄積サーバ中のFWログに[e]が含まれているかどうかを確認する。ただし、PCかサーバの状態によってはFWのログを使った確認ではマルウェアMに感染していることを検知できないこともあるので、Rログの確認も必要である。

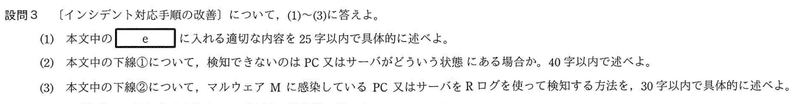

問題文(設問3)

解説(設問3)

(1)はFWのログについて。通知前にもしかしたらw1.x1.y1.z1と通信しているかもしれないのでそれを見ます。Pシステムあんまり信頼されていない?

答え IPアドレスw1.x1.y1.z1との通信履歴

(2)はFWのログが効かないPC, サーバの状態とはなにか。あくまでFWは通信を検知するものなので、通信前にネットワークから切り離されると検知できません。

答え 感染したが、C&Cサーバと通信する前にネットワークから切り離された状態

(3)はRログをどう使ってマルウェアMに感染していることを確認できるか。

RシステムにはRログをマルウェアハッシュ値で検査する機能があるので、このとおりマルウェアMのハッシュ値を検索すれば感染の有無がわかります

答え RログをマルウェアMのハッシュ値で検索する。

終わりに

私でも8割は固いと思います

この記事が気に入ったらサポートをしてみませんか?