Wiresharkでパケットキャプチャ

前回 「ネコの日にTomcat」を記事にしました。

すると、「猫と創作 記事まとめ」noteマガジンに掲載いただきました。ちょっと趣旨がちがってて恐縮ですが。

Wireshark

そもそもhttpなどのプロトコル勉強用に Apathe Tomcat のテスト環境をつくったので、さっそくちょびっとやってみます。

ツールはWiresharkを使います。パケットキャプチャツールとしては有名なソフトです。

公式サイトは以下。

Wikipdiaでの紹介は以下。

参考書籍としては以下が定番だと思います。私ももってます。第1版ですが。^^;

サイトにもたくさんの方が情報公開されています。ググってみると。。。

なんと、先日パケットトレーサーの記事の際お世話になったSEの道標さんのサイトにもWiresharkの記事がありました。大変参考になりました!

ダンプ解析

では早速httpをダンプ解析(というかダンプ見物^^;)やってみましょう。

Wireshark起動!

最初起動時ばばばーっとパケットが流れてきますのでびっくりしますね。

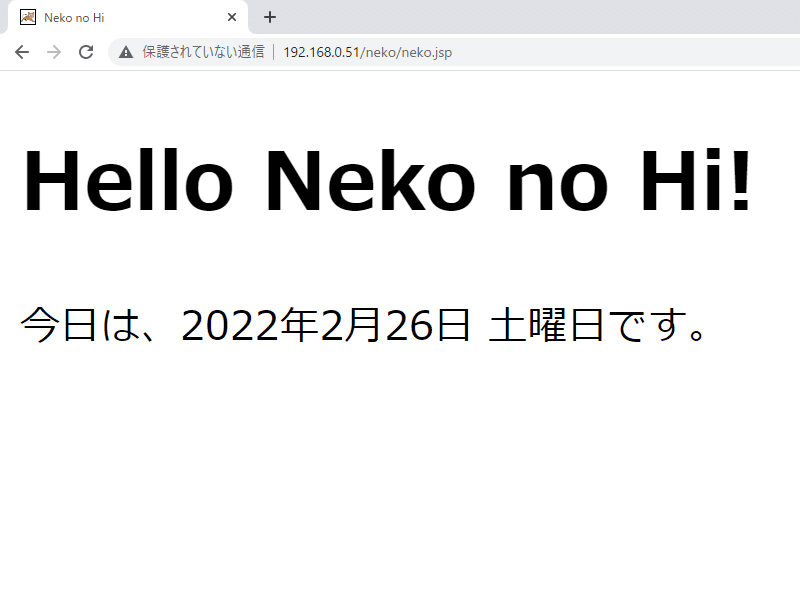

では、パケットをキャプチャするサイトを表示します。

26日はもうネコの日ではないですが。^^;

さてWireshark。

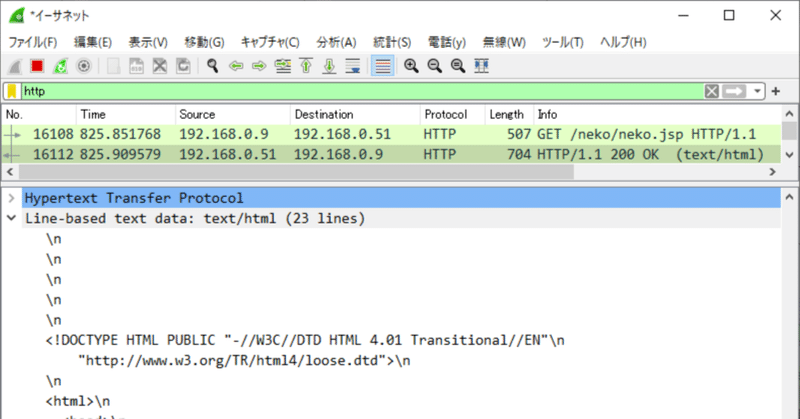

大量のパケットに溺れてしまったのでフィルタをかけましょう。

フィルタにhttpと入力すると、フィルタがかけられます。

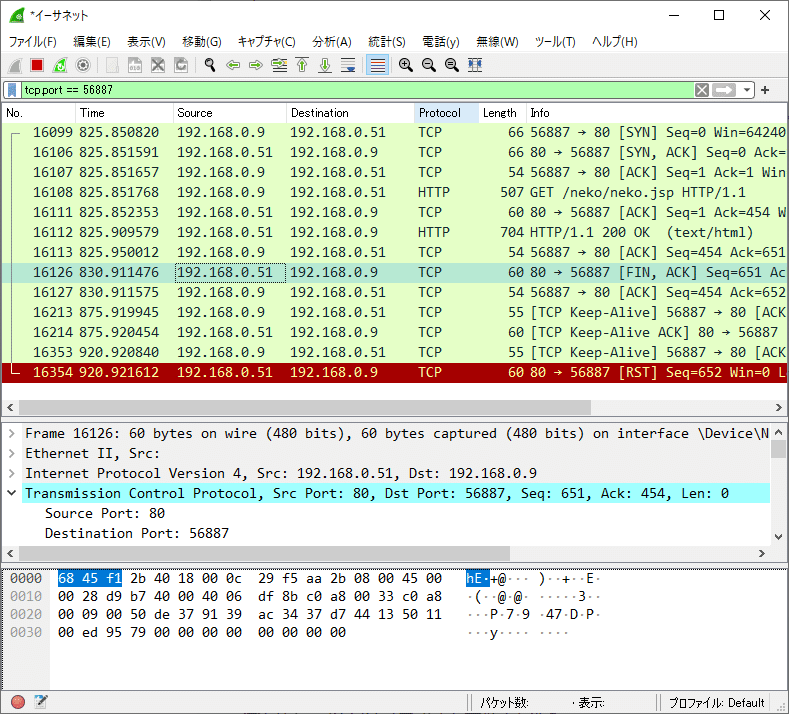

1段目には、パケットの一覧が表示されています。

パケットNo.16108が「ネコの日」のWebサイト取得要求、

パケットNo.16112がそのレスポンスみたいですね。

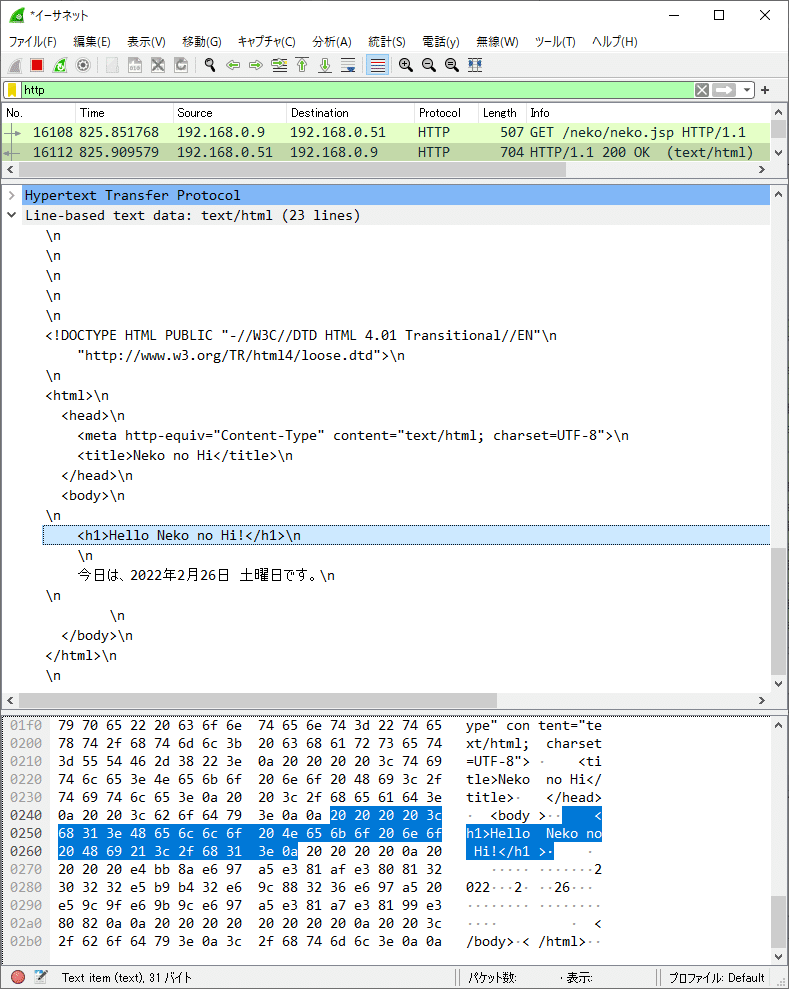

2段目にパケットの内容が表示されています。

Hello Neko no Hi!

今日は、2022年2月26日 土曜日です。

サイトの内容が表示されてますね!

3段目にはその内容が16進数で表示されています。

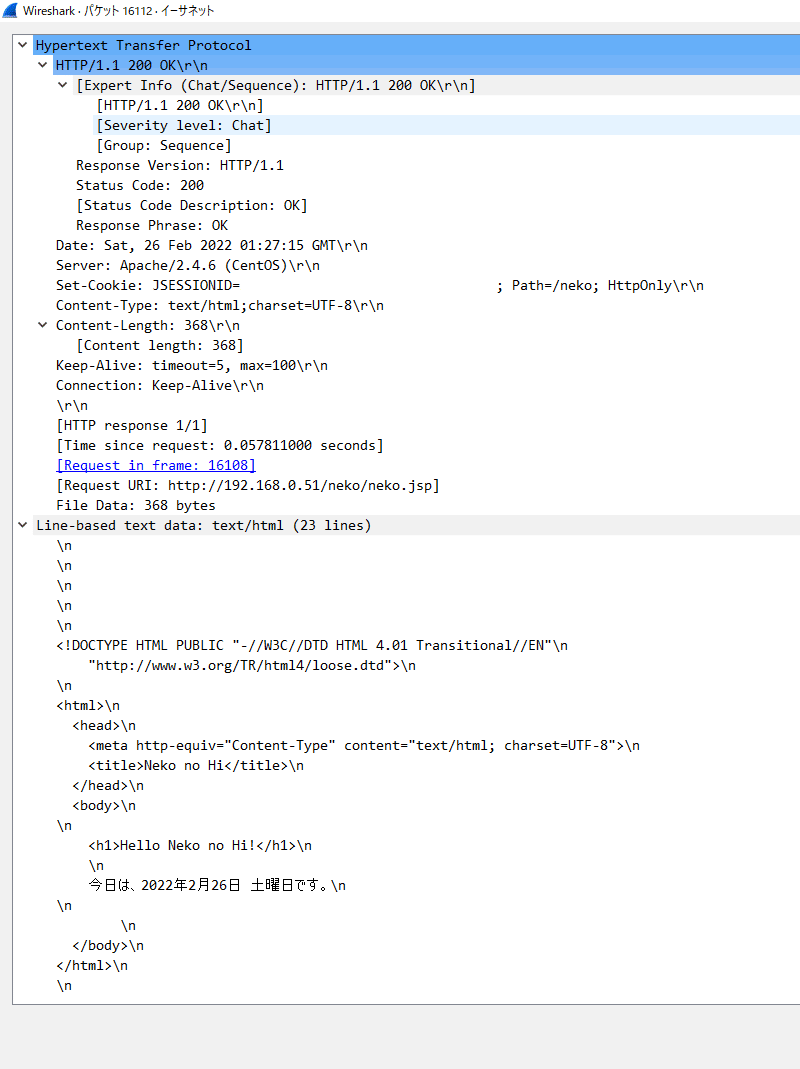

httpパケットの全容は以下の通りです。

確認したいパケットをダブルクリックで表示されます。

ステータスコード200は正常に処理できたってことですね。

サイトがなくなってたりして時々みる

404 Not Found

はココのステータスが404ってことです。

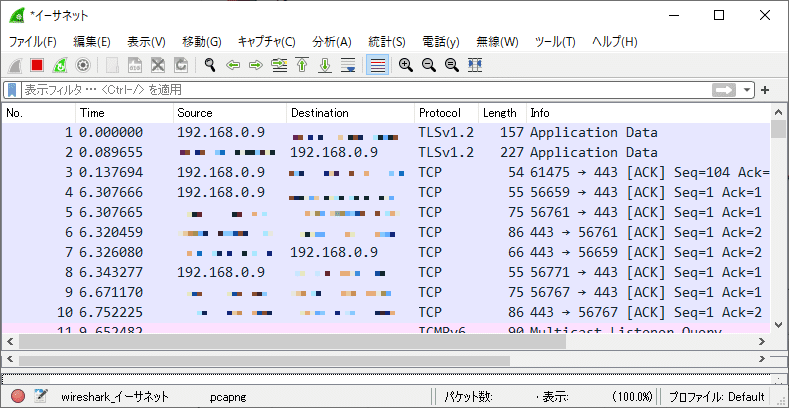

次はtcpポートNOで絞ってみました。

tcp.port == 56887

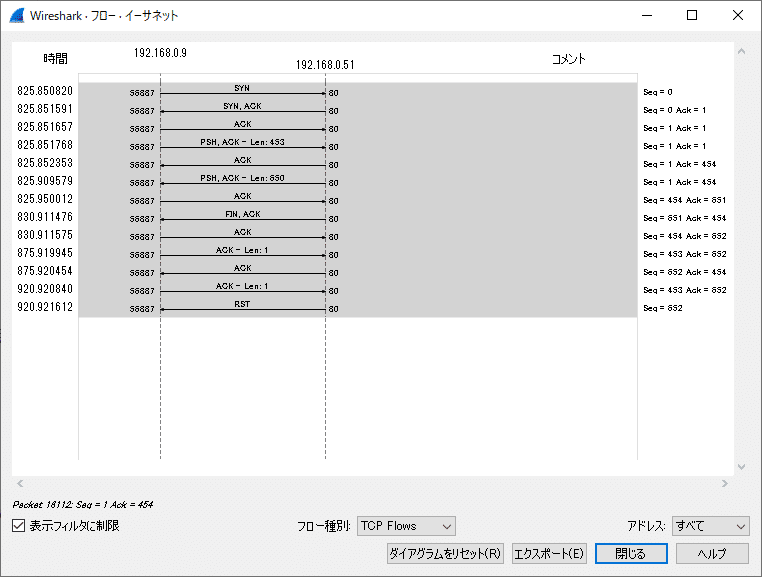

[統計]→[フローグラフ]でフロー表示もできます。

3Wayハンドシェイクのところが面白いので詳細パケットを記事にしようと思いましたが、まとめきれず挫折しました。^^;

ともあれ、パケットのダンプ解析(というほどものではない)、はじめの一歩やってみました。

これで、シミュレーションはパケットトレーサーでやって、本物のパケットはWiresharkで確認できる環境ができました。これからちょっとずついろいろ触ってみたいと思います。

簡単ですが以上です。

この記事が気に入ったらサポートをしてみませんか?