Microsoft Phishing観察記録_202105

対応自動化が進んでいる件

や

でも書いているようにPhishTankに投稿されたTargetBrand=="Microsoft"であるフィッシングサイトのURLを、

できるだけ早期に確認してダミー情報を送信したく、最終的にこんな感じになりました。

(仮にも設計を仕事にしてるんだからもうちょっときれいに書け)

細かい構成や⑪からの悪性サインイン試行時の情報抽出は自動化part3としてそのうち書きます。

⑪で検出したサインイン試行についてはアクセスログを一部情報除き公開します。

https://surumeinustorage.blob.core.windows.net/suspiciousipaddress/SuspiciousIPAddress.csv

カラムは以下でcsv形式で保管しているので

![]()

Azure Log AnalyticsまたはAzure Sentinelからだと、

externaldata (NetworkIP:string, UserAgent:string, Browser:string, OperatingSystem:string, City:string, CountryOrRegion:string, State:string)

[@'https://surumeinustorage.blob.core.windows.net/suspiciousipaddress/SuspiciousIPAddress.csv']

with (format=csv)でそのままデータを使えます。よければどうぞ。

今月の画面キャプチャ

画面キャプチャの取り方も少し変えました。

これまではアクセスした都度Win+Shift+Sしていたのですが、

画面遷移の感じやURLリンクの生き死になどを確認するにあたって情報が抜け落ちることが多く(アクセス時間なども)、

Win+Gでサンドボックス環境ごと録画してブログを書く際にそこから抜き出すようにしています。

Win+Gほんと便利。

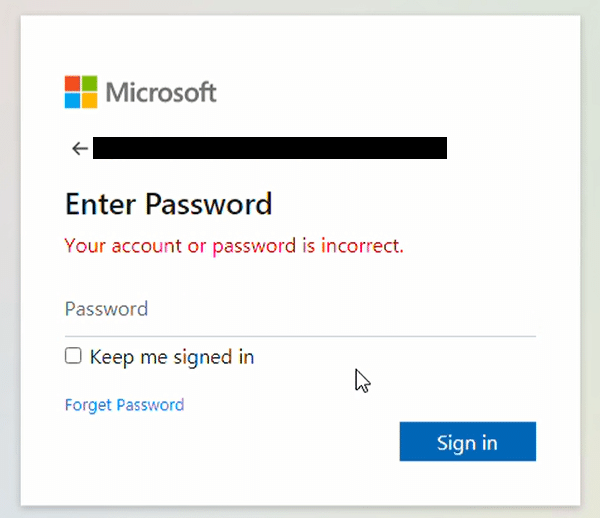

1つ目はこちら。

WiX[.]comの広告が表示されるものが何件かありました。

こちらは何度入力してもエラーとなるだけでリダイレクトしないタイプです。

2つ目。

翻訳後。

アカウントの確認を押すとアカウント情報入力画面に遷移。

右下 Ⓒ2020Microsoft ってなんだ。

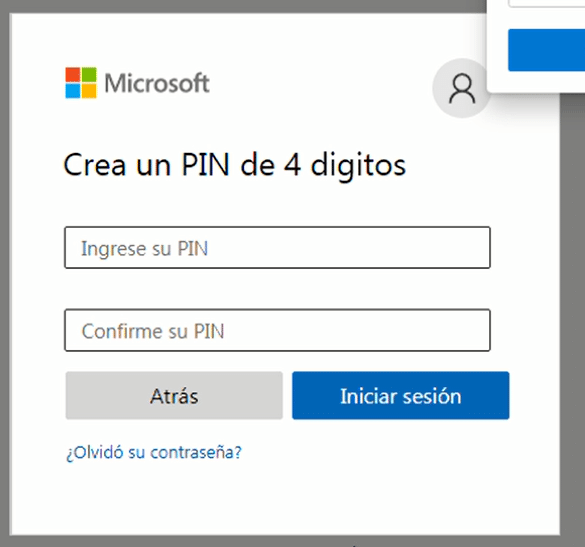

PINコードの入力までさせられる。

Windows HelloのPINコード狙い?にしては4文字というのも少ないですし、狙いがわからない...。

入力を何度か行うとOWAに遷移。

3つ目。

Priv8なるものがURLにつくものがいくつかあるようで、何かと思って検索するとそれっぽいPhishing Kitがあるようです。

この辺りも調べてみたいですがTorでダークネット検索したほうが情報は得られそう。。(どうしようかな)

珍しく(?)戻るボタンが有効だった。

リダイレクトはしないパターン。

4つ目。

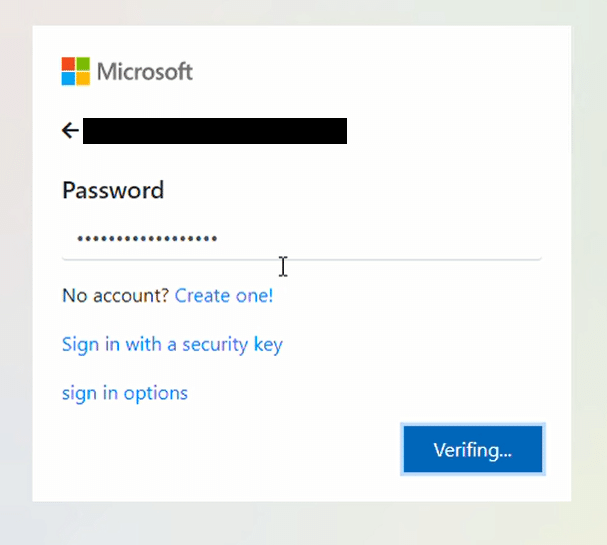

何やらファイルをダウンロードする可能性がありますが今回は資格情報を入力してみる。

このような形式のフィッシングも増えてきていて、中には正規のサービス(本当のOneDriveやGoogle Docs)を使ってマルウェアを配布する、そこから別のフィッシングサイトへ誘導するようなケースも出てきていますのでご注意ください。(正規サービスのためにURLでの検出が難しいのです。)

何度か入力するとUPN Suffixのドメインページにリダイレクト。

(気になってはいたのですがUPN Suffixのドメインをそのまま公開HPやイントラサイトのドメインとして使っている企業さんってどのくらいあるのでしょう?)

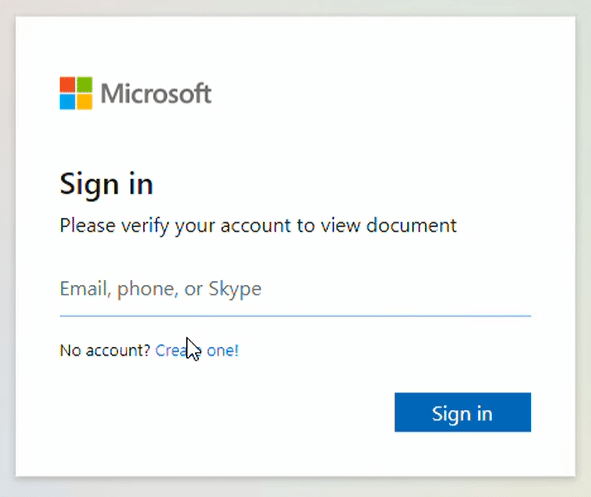

5つ目。

"sign in options"などありますが、すべて同じURL(ログイン画面)を指しています。

何度か入力すると正規のサイトへリダイレクト。

有効な認証キャッシュ(トークン)を有していると正常なサインイン後の画面が表示されてしまうので、

フィッシングサイトへのアクセスに気づかないケースが恐ろしいです。

6つ目。

OWAへの認証画面ですが、URLの#以降にメールアドレスを指定するケースをよく見かけるので記載しておきます。

アクセスURLにメールアドレスが含まれるかどうかはすぐに検出ルール書けそうです。

リダイレクトはなし。

7つ目。

リダイレクトはなし。

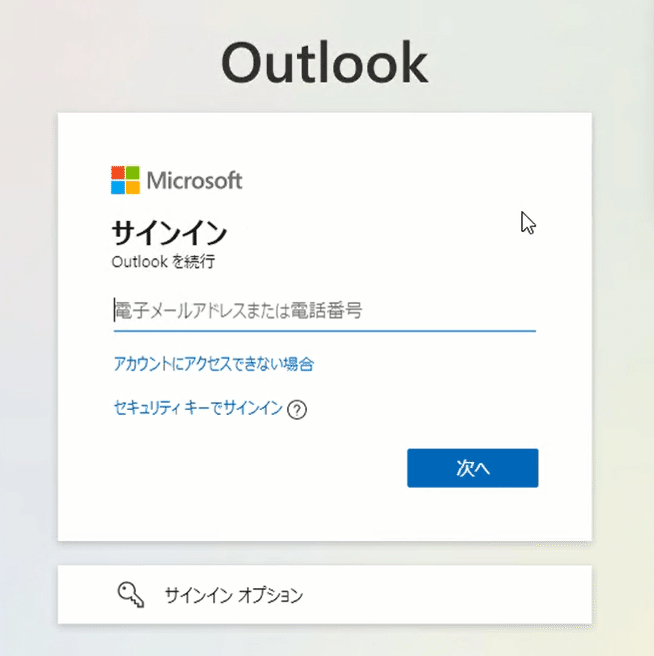

8つ目。

あまり見かけないタイプ。左上のアイコンを見る限りOutlookを模しているようだけれど。。

サインインを何度か試すと正規サイトへリダイレクト。

ダミーユーザーへのサインイン試行

過去30日のサインイン試行元国別割合は以下のような感じ。

”いつ”どのIPアドレスからアクセスしてきたか、については調査の観点から伏せようと思いますが、

アクセスIPアドレスの全量は以下にすべてアップしていますので繰り返しになりますが必要であればご参照ください。

https://surumeinustorage.blob.core.windows.net/suspiciousipaddress/SuspiciousIPAddress.csv

(目視で選別したうえで自動アップロードされるよう構成しています)

Azure Sentinel、個人で楽しむのにいい製品だなあ、安いし。

この記事が気に入ったらサポートをしてみませんか?