Microsoft Phishing観察記録_202012

前回作成した環境をもとに、http://data.phishtank.com/data/online-valid.csv からブランドがMicrosoftのものをいくつかピックアップしてフィッシングサイトにアクセスしていきます。

画面例をいくつか記録しておきます。

いずれのサイトもいくつか気になる点はありました。

・動作がもっさりしている

・若干のUIの違いがみられる

ただしこれらを判断基準とすることは危険であるため、URLを直接打ち込んだり、ブックマークやパスワード管理アプリケーション(特にブラウザ拡張があるもの)を使用してURLを"機械的に"検証していただくのがよいかと思います。

実際に観察用に取得したドメインのユーザー名と、パスワードを適当に打ち込みました。

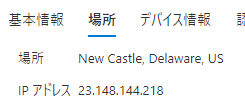

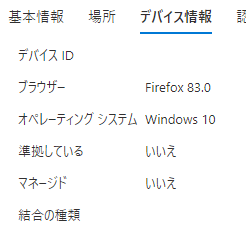

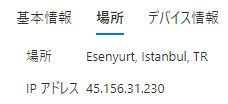

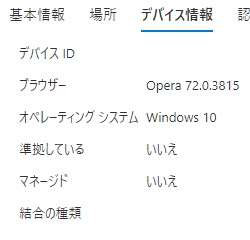

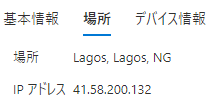

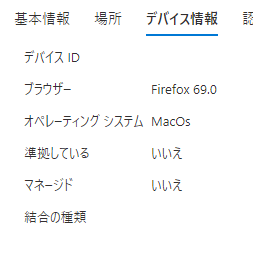

いくつか怪しいサインイン施行がありましたので記録しておきます。

MacOsからのアクセスもあったことからUAを誤魔化しているかmacOSのbot化された端末からアクセスされたのかなと想像もできたりします。

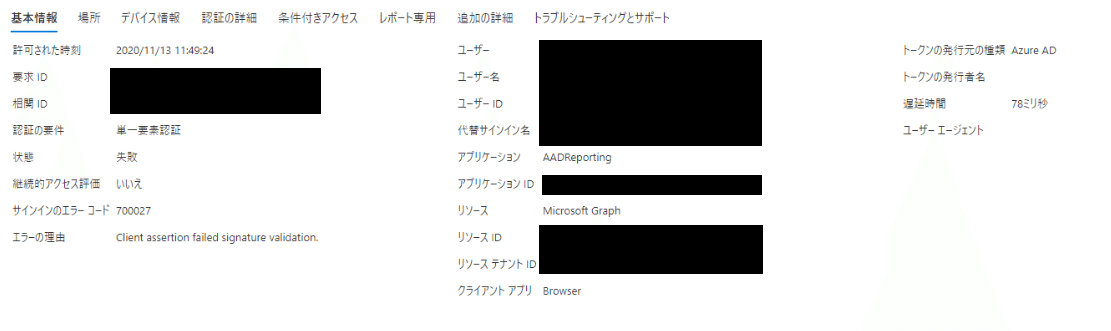

ちなみにMicrosoft社のIPを使用したAAD ReportingのGraph APIを使用するアクセスもありました。(サポート問い合わせも行った結果)正規のアクセスなのか否か確認できませんでしたが、通常利用でその後再発しないことから不正アクセスの試行とも読み取れるので記録しておきます。

![]()

これは最近取得できるようになった非対話型サインインログの取得で確認できました。

![]()

この記事が気に入ったらサポートをしてみませんか?