️🔒SSL通信をおもに認証局と証明書の関係において説明してください

SSL通信では、主に認証局(CA: Certificate Authority)と証明書が重要な役割を果たします。ここでのプロセスは次のように進行します。

認証局の役割: 認証局は、公開鍵と秘密鍵のペアを持つエンティティ(通常はサーバー)の身元を証明するためのデジタル証明書を発行します。この証明書には、そのエンティティの公開鍵、発行者の情報、有効期限、その他の属性が含まれています。

証明書の発行: サーバーはまず自身の公開鍵と秘密鍵を生成します。公開鍵を認証局に送り、認証局はそれを用いてデジタル証明書を作成し、サーバーに戻します。この証明書は、認証局によってデジタル署名され、認証局の信頼性によってその証明書の信頼性が保証されます。

証明書の検証: クライアント(例えばウェブブラウザ)はサーバーに接続する際にこの証明書を受け取ります。クライアントは証明書が有効であり、信頼できる認証局によって発行されたものであることを確認するために、認証局の公開鍵を使用して証明書を検証します。

SSLハンドシェイク: 証明書が有効であると確認された後、クライアントとサーバーはSSLハンドシェイクを通じて暗号化された通信チャンネルを確立します。このプロセスでは、セッションキーの交換が行われ、通信の暗号化とデータの整合性の保証が行われます。

これにより、SSL通信ではデータのプライバシー、完全性、および通信のセキュリティが保証されます。認証局と証明書の正確な使用により、ユーザーは訪問しているサイトが本物であると信頼することができます。

証明書はカスケードしてますか?

はい、SSL証明書はカスケード、つまり階層的な方式で構成されることが一般的です。この階層構造には以下の要素が含まれます:

ルート証明書: これは認証局(CA)によって自己署名された証明書で、認証局自身の公開鍵と秘密鍵のペアを持っています。ルート証明書は認証局の信頼性の根幹をなし、通常、ウェブブラウザやオペレーティングシステムにプリインストールされています。

中間証明書: ルート認証局は直接エンドユーザーの証明書を発行する代わりに、一つまたは複数の中間認証局を通じて証明書を発行することがよくあります。これにより、セキュリティが向上し、ルート証明書の使用を制限することができます。中間証明書はルート証明書によって署名され、その信頼性が確保されます。

エンドユーザー証明書: 最終的に、中間認証局はエンドユーザー(例えば、ウェブサーバー)に対して証明書を発行します。この証明書にはエンドユーザーの公開鍵が含まれており、中間認証局によって署名されています。

このようなカスケード構造は、各層が次の層を検証することにより、セキュリティの全体的な強化を図ります。ユーザーがサーバーの証明書を受け取ったとき、その証明書だけでなく、それを発行した中間証明書とルート証明書も検証されるため、全体としての信頼性が高まります。

SSL通信のたびにROOT証明書や認証局が出てきますか?

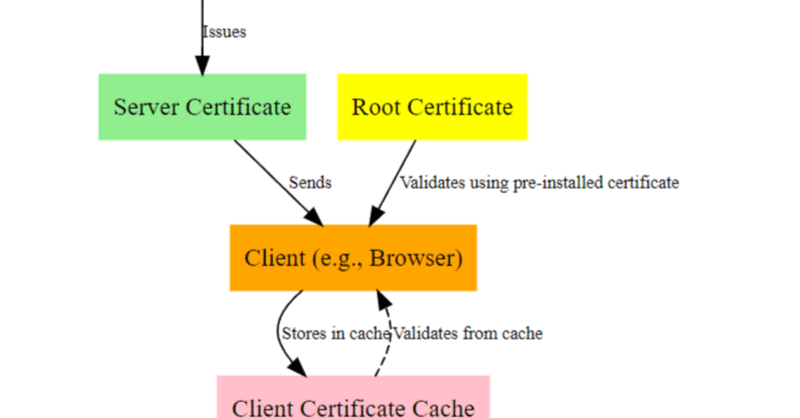

SSL通信の際に、ルート証明書や認証局(CA)が毎回直接関与するわけではありません。実際のプロセスはもう少し効率的に行われます。ここにその流れを説明します:

証明書の発行とインストール: サーバーは、SSL証明書を取得するために一度だけ認証局(CA)に申請を行います。認証局は、その申請を受けてサーバーの証明書を発行し、これにはルート証明書または中間証明書による署名が含まれます。サーバーはこの証明書をインストールし、利用可能にします。

SSLハンドシェイク: クライアント(例えばウェブブラウザ)がサーバーに接続する際、サーバーはその証明書をクライアントに送信します。この時、クライアントは自身が既に持っているルート証明書情報を用いて、受け取った証明書の信頼性を検証します。

証明書のキャッシュ: 多くのクライアントシステムでは、証明書やその検証結果をキャッシュに保存し、同じサーバーに再接続する際にはこのキャッシュを利用して処理速度を向上させます。

ルート証明書や認証局は、SSL証明書の発行時およびクライアントによる証明書の検証時に間接的に関与しますが、通信の度に直接的にデータを送受信するわけではありません。ルート証明書は一般的にクライアント側にプリインストールされており、これによりクライアントはサーバーから送られてくる証明書の信頼性を確認できるのです。

digraph ssl_communication_process {

node [shape=box, style=filled, color=lightgrey];

edge [fontsize=10];

// Node definitions

CA [label="Certificate Authority (CA)", color="lightblue"];

RootCert [label="Root Certificate", color="yellow"];

ServerCert [label="Server Certificate", color="lightgreen"];

Client [label="Client (e.g., Browser)", color="orange"];

Cache [label="Client Certificate Cache", color="pink"];

// Edge definitions

CA -> ServerCert [label="Issues"];

ServerCert -> Client [label="Sends"];

RootCert -> Client [label="Validates using pre-installed certificate"];

Client -> Cache [label="Stores in cache"];

Cache -> Client [label="Validates from cache", style="dashed"];

// Graph attributes

label="SSL Communication Process and Certificate Use";

fontsize=20;

}

お願い致します