Sodinokibi,Ryukのランサムウェアが平均身代金を11万1000ドルに引き上げる

今年の第1四半期は、ランサムウェア事業者が被害者に要求する平均額が増加しました。前四半期と比較すると、SodinokibiとRyukのランサムウェア事業者が33%の増加を記録しています。

この背景には、データを取り戻すために最高額を支払う余裕のある大企業への攻撃が成功していることがあります。

大企業からの大金

詳細は、ランサムウェアのインシデントを処理し、約束を守る可能性が高い脅威行為者を追跡し、身代金を得た後にファイルを復号化しているCoveware社が伝えています。

Covewareは、第1四半期にランサムウェア事業者が大企業に焦点を当て、データのロック解除キーを得るために大企業から支払いを強要していることに気づいた。

2020年第1四半期のランサム支払い額は平均で111,605ドルだった。

昨年の同時期には、平均支払額は前四半期に比べて89%も爆発的に増加していました。

それでも1万2762ドルにとどまり、直近の中央値より3.5%近く低い。

小規模企業もまた、大幅に低い身代金の対象となっており、これは同社が観測した中央値44,021ドルによって与えられており、2019年第4四半期に登録された41,179ドルからわずかに上昇しています。

"大企業の身代金支払いは量的には少数派ですが、支払いの大きさは劇的に平均身代金を引き上げました "

とCovewareのレポートには記載されています。

これらの前代未聞の数字の一因は、身代金が支払われない限り、感染したホストから盗まれたデータを公開するという戦術にあります。。

少なくとも7人の攻撃者がシステムを暗号化する前にファイルを流出させており、具体的には被害者から金を搾り取ろうとしています。

いくつかの事業者は、被害者のファイルを掲載するためにリークサイトを作成しています。

Sodinokibi、Maze、DopplePaymer、Clop、Sekhmet、Nephilim、Mespinoza、Netwalker、Nemtyが使用されています。

ランサムウェアのトップアクター

2020年第1四半期のランサムウェアの上位3つは変わらず、「Sodinokibi」「Ryuk」「Phobos」が最も流行しています。

報告書によると、Mambaランサムウェア(別名:HDDCryptor)の新しい亜種が台頭し始め、攻撃に利用されることが多くなっているという。

SodinokibiはCovewareが扱ったインシデントの4分の1強(26.7%)を占め、Ryukは19.6%と大きな割合を占めていましたが、期間の終わりに向けて減少しています。

PhobosとDharmaが3位を共有していますが、別のランサムウェアファミリーであるMambaが追いついており、前四半期から4つのスポットでジャンプアップしています。

この脅威は2016年1月に出現し、その年の後半から活発になり始めました。

2019年後半には、Mambaの新しい亜種が発見されました。このマルウェアは、オープンソースのDiskCryptorを使用してファイルを暗号化し、カスタムブートローダーをマスターブートレコードに書き込みます。

被害者ネットワークへの侵入は、ランサムウェアごとに異なり、各攻撃者の巧妙度を反映しています。

巧妙さに欠ける行為者には、アンダーグラウンド・フォーラムから購入したリモート・デスクトップ・クレデンシャルが好まれる方法です。

反対に、複雑な分布モデルやスピアフィッシング、横方向への動きを利用して価値のあるターゲットを見つける、より繊細なアプローチがあります。

これはRyukやSodinokibiのスタイルで、後者は小規模なマネージド・サービス・プロバイダ(MSP)を攻撃するのではなく、厳選された大企業を攻撃するようになりました。

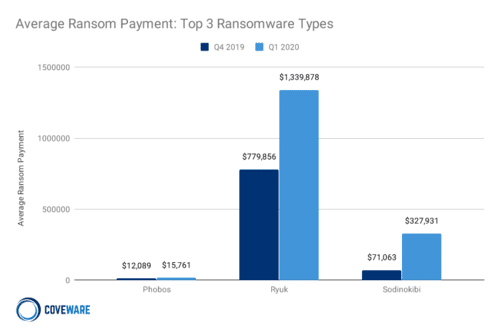

Covewareによると、上位3つの脅威の平均身代金支払い額を見ると、彼らがどのようにしてより価値のあるターゲットに移動したかがわかります。

Ryukは、その運営者が被害者からより多くの身代金を要求し始めたため、130万ドル以上でチャートをリードしています。

Sodinokibiは平均30万ドル強と、かなり遅れています。

彼らの身代金は、100万ドルもの高額な身代金を要求する大企業と、5000ドルから1万ドルを要求する個人のMSPクライアントの両方が含まれていました。

Phobosはその戦略を維持し、RDPサービスをオープンにしたままにしておくには十分な過失のある小規模企業に限定しました。

平均支払い額は16,000ドルに近かった。

また、Covewareのレポートでは、被害者が身代金を支払ったインシデントでのデータ復旧率は96%であったとしています。

これは前四半期に比べて1%減少しています。

「この減少は、暗号化時にデータを破壊する傾向のあるランサムウェアの特定の亜種のデータ復旧率が低下したことを反映しています。

特に、Mesponinoza、DeathHiddenTear、Buranなどの亜種は、暗号化時にデータ損失を引き起こし、さらにデータ損失につながるバグを持つ復号化ツールを提供していました」 - Coveware

特筆すべきは、データ復旧率が40%と低いケースもあり、身代金を支払ったにもかかわらず、被害者が手に入れたファイルは半分以下だったということです。

---

データ復旧率が支払った身代金分の価値に見合わないことから見ても、支払うべきものではないと思うが、RyukなどはEmtetと連携して入り込む例もあるようなので、バックアップ対策などはコストを掛けるべき重要事項と認識はあると思うが企業によって意識は違っているのだろう・・・

最後までお読みいただきありがとうございます。 分かりやすくマイナーなセキュリティ記事を翻訳しながら書きます。