LogStareのSOCの窓 第6回「多機能、次世代、便利なセキュリティ機器の落とし穴」

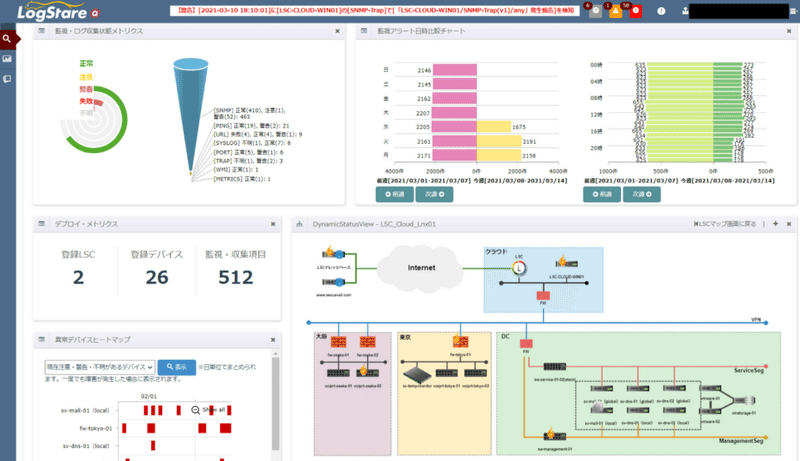

株式会社LogStareは「ログを見つめる(Stare)」というその名の通り、お客様のネットワーク環境に設置されたセキュリティ機器から出されるログを収集分析し、検知やアラートを行なうセキュリティ運用プラットフォーム「LogStare」を開発・提供しています。

セキュリティ製品を販売するセキュリティ企業と、そのエンドユーザー企業の間に入って監視業務を行なう製品を開発していると、そこからしか見えない様々な出来事があります。

それら多様な事象から、単にログ分析にとどまらず、セキュリティの運用や管理一般にも通じるトピックを厳選して、「LogStareのSOCの窓」として連載でお届けします。実務やセキュリティ計画策定、セキュリティ投資の判断の一助となれば幸いです。

大きな被害ではない、見えない不利益

“次世代”ファイアウォールなどと呼ばれるように、昨今のファイアウォールには様々な便利な機能が搭載されています。

しかし現場のネットワークエンジニアがそのすべての仕様と正しい設定方法を習得することは難しく、設定の不行き届きから不利益を生み出してしまうことも…。

今回は、大きな被害を生むものではないものの、機会損失や業務効率の低下を招いていた…。SOCアナリストがお客様のファイアウォールのログを分析して見つけた、そんな事例をご紹介します。

Case1:知らぬ間に遮断ポリシーの件数が大幅に増加していた

次世代ファイアウォールには、不審な通信を見つけ自動的に遮断ポリシーを作成する機能を持ったものがある。

あるお客様ではこの機能によっていつの間にか遮断ポリシーが大量に追加されていた。宛先ポートを確認してみると、Windowsアップデートの配信最適化による通信を遮断するポリシーと判明。

このポリシーによって一部のセグメントで、Windowsアップデートの時間にネットワーク帯域がひっ迫していたことが分かったため、設定を変更した。

Case2:正常な HTTPリクエストが WAF に遮断される

WAF(Web Application Firewall)と言えばクロスサイトスクリプティングのような、Webサイトへの悪意ある攻撃を防ぐものというイメージがあるが、HTTPプロトコルに準拠していないリクエストを遮断する機能を持ったものがある。

あるお客様が運営する Webサービスではこの機能によって、HTTP のヘッダーの上限数を超えるリクエストがすべて遮断されてしまい、一部のサイト訪問者がサービスを正しく利用できない状態になっていた。

アタックシグネチャに検知されるような攻撃ならお客様も気づけたが、バイオレーション違反までは見ていなかったため、機会損失を生んでしまった。

もしかして、あなたの会社でも…

ファイアウォールの”便利な機能”が見えない不利益を生んでいませんか?

有効に機能しているはず…と思うのが人の常

いずれもよかれと思って有効にした機能が結果的には不利益を生み出していました。このようなケースは、日々の運用の中ではなかなか気が付かず、むしろ期待通り機能しているものと思って気にも留めないのが常です。

しかしながら、ファイアウォールをはじめ様々なセキュリティ機器は、日々変わっていく攻撃トレンド、組織の状況、利用するシステム環境に適応させるための「運用」が欠かせません。

導入したセキュリティ機器が期待通りの動作をしているか?過剰な働きをしていないか?逆にまったく機能しない現代アートと化していないか?それらはファイアウォールを流れる膨大な通信を可視化し、日々チェックして初めて分かります。

そのような”通信を可視化する”手段としてのログレポートを自動で作成し、お客様のご要望によってはその内容を分析し、そこに潜む機会損失や不利益を見つけ出すのが私たち LogStare を含むセキュアヴェイルグループです。

次回も私たちがセキュリティの運用現場で目撃した出来事から、現場の担当者はもちろん、管理層、経営層の方にも気づきを与えられる事例をお届けします。どうぞご期待ください。

今回の教訓

セキュリティ機器の”便利な機能”は、人知れず不利益を生むことがある

この記事が気に入ったらサポートをしてみませんか?