【備忘】Google Cloud Identityの始め方

やること

個人の勉強用に作ったGCPの環境にて「Cloud Identity の有効化と組織の作成」を行います。

今後はマルチクラウドの時代・・ということでGoogleとAzureの併用を行う環境について知見を深めたいと考えています。

今回は、最終的にはCloud Identity(Idp)とO365(SP)を連携する検証を個人の勉強として行いたいです。

組織のGCPやAzureADには触れずに設定の検証を行いたいため、自前のGCP・Azureのお勉強環境を利用し、できるところまでやってみます。

この投稿はその作業履歴・備忘です。

(後ほど、やりたい構成の図を追加する)

今回参考にしたドキュメント類

結果、GCPからGWSまで各所のドキュメントを参照しました。

①Google Cloud リファレンスアーキテクチャ

Identity and Access Management のリファレンスアーキテクチャ

②Google Cloud Identity ヘルプ

Google を ID プロバイダとして SSO を設定する>SAML アプリのカタログあらかじめ統合されたアプリケーション N~Z>Office 365 クラウド アプリケーション

③Google Workspace 管理者ヘルプ

Microsoft Office 365 の自動プロビジョニングの設定

①事前準備 ドメイン取得

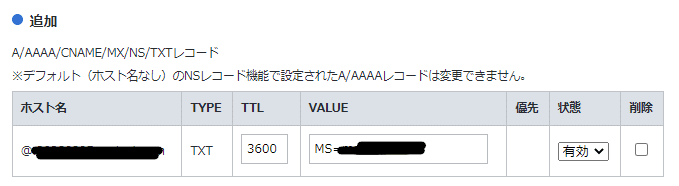

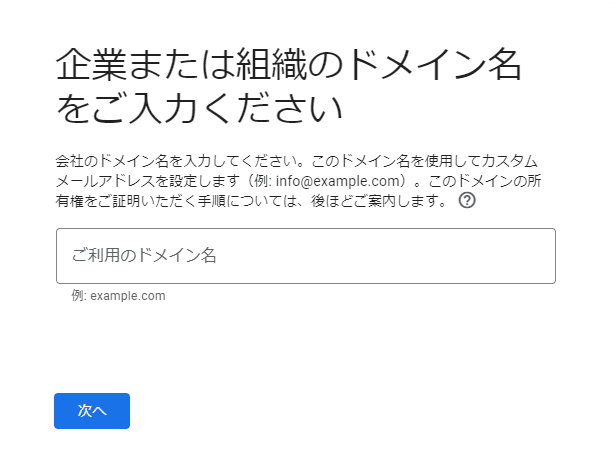

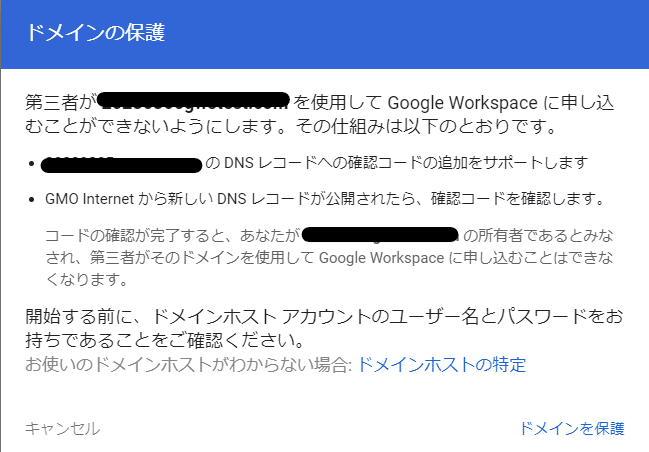

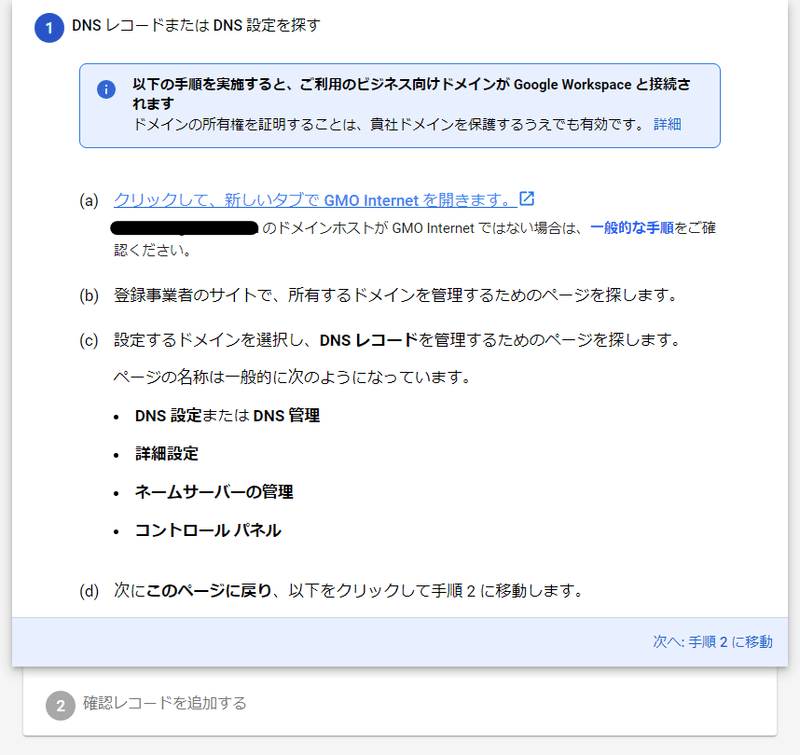

所有が確認できるドメインをAzure側やCloudIdentity側に設定する必要があるため、検証用のドメインを取得します。

ドメイン取るだけなら無料(と思われる)お名前ドットコムにて取得。

途中クレジットカード登録が必要で、0円で決済される。

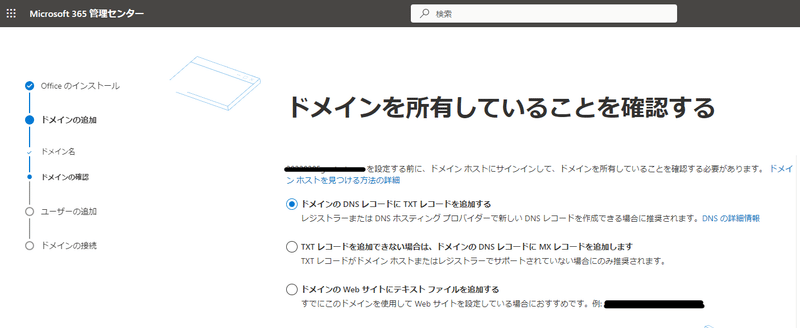

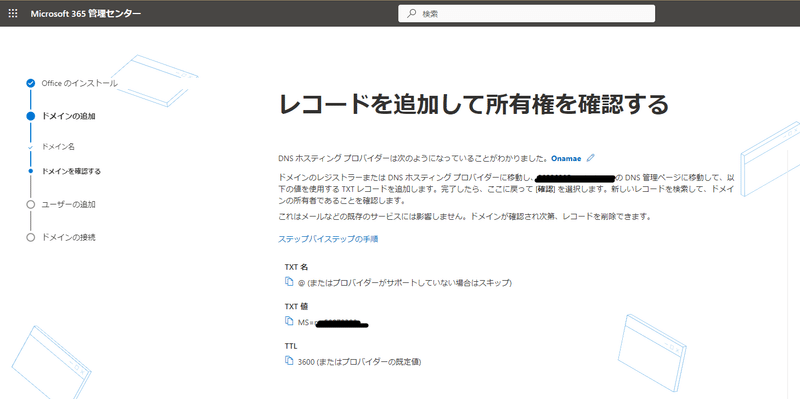

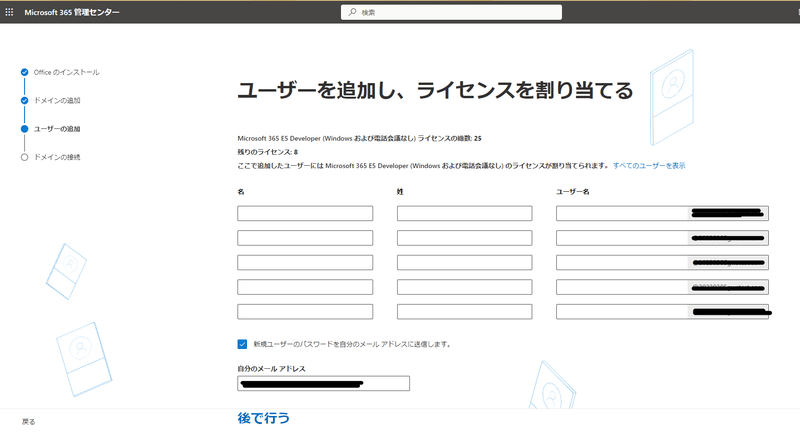

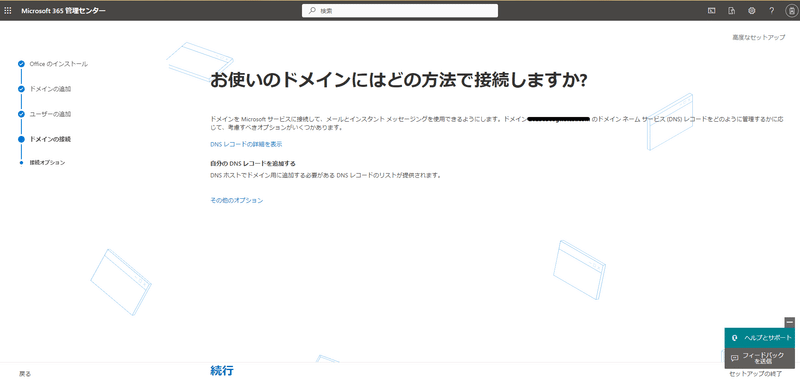

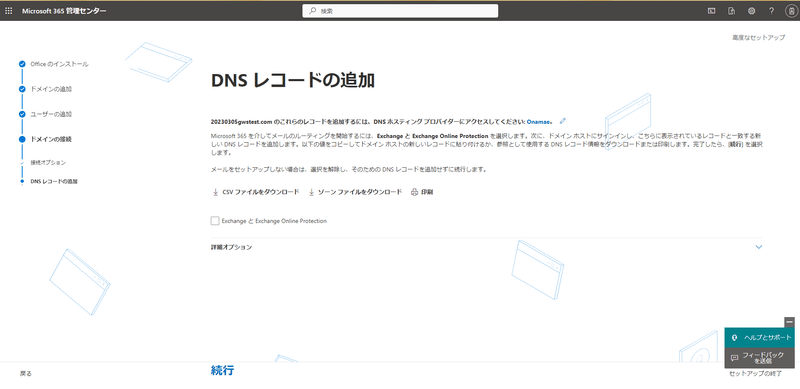

②Microsoft 365 にドメインを追加する

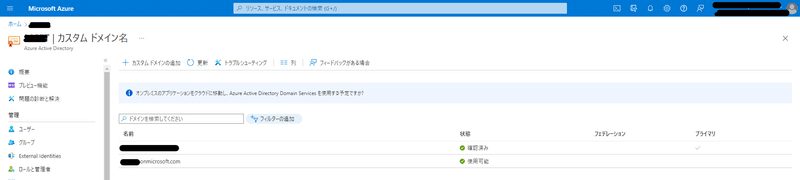

こちらを参考にM365(Azure)側にカスタムドメインとして追加

プライマリが、今回追加したドメインになっている。

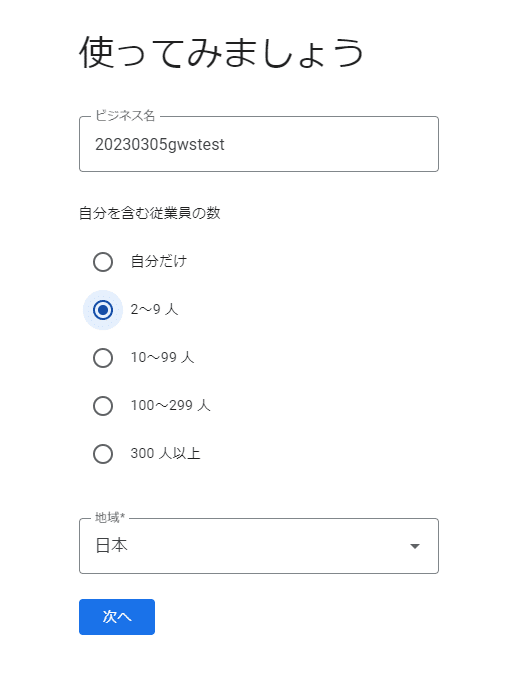

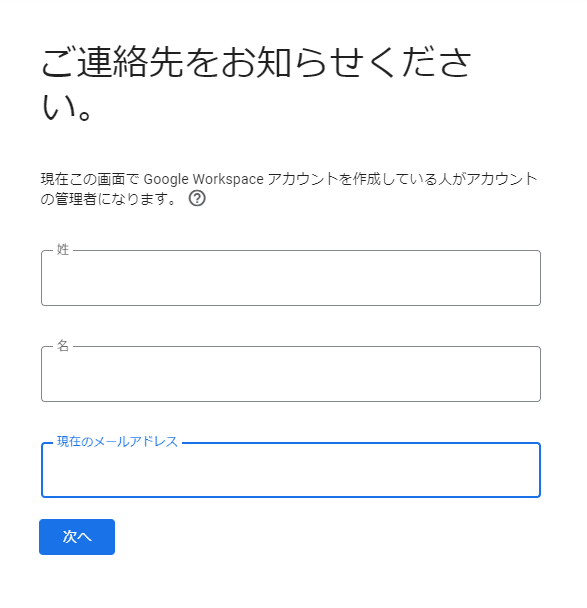

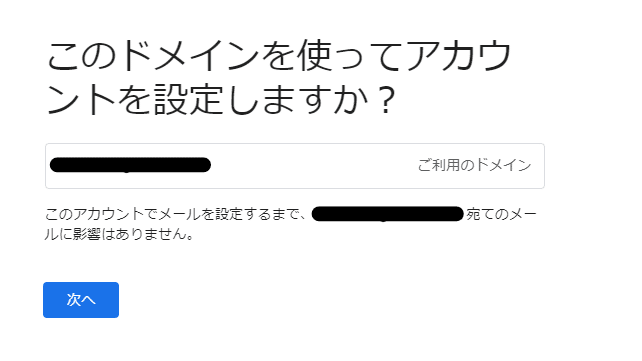

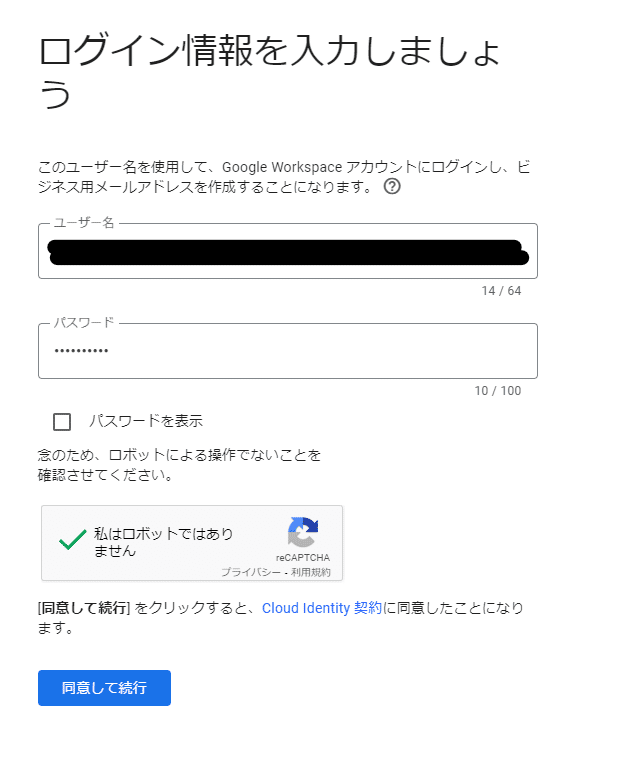

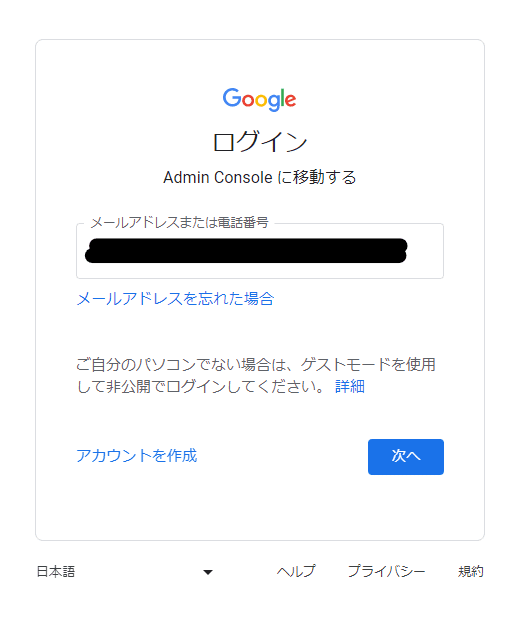

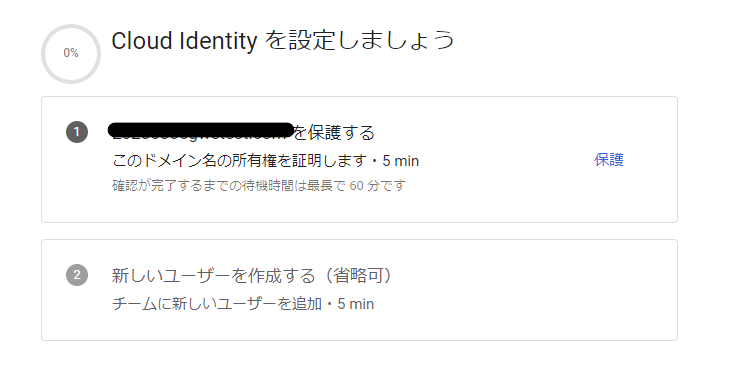

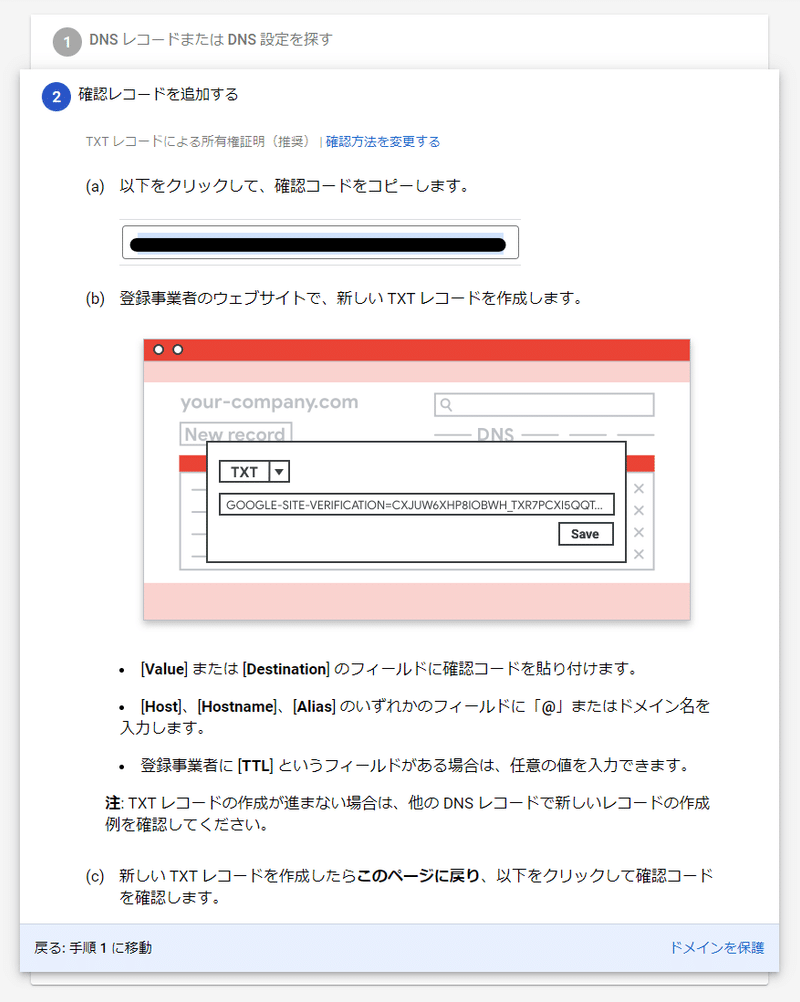

③Google Cloud Identity側の「組織」設定

アカウント連携を行う「組織」の設定が、個人のお試しアカウントに必要なため、設定を行う

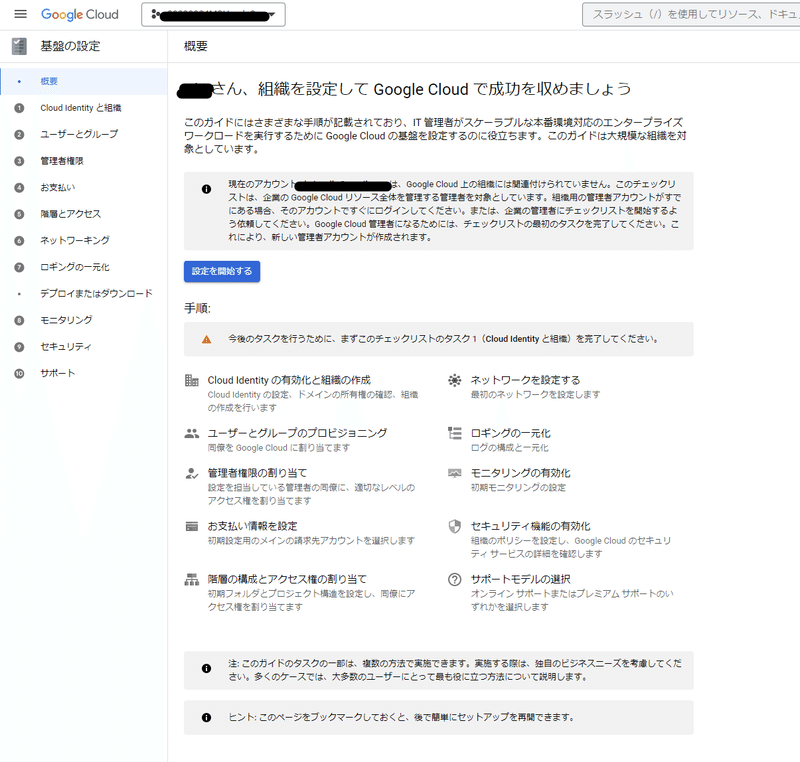

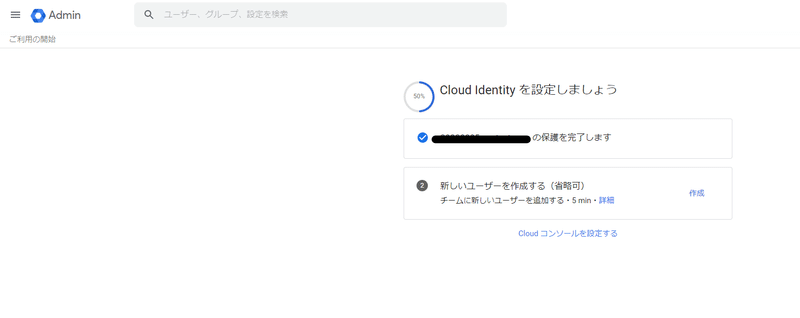

「CloudConsoleを設定する」

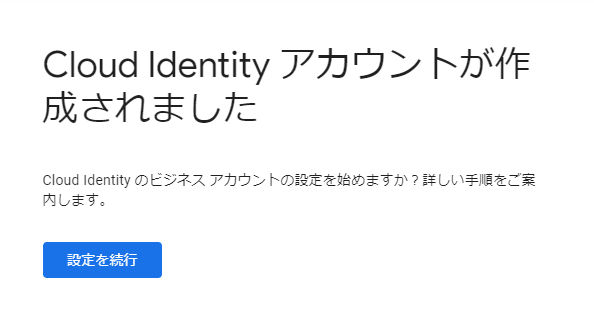

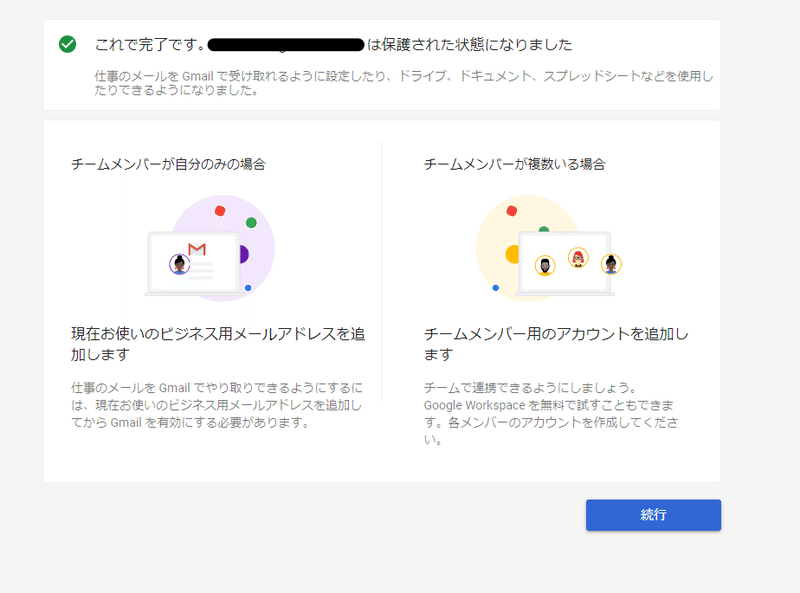

既存の自分のアカウントが組織に昇格するのかと思ったら、そうではなく新しいテナントが作られた模様です。なるほど。

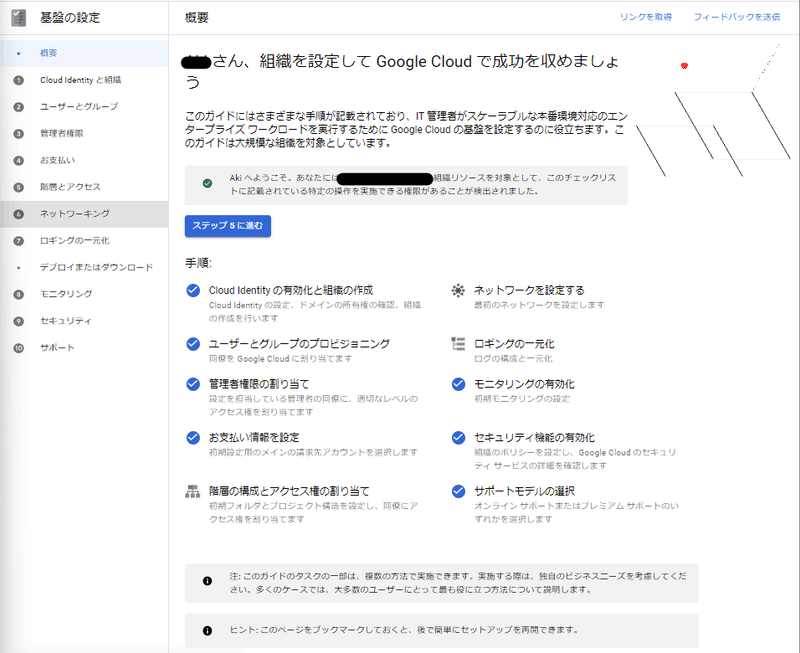

「XXX さん、組織を設定して Google Cloud で成功を収めましょう」とのことで、成功に向けてまだ設定が必要そうなため、引き続き環境整備を行います。

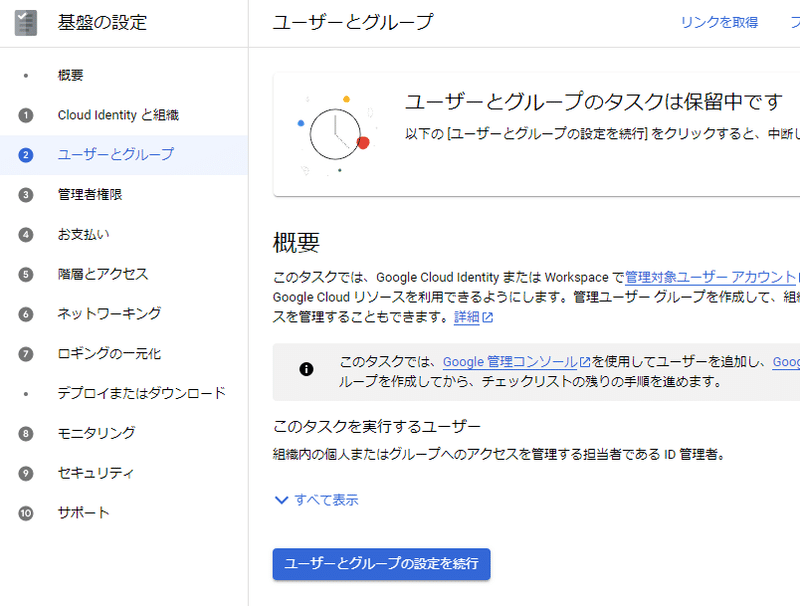

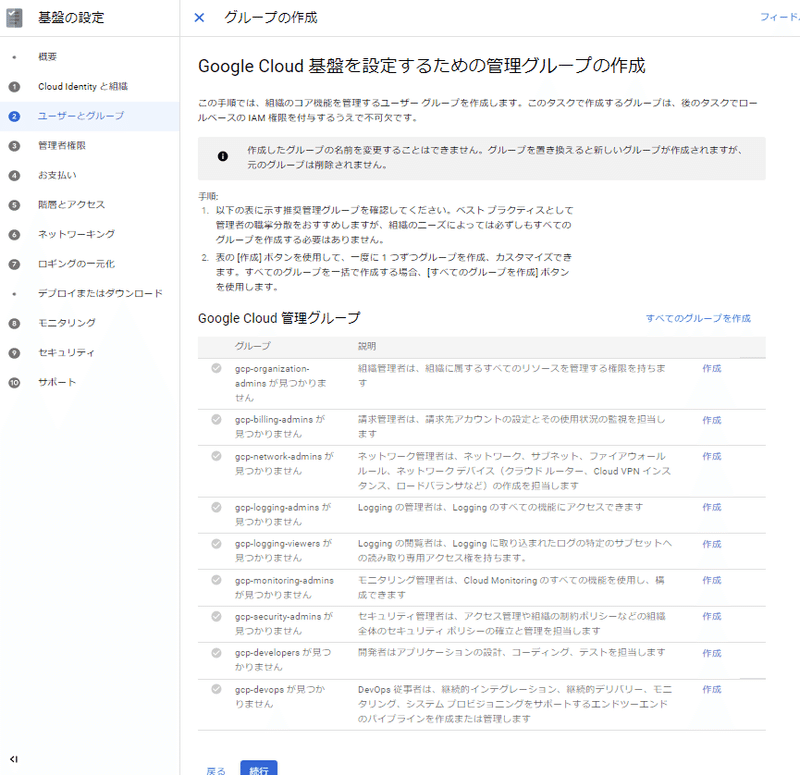

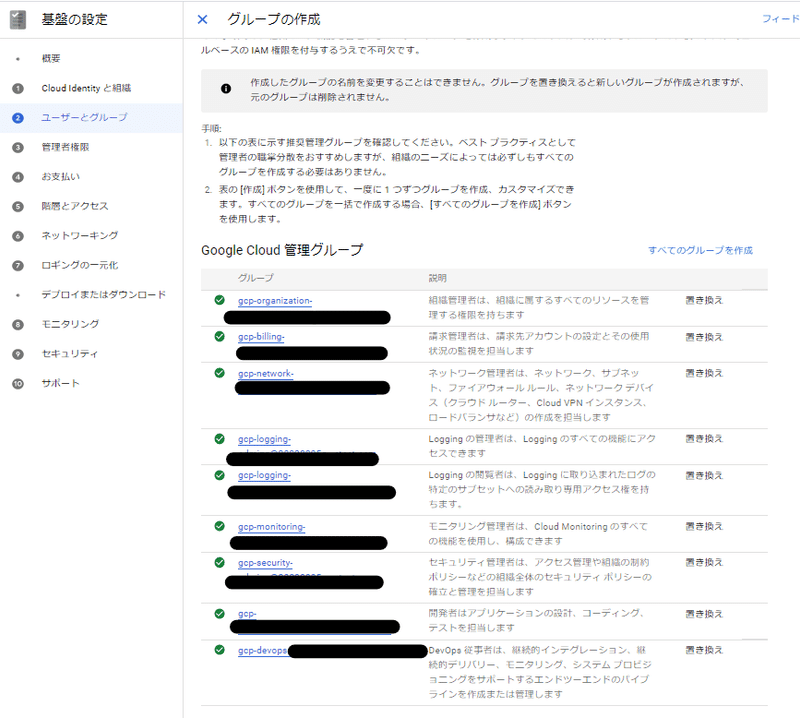

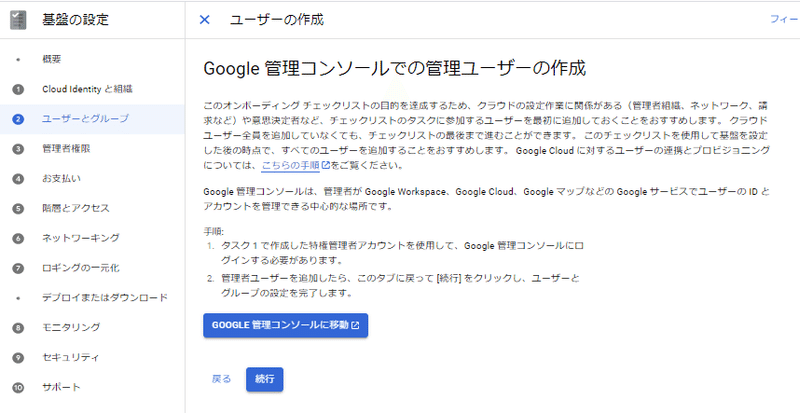

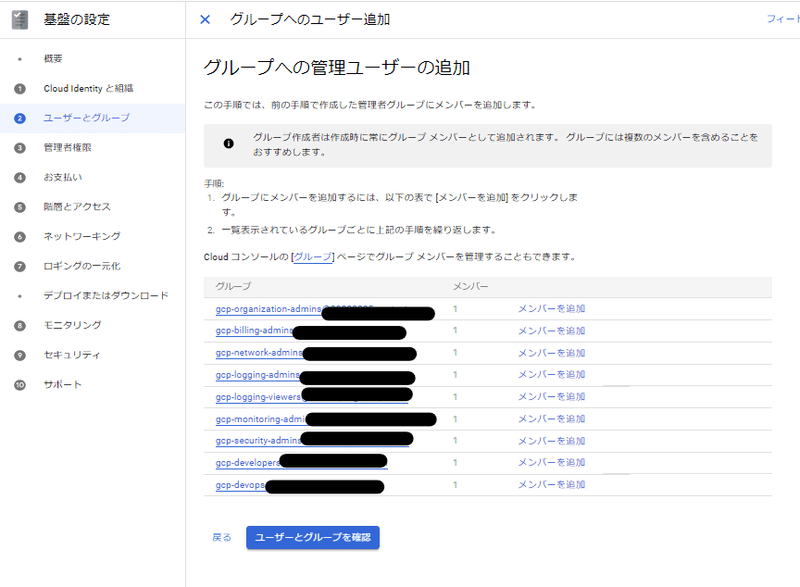

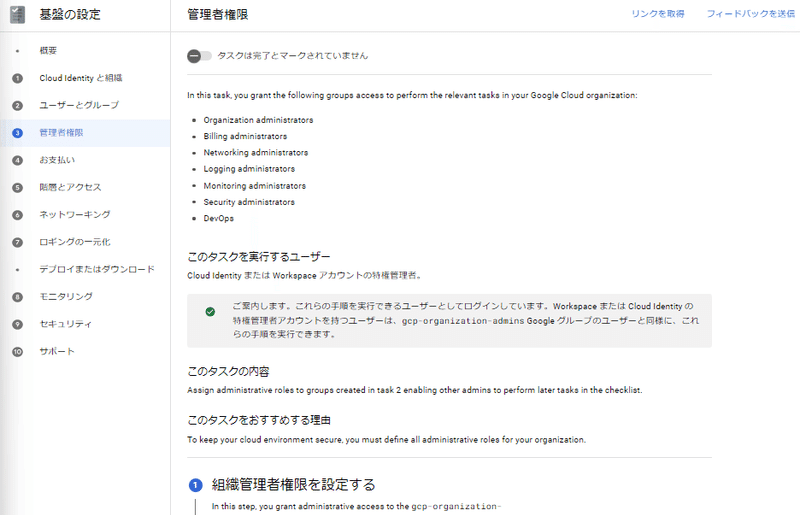

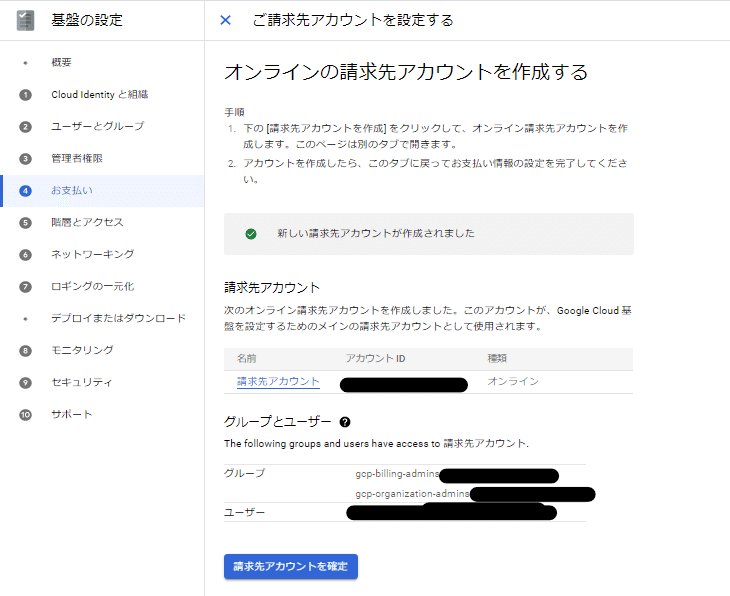

(おそらく不要)「組織用に Google Cloud を設定」の続き

後で気づいたのですが、ここからはCloudIdentityの検証をするだけなら、おそらく実施不要です。。。

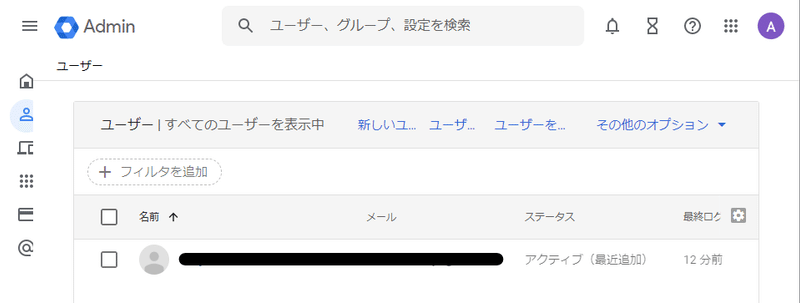

Google管理コンソールで先ほど作ったグループにとりあえず自分のアカウントを追加。

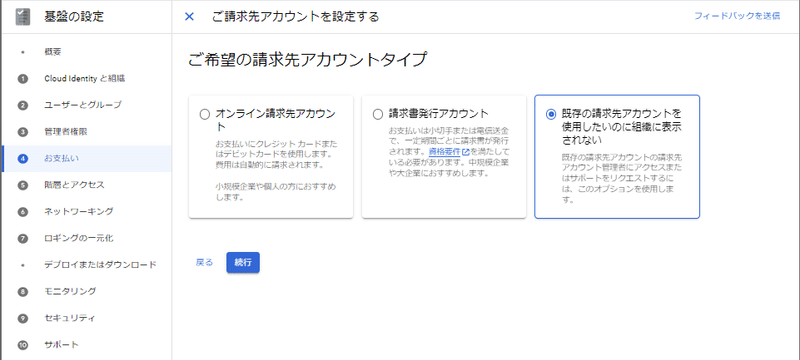

成り行きに任せてクレカを登録

そろそろ、本丸の設定に戻れないだろうか・・

現状は以下。「完了としてマーク」が推せるところは設定せずに完了扱いにしてしまった。

この記事が気に入ったらサポートをしてみませんか?