AzureADの多要素認証の仕様変更(2023/4~予定)「システム優先多要素認証」

サマリ

2023/4より、AADで多要素認証の手段を複数設定している場合、

Microsoftとして推奨している多要素認証方法が、自動的に適用されるようになるそうです。(MC523051)

GA(一般提供開始) (4 月) では、Microsoft マネージドは "無効"(意図的に有効設定しないと適用されない)

GA+2 か月 (6 月) に、Microsoft マネージドは "有効"(意図的に無効設定しないと適用)

GA+ 6 か月間 (10 月) に、トグルはユーザーから削除され、この機能はデフォルトですべてのユーザーに対して有効になります(→強制適用)

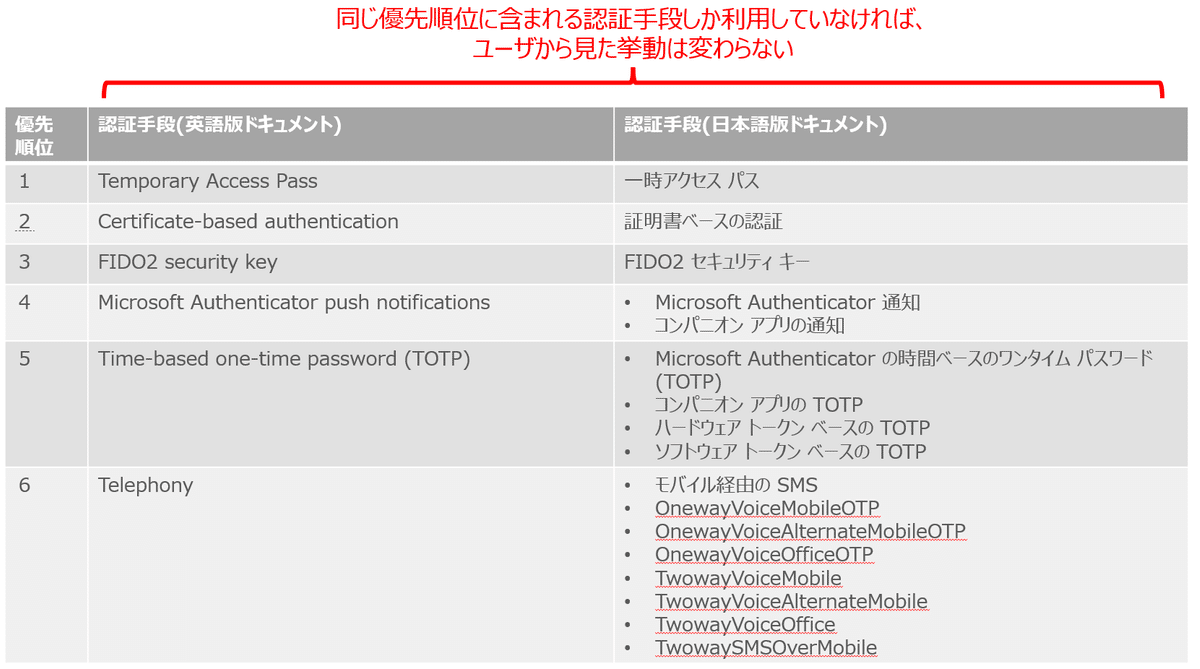

優先順位はこちらを参照。

複数の多要素認証方法を設定しているユーザーにて、多要素認証時の挙動が変わる可能性があります。

例えば、

多要素登録

・FIDO2 key

・Microsoft Authenticator App

・SMS(通常使う多要素認証手段に設定) のユーザーの場合、

今回の仕様変更が適用されると、MSとして推奨している多要素認証方法が優先されて自動的に👇に変わるそうです。

・FIDO2 key(最初にユーザーに表示。手動でMicrosoft Authenticator App・SMSに変更し、認証することも可能だが、毎回最初に表示されるのはFIDO2になる)

・Microsoft Authenticator App

・SMS

★2023年3月26日追記★ここから

「SMS」と「電話着信」を登録し、使っている人はどういう挙動になるのだろうかと思っていたのですが、

英語版ドキュメントと日本語版ドキュメントを比較すると、以下の関係性にあることがわかりました。

ユーザーから見た挙動が変わる可能性があるのは、優先順位をまたいだ認証手段を登録している場合になります。

★2023年3月26日追記★ここまで

直近この仕様変更を回避をするには、以下GraphAPIから”無効化”を設定する必要があります。詳細手順はこちらを参照。

https://graph.microsoft.com/beta/authenticationMethodsPolicy変更について

システム優先多要素認証なる設定が新たにでき、以下の挙動になるとのことです。

たとえば、ユーザーが MFA の方法として SMS と Microsoft Authenticator の両方のプッシュ通知を登録した場合、システム優先の MFA は、より安全なプッシュ通知方法を使用してサインインするようにユーザーに求めます。

ユーザーは別の方法を使用してサインインすることもできますが、最初に登録した最も安全な方法を試すように求められます。

適用日程

スケジュールは通知文書によると以下の通り

Public Preview: We will begin rolling out on March 1st, 2023.

2023年3月1日に展開を開始する予定です。(もう展開されている)

At GA (in April), Microsoft managed will be set to "enable". Admins will have the UX and the toggle available

GA(4月)では、Microsoft managedは「無効」に設定されます。管理者は、UXとトグルを利用できるようになります

At GA+3 months (July), the toggle will be taken away from them and the feature will be enabled for all by default.

GA+3ヶ月(7月)には、このトグルは彼らから取り去られ、この機能はデフォルトですべての人に有効になります。

意訳すると以下です。

~2023/3末:コマンドによる事前の無効設定が実施可能

2023/4:一般提供開始。事前に無効設定していない場合(Microsoft managedの場合)も挙動は変わらず(システム優先多要素認証は有効にならない)

2023/7:無効設定をしていても全ユーザーに対してシステム優先多要素認証が有効になる

有効/無効 設定手順

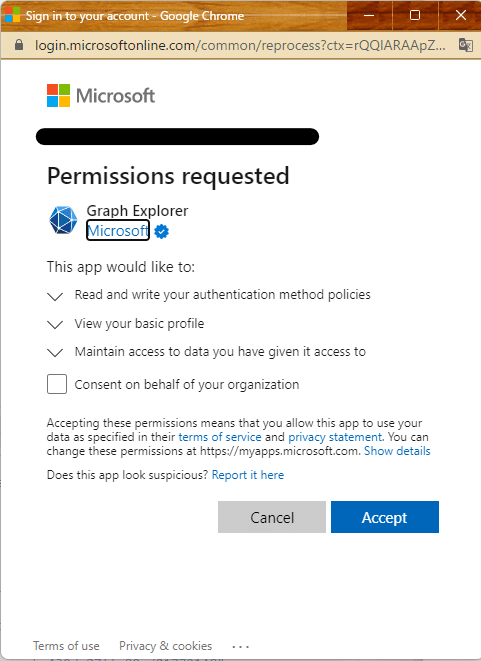

GraphExplorerにアクセス、サインイン

①状態確認

GET を指定して以下を実行

https://graph.microsoft.com/beta/authenticationMethodsPolicyエラーになった

Forbidden - 403 - 139ms. Either the signed-in user does not have sufficient privileges, or you need to consent to one of the permissions on the Modify permissions tab

「Open the permissions panel」をぽちっとして、「Policy.ReadWrite.AuthenticationMethod」を検索します。

改めてGETを実行すると以下を含むレスポンスが得られます

"systemCredentialPreferences": {

"state": "default", //現状デフォルト状態という意味

"excludeTargets": [],

"includeTargets": [

{

"id": "all_users", //全ユーザーに対して

"targetType": "group"

}

]

}②設定変更

PACH と以下Requestbodyを指定して https://graph.microsoft.com/beta/authenticationMethodsPolicyを実行

stateをdisableに、対象ユーザーを全ユーザーに。

"excludeTargets"を設定すれば、除外するグループも指定できる模様

{

"systemCredentialPreferences": {

"state": "disabled",

"excludeTargets": [],

"includeTargets": [

{

"id": "all_users",

"targetType": "group"

}

]

}

}実行・結果画面

③再度状態確認

GET を指定して以下を実行

https://graph.microsoft.com/beta/authenticationMethodsPolicy以下を含むレスポンスが得られました。

"systemCredentialPreferences": {

"state": "disabled",

"excludeTargets": [],

"includeTargets": [

{

"id": "all_users",

"targetType": "group"

}

]

}挙動

動画・解説がまとまっているサイトがありました。

So, how does this looks on the users’ end? In this example, the user has registered three methods:

1.FIDO2 key.

2.Microsoft Authenticator App.

3.SMS.

When the user signs in, only FIDO2 is prompted. The user can still cancel out and pick another method if needed.

最後に

リードタイムが短い変更のため、もしかしたら適用期限が延期になったりしないかな・・と考えています。

◆ドキュメント

O365メッセージセンター通知リンク:

Announcing Public preview - System preferred multi-factor authentication method

https://admin.microsoft.com/Adminportal/Home?source=applauncher&ref=MessageCenter/:/messages/MC523051

内容のDeepL翻訳👇

今日、さまざまな認証方式が採用され、さまざまなレベルのセキュリティが提供されています。状況によっては、ある方法が他の方法よりも安全である場合もあります。そのため、適切なレベルのセキュリティを提供するために、さまざまなオプションを利用できるようにすることが重要です。

今日、私たちはこの課題に対する解決策を発表します。MFAのSystem-Preferred authentication(システム優先認証)は、ユーザーが登録した方法のうち、ユーザーにとって最も安全な方法をランタイムで評価するものです。これにより、ユーザーが「デフォルト」の方法を選択し、より安全な方法が登録され利用可能な場合でも、常にその方法を最初に要求されるという、かつての概念から脱却することができます。

いつ実現するか

パブリックプレビュー。2023年3月1日に展開を開始する予定です。

あなたの組織にどのような影響を与えるか

この機能「System preferred multi-factor authentication method」では、マイクロソフトは、ユーザーが登録した方法のうち、どの方法を2要素目の認証に使用するかを決定し、促します。これは、実行時に決定され、その時点で登録されている方法の中で最も良い方法となります。

この機能はデフォルトではオフになっています。MSGraph APIを使用してこの機能を有効にしてください。この機能を有効にすると、ユーザーは、利用可能な最も好ましい認証方法を使用してサインインすることが要求されます。

これは、ユーザーが安全性の低い電話通信方式から脱却するための優れたアプローチです。

現在、この機能はプライベートプレビューであり、管理者はGraphAPIを使用してこの機能のオン/オフを制御することができます。

パブリックプレビューでは、プライベートプレビューと同様に、管理者がGraphAPIを使用して機能のオン/オフを切り替えることができるようになる予定です。3月末までには、管理画面がユーザーに提供される予定です。トグルが用意され、機能を設定できるようになります。

GA(4月)では、Microsoft managedは「有効」に設定されます。管理者は、UXとトグルを利用できるようになります

GA+3ヶ月(7月)には、このトグルは彼らから取り去られ、この機能はデフォルトですべての人に有効になります。

準備のために必要なこと

ドキュメントを確認し、自分の組織で有効にするかどうかを決定する。

MSドキュメント:システム優先多要素認証 - 認証方法ポリシー

この記事が気に入ったらサポートをしてみませんか?