情報セキュリティ白書 ダントツ人気コンテンツの「国内のセキュリティインシデント」 その9 標的型攻撃 ➁ ~ 日本国内の被害事例 ~

前回は、高度かつ巧妙な、標的型攻撃の攻撃遂行までの5段階のシナリオを説明しました。今回は被害事例を紹介します。

1)日本企業の中国子会社への攻撃

この事例はセキュリティベンダーのレポートで紹介されたもので、 標的となったのは防衛、化学、航空宇宙、衛星業界等の機密情報を取扱う複数の組織でした。攻撃の手順は次の通りです。

① 日本国内の経済調査会社やPR会社を攻撃し、電子メールのアカウント情報やダミー文章に用いるファイルを窃取

② 窃取したメールアカウントを送信元として、標的とする組織・企業へ標的型攻撃メールを送信

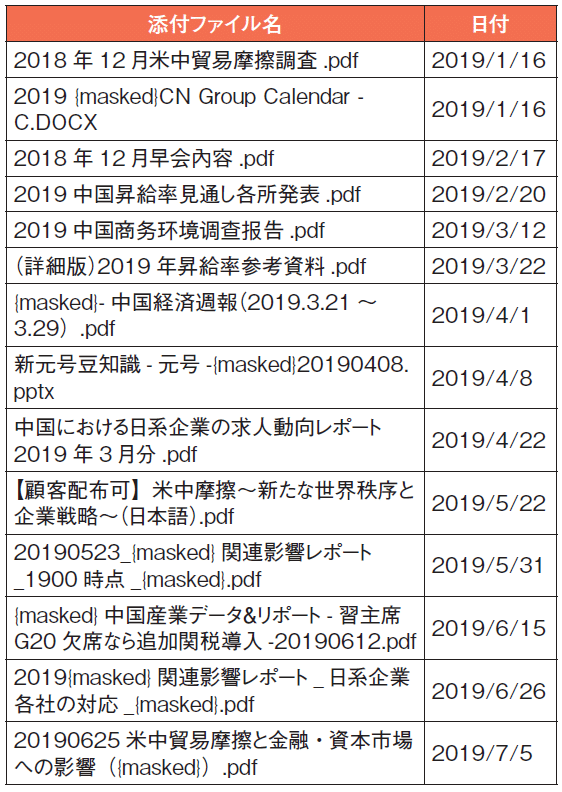

送信されたメールは日本語で、件名や添付ファイルには「昇給」「求人」「中国の経済情勢に関連した題材」などがありました。表1はこの事例で使われたファイル名の一覧です。いずれも、送信元として使われたメールアカウントの組織の事業活動に沿ったものでした。

表1:添付ファイルやダミー文章で使用されたファイル名(白書P15)

■被害の原因等:

中国の子会社のパソコンがウイルスに感染。その後、攻撃者によって共有フォルダーに設置されたウイルスを日本の従業員が実行したことで、 国内側にも感染が広がりました。中国の子会社が狙われたのは、セキュリティ対策が強固な日本の組織・企業へ侵入するための突破口、足掛かりにしたためと考えられます。

2) 未公開の脆弱性を悪用した標的型攻撃

2019年6月、日本企業の国内研究所のサーバーから不審なファイルが見つかり、社内ネットワークが外部から不正アクセスを受けていたことが発覚しました。報道によると一連の攻撃は次のような段階を踏んだようです。

① 日本企業の中国子会社への不正アクセスが始まり、子会社と日本国内の本社や拠点とを結ぶルーターを経由して侵入された 。

② 社内のパソコンに導入されていたセキュリティ製品の脆弱性が悪用され、管理サーバーが乗っ取られた。

③ 管理サーバーのパターンファイルのアップデート機能により、組織内の各パソコンにウイルスが配信され感染が拡大 した。

④ 攻撃者により窃取された情報は1つのパソコンに集められ、外部に送信された

■被害の原因等:

この事例では未公開の脆弱性が悪用されるゼロデイ攻撃が行われました。脆弱性情報が公開された場合には速やかな対処が望ましいですが、この事例のように脆弱性情報が公開される以前に攻撃が行われてしまうと、ユーザー企業が自力で根本的な対策を行うのは困難です。

この事例のように、海外の関連組織を足掛かりとして国内組織に感染を広げていく手口では、組織毎の対策だけではなく、海外を含む企業グループ全体でセキュリティ対策を講じていく必要があります。

ここまで、攻撃の手口、その手順と、被害事例を2回に分けて紹介してきました。次回は対策について触れたいと思います。

「情報セキュリティ白書2020」は以下のURLからご覧になれます。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html

この記事が気に入ったらサポートをしてみませんか?