情報セキュリティ白書 ダントツ人気コンテンツの「国内のセキュリティインシデント」 その13 ビジネスメール詐欺(BEC)➁

前回はBECのメールのやり取りにおけるシナリオとも言える、巧妙な騙しの手口をご紹介しました。今回は、メールに仕掛けられる多様な騙しの手口などを説明します。中にはメールソフトの機能を熟知していなければ到底出来ないような技も駆使されており、驚かされます。

(1)偽の口座へ振り込ませる手口

送付される文面において、支払いに関する様々な緊急事態を演出した、以下のような事例が確認されています。

・「請求書に誤りがあった」と連絡し、偽口座を記載した請求書を送付し支

払いを要求

・「銀行口座が国の監査を受けており振込ができない」と理由をつけ偽口座

への支払いを要求

・「為替レートの問題があり、新たな口座を開設した」と理由をつけ偽口座

への支払いを要求

・経営者になりすまし「緊急かつ秘密の案件」「ビットコインの購入が必

要」と称し、送金を要求

・「クレジットカードの支払いが受け付けられなくなった」という理由をつ

け偽口座への支払を要求

・「見積書の価格に修正があった」と連絡し、偽口座が書かれた見積書を送

付

(2)メールの引用部分の改変手口

攻撃者がメールのやり取りに介入する場合、攻撃者にとって都合の悪い文面や矛盾する箇所を隠蔽するために、引用部分や本文、From/To/CCのメールアドレスの一部や署名部分の連絡先を削除したり、改変したりします。

(3)メールアドレスのなりすまし手口

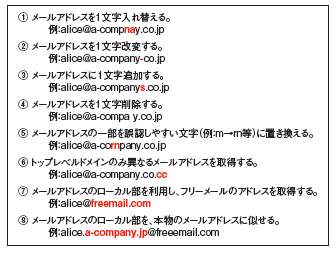

標的とする企業や人物を騙すため、取引先などの本物のメールアドレスに酷似した文字列で偽のメールアドレスを作成し、なりすましを行います。

図1:実在のメールアドレスに酷似させた文字などの改変例(白書P23)

(4)同報メールアドレスの改変手口

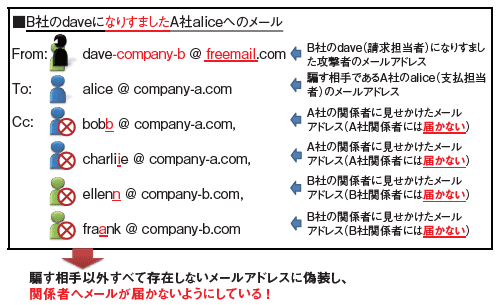

メールのCC(同報先)に設定するメールアドレスを細工し、本物のメールであると錯覚させ、あたかもそのメールが複数の担当者にも届いているかのように見せかけます。

例えば、図2のように、攻撃者がB社のdave (請求担当者)になりすまし、A社のalice(支払担当者)に偽のメールを送る際、見た目では、同報に4名の宛先があります。しかし、実際にはA社およびB社の同報先のメールアドレス全てを改変し、偽のメールが多数の取引関係者に同報されないように細工を施します(他のケースでは、B社の同報者のみを改変し、A社の同報者を改変しなかったケースも確認)。

図2:同報メールアドレスの改変手口(白書P23)

その結果、この手口で送られたメールはA社のAlice(支払担当者)にしか届きません。よって、A社及びB社の関係者はなりすましメールの送受信に気が付くことが出来ません。しかもAliceにとっては、複数の関係者にメールが届いているものと思い、不信感や違和感を抱きにくい可能性があります。この手口は支払い担当者を騙すだけでなく、なりすましメールの発覚を遅らせるという狙いもあると考えられます。

(5)詐称用ドメインの取得と悪用の手口

企業が使用する正規のドメインと酷似した「詐称ドメイン」を攻撃者が取得し、あたかも正当なサーバーから送信されたメールであると偽装し、不正なドメインであるとの警告を回避する手口を確認しています。

(6)送信元を偽装して攻撃者に返信させる手口

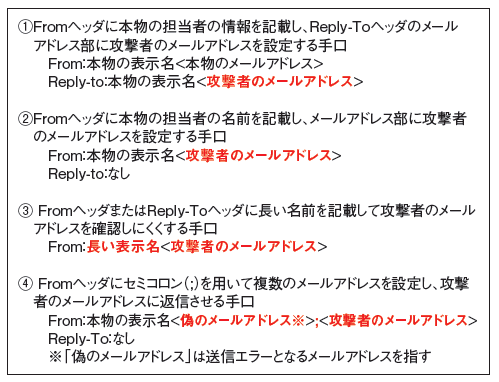

この手口では複数のパターンを確認しています。

1) 差出人(From)の表示名とメールアドレスを本物の表示名とメール

アドレスに偽装し、返信先(Reply-to)メールアドレスを攻撃者の

メールアドレスにする

2)差出人(From)のメールアドレスに攻撃者のメールアドレスを設定

し、送信元を偽装

図3:攻撃者が送信元アドレスを“本物のアドレス”に偽装し、

攻撃者に返信させる仕組み(白書P24)

メールの差出人(Fromヘッダー)はメールを送信する側が任意の内容に指定できるので、仕組み上、偽装は容易です。メールソフトで受信したメールを表示させると、差出人(From)の表示には設定したFromヘッダーが表示されます。

よって、攻撃者が意図的にFromヘッダーに“本物の表示名”を設定すれば、メールソフトで表示される差出人(From)は“偽装された本物の表示名”となり、あたかも本物の正規のメールアドレスから送信されたと見えます。

そのメールの返信先(Reply-to)メールアドレスに、攻撃者のメールアドレスが設定されていれば、返信メールの作成時に表示される返信先(Reply-Toヘッダー)は、当然、本物の宛先にはなりません。よって、返信メール作成時が偽装を見抜くチャンスといえます。しかし、この時点で偽装を見抜けなければ、意図に反して攻撃者にメールを返信してしまうことになります。

今回はメールで用いられる多様な偽装の手口を説明しましたが、攻撃者はメールの機能を十分に理解し、その機能を使って受信者を騙そうとしていることがお分かりいただけたと思います。次回は対策について説明します。

「情報セキュリティ白書2020」のPDF版が12月1日から簡単にダウンロードできるようになりました。ダウンロード後には是非アンケートにご協力ください。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html

この記事が気に入ったらサポートをしてみませんか?