情報セキュリティ白書 ダントツ人気コンテンツ「国内のセキュリティインシデント」 その3 SMSを悪用するフィッシング(スミッシング)

前回はフィッシングについて取り上げ、その一例として「宅配便の不在通知を装うSMS」の手口を紹介しました。今回も引き続き、SMSを悪用するフィッシング(SMS+フィッシング=スミッシング)について、他のパターンやそれらの手口に共通する対策などを紹介します。

ネットサービスのログイン情報を詐取する手口では、これまで一般的な連絡手段に用いられていたEメールが多く利用されていました。しかし、スマホが普及し、企業から送付されるログイン時の認証コードや連絡事項などがEメールに代わり、SMSで送られて来ることが多くなりました。昨今のSMSをとっかかりにした騙しの手口の横行は、こうした連絡手段の変化が背景にあると考えられます。

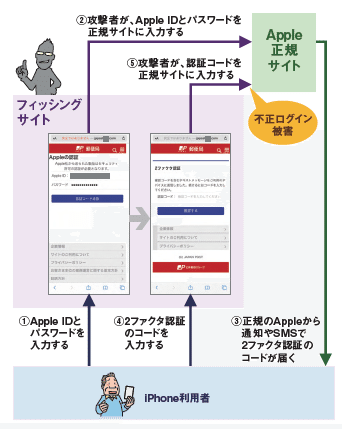

フィッシングは本来、本人しか知らないはずのログイン情報やクレジットカード情報などを詐取し、金銭の窃取を狙う手口です。前回紹介した「宅配便の不在通知を装うSMS」では、例えばAndroid OSの場合、誘導のままにアプリをインストールしてしまった結果、偽SMS送信の踏み台にされたり、電話帳等の情報を窃取されてしまったりといった被害事例が確認されています。また、iOSの場合は、誘導されるままApple ID、パスワード、電話番号等を入力してしまうと、Appleの正規サイトへの不正アクセス被害につながる可能性があります。

図1:iPhoneの場合のフィッシングサイトの手口の例(白書P37)

出典:IPA

手口にはいくつかのバリエーションが存在していますので、詳しくは第3回でもご紹介した安心相談窓口だよりをご確認ください。

上記の宅配便を装う手口のほかに、金融機関を装うものもあります。実際2019年9月以降に不正送金の被害が多発したとして、警察庁、金融庁をはじめとした各機関が注意喚起を実施していました。「金融機関を装うSMS」では「セキュリティ強化のための利用を一時停止した」「口座が不正使用されている可能性がある」といったメッセージが使われ、SMS内のリンクからフィッシングサイトへ誘導されます。また、これらフィッシングサイトでは、各インターネットバンキングの認証システムの仕様に合わせた入力項目が用意されているとのこと!!!実に狡猾です。

真に受けた利用者が入力してしまえば、ワンタイムパスワードや乱数表等の多要素認証の情報をも詐取されてしまいます。フィッシング対策協議会の2019年11月のレポート によれば、銀行口座の振り込み限度額を上限まで引き上げられ、不正送金された被害が発生したとありました。

コロナ禍以降、リアルでの接触を避けるためにネット利用が激増していることは言うまでもありませんが、SMSで送りつけられるフィッシングのメッセージはこうした私たちの日常生活の足元を脅かす手口とも言えます。しかし、送りつけられるSMSの真偽の判断は以下のような理由から困難で、なかなかに厄介です。

・SMSの送信元情報は偽装されることがある。

・偽装かどうかを受信者が確認出来ない。

・文面が違和感のない日本語の場合がある。

・偽サイトのURLが正規サイトに似せて作られていることがある。

・正規サイトであってもそのURLが覚えにくいことがある。

・その結果URLで真偽の識別は困難である。

・偽サイトが正規サイトを基に作られ、デザイン等見た目での判別が難しい。

では、どうすればいいのでしょうか?自衛策としてIPAが推奨しているのは

・SMS内のリンクは基本的に利用しない。

・アクセスの必要があるウェブサイトは予めブックマークに登録しておく。

・利用しているサービスの事業社のウェブサイトで「SMSを使った通知を行っていない」といった告知を確認する。

・SMSの真偽の確認のために、SMSに記載された連絡先を使わない。

です。

最後に、騙しの手口に共通の対策をご紹介します。

・ 手口を知り、日ごろの備えをする。

・ 目にした情報の真偽は、確かな情報源で確かめる。

・ 判断に迷ったら、信頼できる相手に相談する。

こうした詐欺には、手口を知り、慎重さ、注意深さといった用心を怠らない自らの振る舞いが防止につながります。

次回は、「国内のセキュリティインシデント」その4として、情報漏えい について取り上げます。「情報セキュリティ白書2020」はAmazonなどから購入いただけるほか(2,000円 税別)、IPAのウェブサイトでは、PDF版のダウンロードができます。興味のある方はぜひ。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html

この記事が気に入ったらサポートをしてみませんか?