情報セキュリティ白書 ダントツ人気コンテンツの「国内のセキュリティインシデント」 その14 ビジネスメール詐欺(BEC)③

前回まで、メールの仕組み、機能を熟知し巧妙、狡猾な騙しの手口を駆使するBECについて紹介しました。締めくくりとして対策について触れます。

(1) 周知徹底と情報共有

BECは企業の通常のビジネス活動がメールに依存している点を悪用した巧妙な騙しの手口です。よって、その手口を知らなければ、被害防止は困難です。

また、BECにおける“なりすまし”は外部との取引だけでなく、グループ内の企業間においても発生しています。そのため、海外関連企業を含め、全グループ企業の従業員全てに対し、詐欺の手口について周知徹底し、BECへの意識を高めておくことが肝要です。

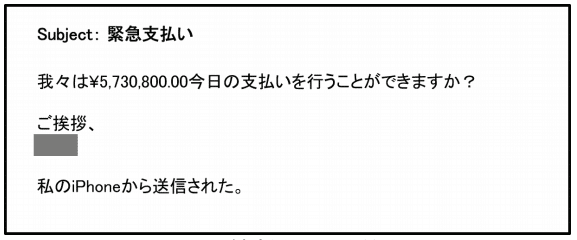

図1は実際のビジネスメール詐欺のやり取りで送られてきたメールです。このメールは、BEC連載 ① で紹介した詐欺手口の5分類のうち、タイプ2「経営者などへのなりすまし」に相当します。

タイプ 1:取引先との請求書の偽装

タイプ 2:経営者などへのなりすまし

タイプ 3:窃取メールアカウントの悪用

タイプ 4:社外の権威ある第三者へのなりすまし

タイプ 5:詐欺の準備行為と思われる情報の詐取

図1:実際にビジネスメール詐欺に使われたメールの内容

(2020年4月27日 注意喚起 第3報 レポートP13)

CFOや経理部門などの金銭を取り扱う部門の担当者は、特にビジネスメール詐欺の脅威を十分に理解することで、不審メールの受信などによる攻撃の予兆を感知できれば、金銭被害を未然に防ぐことも可能と考えられます。

そして、受信したメールに不審な兆候が見られた場合に備え、CSIRT(シーサート)といった社内の専門部署に適切に報告できる体制を平時から整えておく必要があります。

加えて、BECは取引先など他社に被害が及ぶことがあるため、不審なメール情報を組織内外に共有することも重要な対策となり得ます。こうした対策の実践はサプライチェーン全体でBECへの耐性を高めるために有効といえるでしょう。

その他、万が一被害に巻き込まれてしまった場合に備え、警察、金融機関への報告や一般に向けて注意喚起を行うための体制も整えておくことで、さらなる被害拡大を抑止することが可能になります。

(2) 電子署名によるなるなりすまし防止

BECはメールのやり取りにおいて実在の担当者になりすますことで、攻撃を成立させます。そのため、取引先と連携した対策が効果的です。例えば、請求書などの重要情報をメールで送受信する際に、電子署名をつけるようにしておけば、なりすましメールを受信しても、検知が容易になると考えられます。

(3) 送金処理時のチェック体制強化

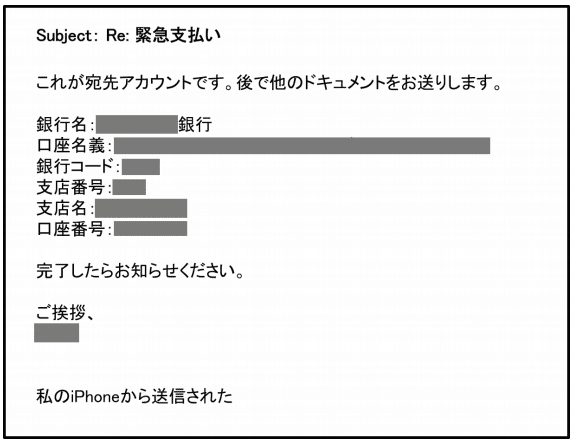

図2は前述の図1のメールに対して受信した企業が返信した後に続けて送られてきたメールの内容です。

図2:振込口座を知らせるビジネス詐欺メールの内容

(2020年4月27日 注意喚起 第3報 レポートP13)

BECの被害防止には、送金時のチェック体制の強化が最も重要です。経理部門などで金銭を取り扱う担当者は、以下のような日頃とは異なる対応を求められた場合、BECを疑うことを忘れず、別の担当者とダブルチェックを行ったり、信頼できる方法で入手した連絡先(受信したメールのフッターに記載された電話番号などの情報を鵜呑みにしない)に事実確認を行ったり、二重三重のチェックが必要です。

・ 突然、別の国の口座への変更依頼

・ 見積価格の修正

・ 急なメールアドレスなどの変更

(4) 類似ドメインへの対応

攻撃者は標的とする企業・組織のドメインに酷似した詐称用ドメインを取得し、その詐称ドメインを用いたメールアドレスを使ってBECを仕掛けることがあります。本物と酷似した偽のドメインを用いた受信メールを目視で完全に排除するのは難しく、その対策として、フリーメールを含む自組織以外からのメールの着信時に、件名や本文に“そうとわかる”記載が設定出来るメールシステムの採用が考えられます。一方、メールの返信時に、返信先のメールアドレスが正しいものかどうかを、落ち着いて確認することも有効な対策と言えます。

(5) フィッシング・ウイルス・不正アクセス対策

攻撃者がBECを仕掛ける際、その準備段階として、フィッシングでメールアカウントにログインするための情報を入力させたり、ウイルスに感染させ、メールの内容やアカウント情報を窃取したりして、メールサーバーへ不正アクセスを試みます。不正アクセスに成功した場合、メールのやり取りを盗み見、攻撃のタイミングを見計らうと考えられます。こうしたBECを可能にする手口にも、セキュリティ対策の基本である、フィッシング対策、ウイルス感染対策、不正アクセス対策が必要です。

特にMicrosoft 365(旧称;Office 365)やGoogle Workspace(旧称:G Suite)のようなクラウド型サービスを利用している場合は、不正ログインを防ぐため、多要素認証などの対策が必須です。

また、メールアカウントに不正利用の兆候があったり、メールアカウントが乗っ取られ、自分の及び知らぬ間にメールの転送や振分けの設定が勝手に変更されたりした場合などには、Microsoft社が公開する対処方法についてのウェブページが役に立ちます。

3回に分けてBECを取り上げました。BECはその名の通り「詐欺」ですので、人間の心理につけこむために、巧みに騙しの手口を駆使します。

自分の職場にはそんなメールは来るはずないと思うかもしれませんが、油断は禁物です。

さて、2020年9月に開始した、情報セキュリティ白書の「国内のセキュリティインシデント」の連載は今回が最終となります。年始は、別のテーマでお届けする予定です。どうぞお楽しみに。

「情報セキュリティ白書2020」は以下のURLからご覧になれます。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html

この記事が気に入ったらサポートをしてみませんか?