情報セキュリティ白書 ダントツ人気コンテンツの「国内のセキュリティインシデント」 その6 Emotet(エモテット)のばらまき型メール ①

Emotetと呼ばれるウイルスの感染を狙う「ばらまき型メール」の存在は、セキュリティベンダーによれば2014年からあったとのこと。しかし当時は、明確に日本を狙った攻撃は確認されていなかったといいます。

そもそも、(Emotetではない)日本語で書かれた「ばらまき型メール」は2015年10月頃には国内で多く観測されるようになっていました。文面など体裁の特徴は次のようなバリエーションがあり、特に4)については受信者にメールの内容を信じこませようと、工夫を凝らしていることがうかがえます。

1) 件名やメール本文が受信者と関係の無いメール

2) 実在の組織を騙ったメール

3) 一見すると業務に関係のありそうな件名や本文のメール

4) 過去に正規のやり取りがあったメールが引用され、その返信を装ったメール

一方、2019年に入り、Emotetのばらまき型メールは国内の複数の組織宛てに送り付けられていることが確認され、9月にはその活動が活発化しました。そしてIPAでも2019年10月以降観測するようになりました。

このメールのウイルス(Emotet)感染の手口は主に次の2つです。

1) メールにマクロ※付きWordファイルを添付する。

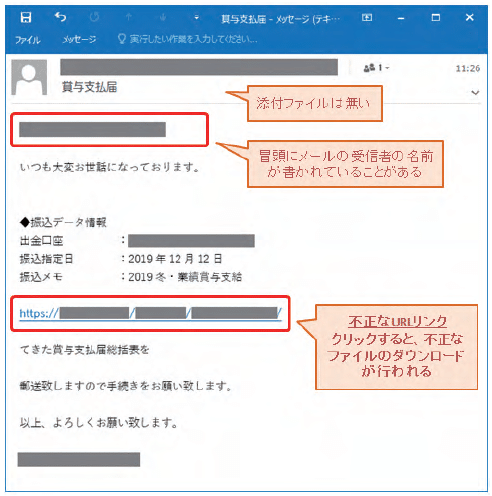

2) メール本文中の不正なURLリンクからマクロ付きWordファイルがダウンロードされる(図1)。

※マクロ:Microsoft Office 製品で実行できる複数の操作をまとめて、自動的に実行する機能

上記2つの感染手口はいずれも、Wordファイル内に仕込んだ悪意のあるマクロを動作させ、外部のウェブサイトに設置されたEmotetをダウンロードさせ感染を狙うというものです。さらに、Emotetというウイルスに感染すると、感染した端末の情報を窃取されたり他のウイルスに感染させられたりしてしまいます 。

図1:不正なURLリンクを含むEmotetのばらまき型メールの例(白書P32)

そして巧妙なことに、このマクロ付きWordファイルには、マイクロソフト等のロゴが使われています(図2)。

図2:マクロ付きWordファイルを開いた時の画面例(白書P32)

図2の場合は、画面上部の黄色い帯の右にある「コンテンツの有効化」をクリックしてしまうと、Emotetがダウンロードされ、ウイルスに感染させられてしまいます。図2の例では英文で記述されていますが「あなたは、旧バージョンのMicrosoft Officeで作られたファイルを開こうとしています。保護ビューで開いている場合、『編集を有効にする』をクリックし、そして『コンテンツの有効化』をクリックしてください。」とあり、クリックを誘導するような文となっています。

Emotetのばらまきメールの巧妙さがおわかりいただけたと思います。次回は、この続きとして、2019年になぜ感染が大流行したのか、その要因と感染事例などをご紹介します。

「情報セキュリティ白書2020」は以下のURLからご覧になれます。

https://www.ipa.go.jp/publish/wp-security/sec-2020.html

この記事が気に入ったらサポートをしてみませんか?