DNSトンネリング テストツール「DEX」の使い方

DNSが誕生して以来、53番ポートを利用したサイバー攻撃が急増しています。事実、マルウェアの90%以上が何らかの形でDNSを悪用おり、DNSの普及と歴史的にセキュリティコントロールが不足していたことから、今日の主要な攻撃手法となっています。

様々な攻撃手法がある中で、DNSトンネリングへの対策について頭の悩ませている方は多いのではないのでしょうか?脆弱性診断とペネトレーションテストを受けるとDNSトンネリングへの対策について指摘されるケースも多いのが実態です。

本ブログでは、データ流出が懸念されるDNSトンネリングが機能するか実際にお客様の環境で簡単に確認することができるツール(通称、DEXツール)の使い方をご案内します。

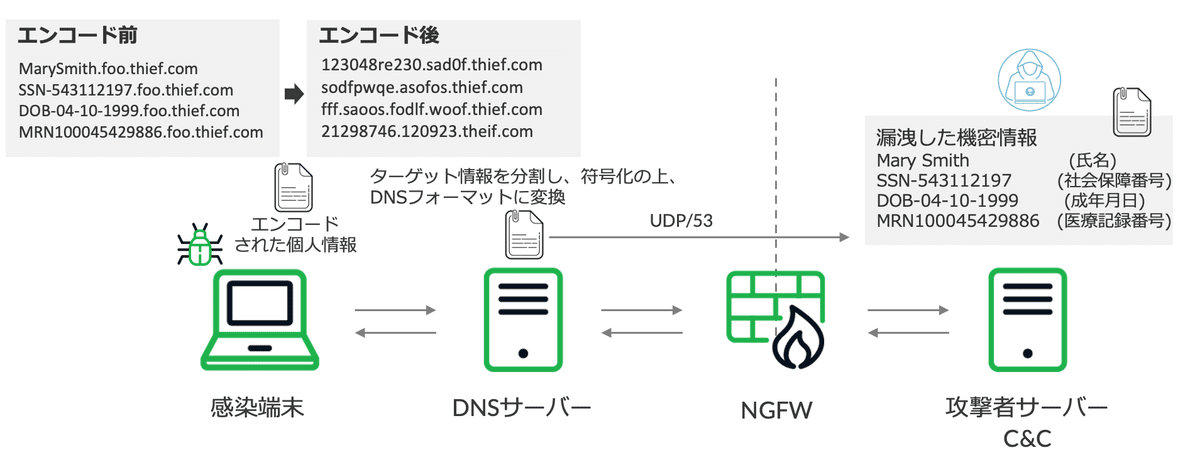

(改めて)DNSトンネリングとは

おさらいの位置付けでDNSトンネリングについて説明していきたいと思います。

DNSトンネリングとは、DNSクエリを使ってデータ転送を行う手法のことを指します。通常、DNSはインターネット上のドメイン名とIPアドレスの対応付けを行うために使用されますが、このトンネリング技術を用いることで、DNSクエリの中に隠されたデータを送受信することが可能になります。この方法を悪用することで、データ盗難やマルウェアの配布など、さまざまなサイバー攻撃が実行される可能性があります。

詳細はこちらのブログをご確認ください↓↓↓

皆様の実環境でDNSトンネリングに対して脆弱性がないのかを簡単に調べることができます。次の章では、DNSトンネリングテストツール「DEX」について説明していきます。

DNSトンネリングテストツール「DEX」とは

Infobloxでは、疑似攻撃ツール DEX(Data Exfiltration) Portal をご提供しています。

DEX Portal はデータ流出(Data-Exfiltration)、流入(Infiltration)、Fast Flux 、DGA(ドメイン生成アルゴリズム)を簡単に検証できるツールで、どなたさまも無料で利用可能です (Portalに利用登録する必要はあります。)

クラウド環境から自身の端末に対してDNSを用いた様々な攻撃を再現可能することが可能です。Aレコード以外の疑似テストにも対応なため、様々なタイプのレコードにも対応していることが特徴のひとつです。

DNSを悪用した攻撃を守れるか、試してみよう!

それでは、実際にどのようにテストできるか手順を見ていきましょう!

事前準備

事前に準備するのは、以下の3点のみです。

1. PowerShell実行可能なWindowsクライアント

2. 外部流出テスト用ファイル (100kバイト程度を推奨)

3. DEX Portalへの登録

手順

手順は大きく3ステップです。

当社DEXツール ウェブサイトでテスト用スクリプトを発行

テスト用クライアントからテスト用スクリプトを実行(UDP 53ポートを用いて、お客様のDNSサーバーを経由して 弊社のテスト用サーバーへDNSクエリ送信を試行)

当社テスト用DNSサーバーに複数のDNSクエリが到達したかどうか確認

実際の画面遷移

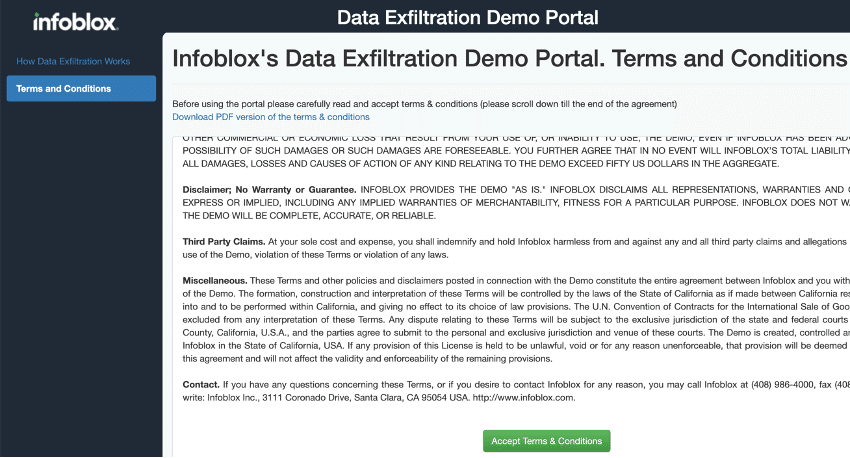

1)使用許諾

DEXツールの登録が完了しましたら 到着したメールのURL へ ツールを実行するクライアントのブラウザから アクセスします。「Terms and Conditions」 に “Accept” をお願い いたします。

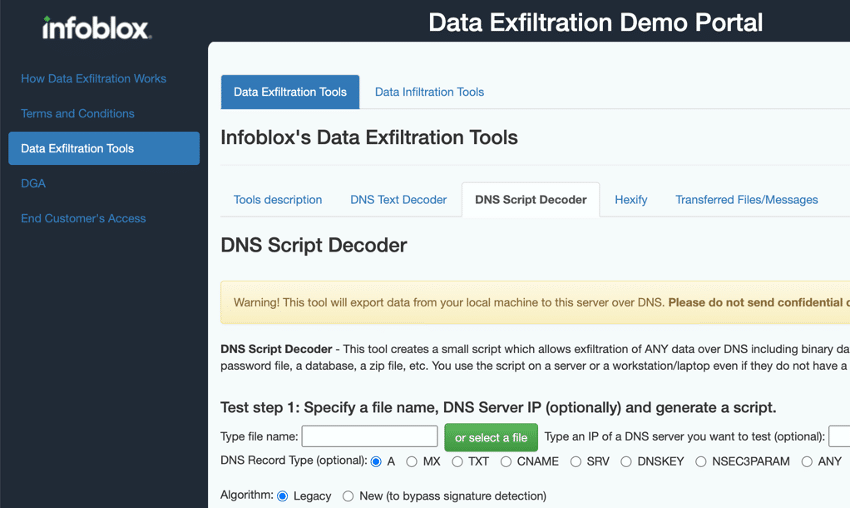

2)実行スクリプト準備

左メニュー 「Data Exfiltration Tools」を選択します。その後、「DNS Script Decoder」を選択します

*Data Exfiltration Tools : データ流出ツール

*Data Infiltration Tools : データ侵入ツール

3) 実行スクリプト作成

データ流出させるファイルを “or select a file” から選択します

DNSレコードタイプを 「TXT」を選択します

“Generate a script” で スクリプトを生成します

生成されたスクリプトを コピーします

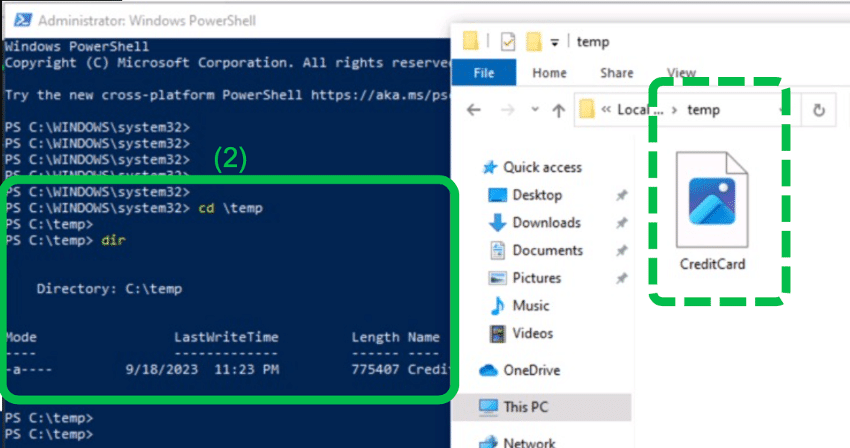

4)PowerShell 実行

(1)Windows PowerShell を 起動します ※管理者権限での実行を推奨

(2)PS内 データ流出させるファイル保存ディレクトリに移動します

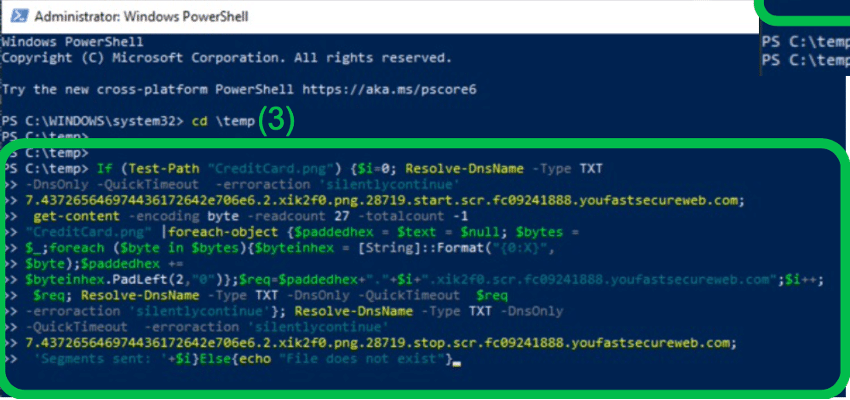

(3)ペーストしてスクリプトを 実行します 【100kバイトで 10分程度】

以下のようにスクリプトが流れれば、正常に動作しています。

5)結果

「Transferred Files/Messages」より “転送された実ファイル” をクリックし

ファイル転送内容及び、受信したチャンク数を確認します。

DNSトンネリング結果は、以下の3パターンに分かれます。

DNSセキュリティワークショップ開催!

弊社では、DNSトンネリングも含め、DNSを悪用した攻撃手法とその防御に関するワークショップを開催しております。

DNS専業ベンダーであるInfobloxの技術者が直接お客様と一緒に体系的に学習することが可能です。

DEXツールを試してみたい方や、ワークショップに参加したい方は、弊社担当営業までお知らせください。

Infoblox DDI Week Online開催決定!

「基礎からわかるDNS、DHCP、IPAMな4日間」と題して、入門的な内容から弊社ソリューションの特徴や優位性、ユースケースまで分かりやすくご案内します。

さらに、実際にBINDやWindowsサーバーからの移行方法やベストプラクティス、Day 2 オペレーション、既に導入済みのシステム(SIEM、SOAR、Firewall、Endpointなど)との連携による自動化やセキュリティ強化などのテクニカルな情報も解説します。

ご興味ある方は、登録をお願いします!

■開催概要

名称:Infoblox DDI Week Online -

基礎からわかるDNS、DHCP、IPAMな4日間 -

主催:Infoblox株式会社

共催:東京エレクトロン デバイス株式会社

日時:2024年5月21日(火) - 24日(金) 15:00 - 16:15

場所:オンライン(On24)

今なら早期申込キャンペーン開催中!4月19日まで!!

この記事が気に入ったらサポートをしてみませんか?