Torとダークウェブについてのまとめ

サイトに掲載していたものをこちらに移し、無料で公開することにしました。

内容については多少古い部分もあるかと思いますが、今後手直しする予定はありません。(あくまで手直しはしないというだけなので、追記の可能性は無きにしもあらずといったところです・・・。)

2022/01/03追記

Wikipediaを見ていたらたまたまonionドメインのリンクなどが掲載されているページを見つけました。ダークウェブでのサイトを探している方はこちらを見てみるのもいいかもしれません。

Onionドメインの一覧 - Wikipedia

2021/12/24追記

最近は全くTorを使っていないため追記する気は無かったんですが、未だにこの古い記事にたまにアクセスがあるようなので流石に補足をと・・・。

例えば最近だと広告ブロックで有名なbraveというブラウザにtorモードなるものも搭載されています。興味のある方はこちらの記事を。

Torによるプライベート接続について|brave Help Center

スマホでも公式のTor Browserがあるみたいですし、自分で言うのもなんですが多分この記事の内容は古くて使えたもんじゃないと思いますm(_ _)m

それにもうこの手の情報を調べる気力も無いですし、最近は世間もプライバシーにうるさくなってきていますからあまりその目的でのTor利用も多くはないかなと。

目的が単なるプライバシー保護ならVPNや拡張機能の広告ブロックである程度は対応可能ですのでそちらを調べてみてもいいかもしれません。とはいえFireFoxで有名なMozillaのVPNが日本では非対応なのは地味に痛いです。

広告ブロックの方はAndroidスマホで標準ブラウザであるChromeを使わない前提ならば、前述したbraveを使うだとかFirefoxにuBlock originを入れるという方法もあります。iPhoneの場合はSafariで可能なはずですし。

さすがに検閲回避とかの場合にはこれらの方法だと無理だとは思いますが、まあこちらは国内だとよほど特殊な事例ですよね?好奇心の場合は実際に覗いてみるしか無いでしょうし。

以上、ちょっと心が傷んだので書いた補足でした。もし役に立たない情報ばかりでしたら申し訳ありません。

ダークウェブってなんか面白そう!

FBIが児童ポルノサイトを摘発したって記事を見てたらダークウェブとかいうちょっと面白そうなものが書いてあるじゃないですか!

FBI、ダークウェブに潜む過去最大級の児童ポルノサイトを摘発。押収サーバーを囮に1300人以上を割り出し|engadget

ダークウェブというのはどうも「Tor」という暗号化技術を利用しないとアクセス出来ないサイト群のことみたいですが、何でもありの世界のようですね。

もちろんアクセスそのものはあまり推奨されないみたいですが、あくまでも児童ポルノや犯罪サイトなどの違法なものを見たいとかいうのではなく、自分たちが通常使っている「表」とはどう違うのか、という部分に関心があるだけです。

一応普通のサイトなんかもあるという話ですし。

でも間違って記事にあるようなFBIが網を張っているようなサイトに迷い込んだら一発で逮捕されそうな危険性もはらんでいるわけですよね…。

ネットでTorの使い方そのものは出ているみたいですが、難しくない分ちょっと怖い気もします。とりあえずTorのことを書いてある記事を見つけたので貼っておくことにします。気になる方はご覧ください。

匿名通信システム「Tor」を使うのに知っておくべき7つのこと-GIGAZINE

まあ、もともとは我々が使っているインターネットも匿名が前提だったんですが、Facebookなどの実名制SNSや公的機関による監視などでいつの間にかその匿名性も薄れてきていますし、そういう状態が未だに残っているところにはちょっと憧れますね…。

といってもある程度安全に使えているのもプロバイダーなどによる不正サイトの監視があるからなんでしょうけど。ちょっと複雑だ…。

「Torって何?」ということをカンタンに知りたい方はこちらのnoteをどうぞ。

ダークウェブを覗いてみました

ダークウェブを覗いてみた体験談についての項目です。単なる雑記なのであまり参考にはならないかもしれません。

ダークウェブにアクセスしたきっかけ

ちょっと前にダークウェブという存在を知ってから「見てみたい。」と思っていたので、Tor browserがバージョン5.5になったのを期に試してみることにしました。

「ダークウェブにアクセスしたぞ!」と意気揚々でいろいろなサイトを巡ってみたのですが…。残念なことに表示されるサイトのほとんどは普通にGoogleから検索できる一般のサイトばかりでした。

実はTorを使ってしかアクセスできないサイトはGoogleで検索しても出てこないのが当たり前で、基本的には狭い範囲でしか知られてないものばかりである、ということをこの初回アクセスのあとに知りました。

しかし「アクセスした段階で危険と隣り合わせ」みたいなものを勝手に想像していましたが、実際は違法行為を目的としない限りはそこまでの危険性はなさそうです。

(とりあえずHidden wikiというサイトに色々紹介されています。)

onionちゃんねるへのアクセス

「インターネットに自由にアクセスできる国ではダークウェブとそこに存在するサイトのことは詳しく知られていなくて当たり前」ということで、まずは表のネット上にも普通に情報の出ていた、2ちゃんねるライクな掲示板『onionちゃんねる』を覗いてみることにしました。

onionちゃんねるには『Tor板』・『アングラ板』・『エロいの板』の3つの入り口があります。(2017年7月現在。)

アクセスした当初はTor板も昔の2ちゃんねるのような雑談が多かったのですが、一時期アングラ板が閉鎖されていた影響でクスリ関係のスレッドが大量に立っていました。

でも最近は雑談も増えてきたみたいなので覗いてみる分にはいいんじゃないでしょうか。

アングラ板のほうの書き込みで多かったのはやはり脱法ドラッグとか違法薬物の取引に絡んだものでした。

興味のない方やトラブルに巻き込まれたくない方は近づかないのが賢明だと思います。もちろん本当の取引かどうかすらわかりませんけど。

エロいの板はアングラのポルノ関連用の板ですが、出来て日が浅く、ほとんどの書き込みはフェイクのようです。

アクセスは問題ないと思いますが釣られないようにお気をつけください。ウイルスなどへのリンクを踏まされたらやってられないですし。

あくまでも個人的な見解なのでそのあたりは自己責任で。

以上、ダークウェブを覗いてみた感想と『onionちゃんねる』のちょっとした紹介でした。

ダークウェブの覗き方

ダークウェブを閲覧するためにはTor(The Onion Router)というシステムを利用する必要がありますが、それ以外にも閲覧する方法がないわけではありません。

ダークウェブを閲覧するためにはどうしたらいいのか、その点についてここでは扱っています。

Tor Browserを使用する

こちらが最もオススメできる方法です。

匿名性を確保しつつ、PCを使用していれば導入も簡単なため、コンピューターの知識があまり無い方でも使用することができます。

TorBrowserの導入方法については『Tor Browserの導入方法』の項目で説明しています。

Tailsを利用する

Tor Browserより導入は面倒ですが、USBメモリから起動できるTails(テイルズ)というOSを使用する方法もあります。

こちらの方法を使えばPC上にはほとんど痕跡が残らず、よりセキュアに通信が可能になります。

かのエドワード・スノーデン氏も使用していたと言われています。

興味がある方は下記のサイトを参考にどうぞ。

・まったく痕跡を残さず匿名でコンピューターを使える『Tails』|Lifehacker

・エドワード・スノーデン氏も愛用、超匿名OS「Tails」とは?|GIZMODO

ミラーサイトやHidden Service向けゲートウェイを使う

onionサイトの一部には通常ブラウザでも見ることの出来る『ミラーサイト』が存在しますが、こういったサイトと本家のonionサイトを見分ける方法はURLの末尾(ディレクトリ(/~)が末尾に来る場合にはその直前)に『.onion』という記載があるかどうかで判断できます。

基本的にミラーの場合はTor Browserを使わなくてもアクセス可能

onion.linkなどのURLがその一例で、ミラーサイト=危険というのは早計ですが、Torを使用する人以外がダークウェブ上の見たくない情報を目にするリスクもあり、逆に危険なサイトへのアクセスで匿名性を得られないということもあるので閲覧には注意が必要です。

他にもTor Browserを使用せずにonionサイトを覗くことの出来るサービスとしては『TOR2WEB』などもあります。

こちらのサービスも匿名性はなく、利用時に利用者のIPアドレスを取得するようなので、Torを利用する前提なのであればあまりオススメできません。

Torのシステムの恩恵は匿名性にあるため、素直にTor Browserを利用した方がいいと思います。

ダークウェブの覗き方についてのまとめ

ダークウェブ(正確にはHidden Service)にアクセスするためには大まかにいえば上記の方法が存在します。

もちろん個人的にオススメするのは「Tor Browserを利用する方法」もしくは「Tailsを利用する方法」です。

ただし導入の難易度や使い勝手を考慮すると、プライバシーの保護といったことが主な利用目的であればTor Browserの利用が最も手軽でオススメできる方法だと思います。

この他、スマートフォンでアクセスするための方法などもありますが、その点については『ダークウェブをスマートフォンから閲覧する方法』の項目をご覧ください。

以上、簡単な説明ですが参考になれば幸いです。

Tor Browserって何ができるの?

こちらではTor Browserの役割について簡単にまとめています。

Tor Browserは何のために使うのか?

あまりテレビなどでは報道をされていないため、ダークウェブにアクセスできるTorというシステムを誤解している方が多いのではないでしょうか。

そもそもTor Browserを開発しているTor Project自体は別に違法組織というわけではありません。

実際に個人レベルでのプライバシーの保護から国家レベルでの情報のやり取りなどさまざまな場面でこのシステムは使われていますし、政府機関などから支援も受けています。

あくまでも一部の利用者が違法行為に利用しているに過ぎません。

つまり悪いのは違法目的で使用するユーザーであって、技術そのものではありません。まずこの点をご理解いただければ幸いです。

Tor Browserで出来ること

あくまでもTor Browserで出来ることは「IPアドレスの偽装が出来る=匿名で利用できる」というだけです。

書き込みなどの通信内容までは秘匿化されていません。

そもそも大勢が閲覧するインターネットへの書き込み自体、秘匿化する意味はほとんどないと言われていますし、パスワードや個人情報に対する通信の保護についてはhttpsという別の仕組みが存在します。

その他にもTorBrowserに搭載されている便利な機能としては

・IPアドレスを偽装(リレー)している経路を上部のonionアイコンから確認できる

・使用しているコンピュータの解像度など、使用者のプライベート情報まで隠せる仕様になっている

と一応、犯罪にも使える仕様にはなっているようです。もちろん犯罪に使うのは絶対に駄目ですが…。

ただし、Torの根本的な弱点として『出口ノード(リレーの最終ノード)ではアクセス先および内容が傍受できる』という弱点があるので、そのあたりは現状では諦めるしかないのかもしれません。

SEO対策としても知られるSSL/TLS化(https接続)がonionサイト(ダークウェブ上のサイトのこと。.onionで終わるためこう呼ばれる)に施されているのであれば、通信内容も秘匿化されており、途中で抜かれることはないと考えてもいいと思います。

ですが残念ながら、ダークウェブ上のサイトで通信内容の秘匿化が行われているサイトは必ずしも多くはないようです。

これはhttpsの認証が運営者情報の提供を前提としている、もしくはドメインが固定されていることを前提としているからという理由もあるでしょう。

上の意見についてはあくまでも個人的にTor Browserでアクセスして感じたものであり、全てのサイトが暗号化されていないというわけではありません。もちろん中にはhttpsに対応したサイトもあるようです。

ちなみにTor Browserには『HTTPS Everywhere』というアドオンが搭載されており、このアドオンは可能な限り、優先的にサイトへの接続を暗号化された方式であるhttpsで実行しようとします。

このhttps方式でやり取りされた通信は暗号化され、第三者が仮に傍受できたとしても内容の解読は不可能になります。

httpsについて詳しくは下のWikipediaの項目をご覧ください。

HTTPS (Hypertext Transfer Protocol Secure) は、HTTPによる通信を安全に(セキュアに)行うためのプロトコルおよびURIスキームである。厳密に言えば、HTTPS自体はプロトコルではなく、SSL/TLSプロトコルによって提供されるセキュアな接続の上でHTTP通信を行うことをHTTPSと呼んでいる。HTTPS-Wikipedia-

この弱点(出口ノードにおけるアクセス先の露見)については年内にも出口ノードがonionアドレスを得られなくするような修正が行われるという話があるので、この修正が行われれば今以上にプライバシーが守られるようになることは確かでしょう。詳しくはそちらの記事をご覧ください。

秘匿性の高いサイトを設置運営するために使われてきた「Tor」が、さらなるセキュリティの強化を打ち出した。今後は誰もがインターネットの片隅に、匿名かつ追跡できないだけでなく、招待なしでは完全に発見不可能な独自の場所をつくれるようになるだろう。

「ダークネット」の秘匿性は高まるか──Torが次世代の暗号化技術を導入へ|WIRED

どうやら途中のノードにサイトへのアクセス権=onionアドレスを与えず暗号キーを橋渡しさせるだけで、結果としてアクセス先がわからないので途中で情報を抜くことが困難になる、ということのようです。

もし実装されたならばプライバシーを重視する人にとってはTorはさらに魅力的なシステムになりそうです。

ちなみにTor Browser自体は日本語にも対応しているので、「英語は苦手・・・」という方でも簡単に利用することができますよ。

(※上記の内容に関連する流れとしては2018年1月に第三世代のコードを搭載した安定版がリリースされました。この更新により相手に流れる情報はさらに少なくなると言われています。)

Tor Browserって合法?

けっこう勘違いしている方が多いのですが、Torを利用したダークウェブへのアクセスそのものは不正アクセスなどの犯罪行為には該当しません。

不正アクセスに当たるのは『他人の管理下にあるアカウントやコンピューターなどにパスワードを破るなどの不正行為を行ってアクセスすること』であって、ダークウェブへのアクセス自体はそういった行為を行っている訳ではないので、直接的には関係ありません。

つまりTorのシステムを利用すること自体は違法というわけではないということになります。

ただし、そのシステムを悪用して脅迫を行うなど、犯罪に該当する行為を行った場合はこの限りではありません。

その他に、もしかしたらですがP2Pアクセスとみなされ一部プロバイダで接続が制限されることもあるかもしれません。(未確認)

Torを利用した脅迫の犯人が判りにくいのはなぜか?

ブログ運営などをしたことがある方ならわかると思いますが、Torを経由して脅迫などを書き込んだ場合、サイト側のアクセス解析では最後にリレーされたノード(Torに接続されたサーバーのこと)のIPアドレスしか表示されません。

そのため、最初にサイト管理者や捜査機関が疑うのはそのIPアドレスの契約者(利用者)ということになります。

しかしTorシステムの場合、多くのノードは海外にあり、そのIPアドレスは外国からのアクセスということになるため、プロバイダに開示を請求してもそれが不可能ということもあり得ます。

もし、そのIPアドレスのアクセスログを手に入れて、アクセスを一つ一つ遡って辿っていけたとしても、Torの場合、利用者がリレーを切り替えることが簡単にできてしまうので、この作業が徒労に終わってしまうリスクも高く、なかなか本当の発信元を特定できません。

Torのシステムについては公式サイトに画像つきで掲載されているのでそちらをご覧になったほうが理解しやすいと思います。(ページの中央あたりに説明されています。)

・Tor Project Overview|TorProject.org

まるでタマネギのように皮を剥いても剥いても次から次に出てくるのは偽装された発信元ばかりです。

これがTor(The onion router)と言われる所以でもありますが、このシステムを悪用されると大変という理由でもあります。

一時期、警察がサイト管理者にTorからのアクセスを遮断するように要請していたようですが、その理由はサイト管理者の自己防衛という目的だけではないというのは、この無駄な作業の多さを考えると納得できます。

一部では「解析できる」という業者も存在しているようですが、その記事を読んでも相当難易度の高いことであるというのがわかります。

もちろん警察などの捜査機関も専門特化した職員を育成しているはずですが、やはり育成コストや人員の面でなかなか厳しいのが現実のようです。

Torの接続、遅いんだけど?

すでにお使いの場合、こういった不満をお持ちの方は多いのではないでしょうか?

実際、Torのシステムを利用してサイトへアクセスする場合、3つほどIPを経由するのでアクセスの速度は半端なく遅いです。

Torのシステム上、どうしても通信速度は低下してしまう傾向があるようです(リレーの構築やディレクトリへのアクセスなど通常のブラウザでは行わない処理を実行しているため)。

またノードの大半が海外にあり、アクセス先によっても表示するために必要な時間は違います。

昔に比べれば格段に速くなっているという話ですが、使用してみた感じでは体感できるほど速いとは思えませんでした。

特にonionサイト(ダークウェブ)への接続の際にはサーバー側の問題なのか、耐えられないほど不安定なレベルのものが多かったように思います。

そのため、通信環境の整った日本のネットユーザーでは、昔のダイヤルアップ時代のインターネットを知っている層でもなければおそらくTor Browserの日常使用には耐えられないのではないかと思います。

Flash Playerなどのリッチコンテンツも基本的にはブロックされてしまいますし…。

どうしても利用したい場合にはその点については我慢するしかないのかもしれません。

次世代のTorプロトコルが始動

噂されていた新たなTorのプロトコル(第3世代)バージョン0.3.2.9が公表されたようです。TorBrowserの安定版としてはバージョン7.5以降で対応しています。

これにより既存の暗号化プロトコルが新しいものに置き換えられます。次世代のonionドメインは56文字と現在のものよりも長くなりますがその分秘匿性が向上しているということです。

レガシーシステム(第2世代以前のTorシステム)も後方互換のためしばらくは併用するということですが、将来的にはより秘匿性を高めたシステムになっていくみたいです。

より詳しくは下の公式ブログの記事をご覧ください。(英語です。)

・Tor 0.3.2.9 is released: We have a new stable series!|TorBlog

以上、TorBrowserで出来ることについての説明でした。

Tor Browserの導入方法

こちらの項目ではPCでTorシステムを使うためのTorBrowserの導入方法を説明しています。

Tor Browserの導入方法の説明

Torへのアクセスは『Tails』というUSBから起動するLinux系OSを利用する方法もありますが、そこまでしなくてもPCからの利用は『Tor Browser』を導入するほうがはるかに手軽です。

こちらではその導入方法を記載していきます。あくまでも初心者向けですので分かっている方はスルーでお願いします。

1.公式サイトからTor Browserをダウンロード

ダウンロードボタンから直接ダウンロードもしくはその下にある『Stable Tor Browser(安定バージョン)』から日本語版をダウンロード。

『Experimental Tor Browser』は実験バージョンなので使いたいだけであれば必要ないです。Macの場合はApple MacOS向けのバージョンをダウンロード。

※(sig)というところではなく普通に32/64-bitと書かれたところです。

2.インストールを開始

ダウンロードが完了し、念のためにウイルスチェックなどを行ったら次はインストールです。ダウンロードしたexeファイルをダブルクリックもしくは右クリックで開いてください。

Windowsから警告が出る場合には許可してください。このあたりは他のプログラムのインストール方法と同じです。

すると次のようなインストール画面に遷移します。

ダウンロード時に日本語版をダウンロードしていなくても、ここでインストールの際の言語を選択できます。もちろん日本語で使用したい場合は『Japanese』を選択。

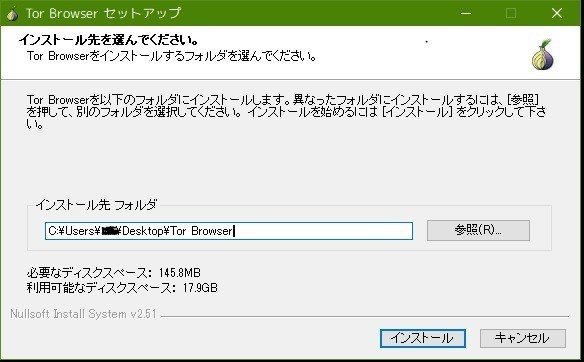

次にインストール先のフォルダを選択します。

初期設定はダウンロードしたフォルダにインストールする設定になっているので、変更したい場合は[参照(R)]から変更してください。この時、新しいフォルダ(例えば「Tor用」など)を作ってからインストールするとあとからわかりやすいです。

あとは[インストール]を押せばインストールが始まります。

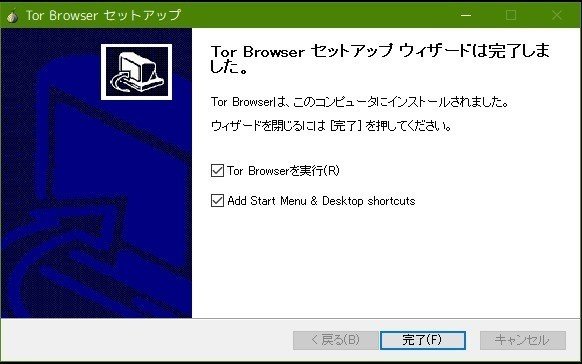

インストールが完了すると次のような画面が表示されます。

このまま閉じるとTor Browserが自動的に立ち上がります。

あとで使いたい場合は上の[Tor Browserを実行]のチェックを外してください。また、Windowsのスタートメニューやデスクトップへのショートカットを作成したくない場合には下のチェックも外してください。[完了(F)]を押せばインストールは終わりです。

※アンインストールしたい場合は?

Tor Browserのインストールはレジストリなどを書き換えたりはしないので、インストールの際に作成された[Tor Browser]というフォルダを削除すればアンインストールは完了します。Windowsの設定 >アプリのインストールの項目には表示されないので注意が必要です。

3.『torrc』の設定

インストール後、そのままの状態で使うこともできますが、より匿名性を高めたい場合は『torrc』というファイルに必要な項目を追記することでリレーの数やリレーするノードの国籍などが編集可能になります。

こちらのファイルはあくまでもTorブラウザを開いた状態で設定するものではないことに注意が必要です。

ファイルの場所を探すにはWindowsであればファイル検索を使い「torrc」と検索します。ちなみにこのファイル自体は先ほどインストールした『Tor Browser』のフォルダの中にあります。

具体的な場所はここになります。

[Tor Browser>Browser>TorBrowser>Data>Tor>torrc]

TorBrowserをインストールしているのであればここに「torrc」というファイルがあるはずなので、このファイルをエディター(メモ帳は文字化けを起こすことがあるため、非推奨)を使って編集していきます。

ただ編集するだけならばインストール後すぐ使えるCrescent Eveがオススメです。その他のエディターについてはこちらのサイトが参考になると思います。

この『torrc』に書き込む内容は、基本的にノードの選択に関するものになります。Torの公式サイトに詳細な設定項目が掲載されていますが、ほとんどの設定は個別に書き加えなくてもある程度自動で最適化されているものばかりなので重要な事項のみ説明したいと思います。

NumEntryGuards

この設定は中継ノード数の設定項目です。

初期値はエントリーノード(ブリッジ)⇒中継ノード⇒出口ノードの3つになっていますが、より匿名性を求める場合には5や10など少し増やすことも検討してください。

ただし増やしすぎるとまともに繋がらないので注意してください。

例:NumEntryGuards 5NewCircuitPeriod

指定した秒数ごとに新しいTorサーキット(エントリー⇒中継⇒出口のパターン)を再構成する設定です。

初期値は30秒ですが、短くすることで同じような構成でアクセスし続けることを避けることができます。

ただし初期値がそもそも30秒と短いのであまり短くする必要もないでしょう。

例:NewCircuitPeriod 20CircuitBuildTimeout

サイト接続のタイムアウトまでの秒数設定です。

初期値は60秒ですが接続を諦める時間を短くしたい場合はもう少し短くすることも可能です。

LearnCircuitBuildTimeoutというタイムアウトまでの時間を学習する設定をオン(1)に設定している場合には初期値として動作し、オフ(0)の場合は絶対値として動作します。

(初期値は1になっているので特に変更していなければそのままでOKです。)

onionサイトの中にはとにかく繋がりにくいサイトもあり、60秒はちょっと長すぎるので半分程度に設定しておくほうがいいのかもしれません。まあ気休め程度です。

例:CircuitBuildTimeout 30ExcludeNodes

サーキット構築の際に選択から除外するノードを設定します。

国単位で指定したい場合は{jp}のようにISO3166-1で指定されたアルファベット2文字で指定します。

他にも特定のノードを除外したい場合はIPアドレス(xxx.x.x.x)や個別のフィンガープリントと呼ばれる値(Tor公式による例:ABCD1234CDEF5678ABCD1234CDEF5678ABCD1234)を設定することも出来るようです。

また、区切る時には,(カンマ)を使用します。

ここで設定した値は後述するExcludeExitNodesなどの設定よりも優先されるため、確実に排除しておきたいノードのための設定ということになります。ちなみにSlowServerという記述を追加すると反応の遅いノードを回避できるかも・・・。

例(※あくまでも記述例です。このまま使用しないでください。):

ExcludeNodes SlowServer,{jp},{us},{au},{nz}ExcludeExitNodes

こちらは出口ノードから除外したいノードを設定する項目です。

設定方法はExcludeNodesと同じなので上記を参考にどうぞ。この設定には中継ノードとしては良くても、出口でアクセス先や通信内容を抜こうとするノードや、逆に余計なプログラムを送り込んでくるノードなどを設定します。

例(※あくまでも記述例です。このまま使用しないでください。):

ExcludeExitNodes {bg},{cz}ExitNodes

こちらは先ほどのExcludeExitNodesの逆で出口ノードとして使用したいノードを設定する項目です。

ただし、出口として信用するに足るノードというのはそもそも存在しないと思うので設定しないならしないでいいと思います。

EntryNodes

エントリー(入り口)ノードを設定するための項目です。

もしTorの設定でブリッジを使用している場合にはこの設定よりも優先されます。

StrictNodes

上記のノード除外設定を厳格に適用するかどうかの設定項目です。

1にしている場合はノードの除外について厳格に設定を適用し、一切の除外ノードへの接続をしませんが、0の場合は接続エラーを回避するために必要に応じてその設定を無視します。

初期値は0ですが安全性を考慮する場合、1に設定しておいたほうが無難です。

例:StrictNodes 1とりあえずこの設定項目の中から自分に必要だと思う項目を『torrc』ファイルに追記してください。ちなみにノードの選択などでより詳しい情報が欲しい場合には下記の3サイトを参考にしてみることをオススメします。

・Torの設定ファイル「torrc」を読み解く|すなのおしろ

・私のTorrcの設定を公開します|Dルートで行こう ハック日記

・Torを導入した後にやっておくこと|無能ブログ

Torrcファイルに設定を書き込む時は項目名(半角)+半角スペース+数値の順で書き込んでください。全角を使うと反映されません。またCSSのように設定の最後に;(セミコロン)は必要ないのでご注意ください。

4.ブリッジの設定

Torbrowserを開いたあと、玉ねぎアイコンからネットワーク設定を開くと次のような画面が表示されます。

この一番上の「私のインターネットサービスプロバイダ(ISP)はTorネットワークへの接続をブロックします」にチェックを入れると、ブリッジを経由して接続するように設定されます。

ブリッジとはプロバイダにTorを使用していることがバレないようにするための囮ノードだと思ってください。この設定をすると先ほどのtorrcファイルにブリッジの設定が書き込まれます。また、エントリーノードがブリッジに置き換わります。

実際ここまでする必要はないのかもしれませんが、匿名性をとにかく追求したいという方はどうぞ設定してみてください。

Tor導入についてのまとめ

ここまでくればあとはTor Browserを使ってブラウジングをするだけです。

検索自体は右上にある検索窓から行えますが、スクリプトを切ってあるためリダイレクトが発生しますし、正直使い勝手は悪いです。

Googleにアクセスする度に起こるCAPTCHA(文字入力)認証に較べれば全然マシですが・・・。このCAPTCHA認証がなぜ起こるのかの説明はTorの公式サイトにあるので気になる方は読んでみるといいと思います。

さらに安全性を高めたい場合は…

それでも安全性を高めたいのであれば「Tor ノード 選択」や「Tor 安全対策」などで検索してみるといいと思います。「Tor ノード」だけの検索ワードでも情報は出てきます。

(こちらのNAVERまとめの記事が相当詳しく書いてあるのでおすすめです。1ページ目の下部「ブリッジの設定」と2ページ目の「torrcの設定」の部分が該当するかと思います。まとめ嫌いな人は上記の検索ワードで検索をかけて片っ端から調べてください。)

以上、TorBrowserの導入方法についてでした。

ダークウェブをスマートフォンから閲覧する方法

「スマートフォンでダークウェブを見てみたい!」という方もおられると思うのでこの項目ではスマートフォンからTorシステムが利用できるのか?ということについて解説していきます。

Torはスマートフォンからアクセスできるのか?

当ブログではTor Browserの使用方法などをご紹介していますが、残念ながらTor BrowserはあくまでもPC専用のブラウザなので現状ではスマートフォンで利用することはできません。

※2019年6月追記

TorBrowserの公式アプリが公開されているようです。

そちらを使えばスマートフォンからもアクセスすることが可能です。

(ただし、2018年の目標としてTorBrowserをモバイルに移植するという話があるようです。詳しくはTor公式ブログ『2017 Was a Big Year for Tor』のエントリー内の『What's Next』という項目をご覧ください。)

しかしながら一応スマートフォン向けにもonionサイトにアクセスできるアプリはあるようです。

例えばiPhone向けには『Onion Browser』がありますし、Android向けにはProxyアプリの『Orbot』とブラウザ『Orfox』をあわせて使う方法があります。

ただし、スマートフォンの性質上、通信はキャリアの契約回線を利用することが多いですし、インターネット接続を必要とするサービスはログインして使うことも多いです。ウイルスやランサムウェアなどへの感染危険性も否定できません。そのため、こういった個人情報を多く扱う端末でTorへアクセスするのは正直オススメできません。

Torはモバイルを重視している?

※2017年9月5日付けのTorの公式ブログにスマホ向けブラウザ『Orfox』の利便性向上の記事が掲載されています。

TorProject自体、スマホなどのモバイルでのアクセスを中心に開発を続けているみたいなのでスマホから使ってみるのもありかもしれません。

そのうち、ちょっと試してみようと思います。

onion Browser(iPhone)での接続

iOS向けのTor Browser『onion Browser』で接続してみました。

ダウンロードは上記のリンクからどうぞ。インストールなどの方法については通常のiOS用のアプリと変わらないのでここでは割愛します。

まず立ち上げてみると次のような接続画面が表示されます。

この画面のままなかなか進まないんですが、たまに次のようなブリッジ設定の画面に飛ばされます。

一番上がブリッジ無しの接続です。ちなみに基本的にTorで推奨されているのはobfs4なのでブリッジを使いたい方は上から2つ目の『Provided Bridges: obsf4』を選ぶといいと思います。

あと下の方にはIPv4/v6の設定があったりしますが、このあたりは特に弄ること無く『Automatic IPv4/IPv6』を選択しておけばいいと思います。

そして接続に成功すると次のページが表示されました。

このページのトップには「このアプリは本質的にプライバシーを保証しない」という内容が書かれているとおり、このonion BrowserではTor BrowserのTorrcファイルのように柔軟な設定ができません。つまりTorBrowserでできたノードの選択などが出来ず実際、初期設定のままだと広告などはブロックされずに表示されてしまいました。

この設定は中央の矢印の付いたアイコン内の『Browser Settings』という項目から変更可能です。

設定項目は起動ページの設定やユーザーエージェント、Cookieの受け入れ可否、トラッキング拒否、セキュア接続の優先設定などがあります。こちらの設定を変更することで広告などのトラッキングコンテンツが表示されなくなります。

もし少しでも匿名性を確保したいのであれば『Block All Active Content』や『Disable Cookies』に設定しておくほうが無難でしょう。もちろんこの設定では正しく表示されないコンテンツもでてくるのでご注意ください。

ちなみにSSL/TLS接続設定を安全性の高い『TLS 1.2 only』にしてしまうとサポートされていないサイトでは利用できないので、初期設定の『TLS 1.0+』のままでいいと思います。

SSL v3はこの中ではもっとも古い規格で(insecure)の表記通り、あまりオススメできるものではないので選択するのはやめておいたほうが良さそうです。

この点についてはSymantecの次の記事が参考になります。

そして下がonion Browserにブックマークされているページです。

本のアイコンを押すとブックマークが表示されますが、一番上のDuckDuckgoのページは当方の環境ではまともに動作せず、ブラウザのアドレス欄での検索はサポートされていないようなのでstartpage.comで検索をかけてみました。

最初はAOLの広告が出てきて検索できないのかと思いましたが、もう一度検索をかけると検索結果が表示されました。ただし、残念ながら通常のウェブ検索のようでonionサイトは検索結果には表示されませんでした。

このままだと埒が明かないので、ひとまず当ブログ内のリンクからオニオンちゃんねるを表示させてみたらうまくいきました。iPhone4S(3.5インチ)からだとこんな感じの表示になります。

ここから先についてはご自身でアクセスしてお確かめください。

ちなみに使用してみた感想ですが、アクセス速度はWi-Fi(光回線)で利用していたにも関わらず相当遅く、使い勝手もあまり良くない(遅いサーバーの回避設定もできない)のであまりオススメできるものではないというのが個人的な結論です。

Orfox(Android)からの接続

今度はAndroid用のTorBrowser『Orfox』での接続も試してみました。Orfoxは単体では使えないので『Orbot』というProxyアプリをインストールするように要求されます。

この2つのアプリはTorBrowserを提供しているTorProjectの公式アプリ(正確には協力体制)なので、「大丈夫なの?」という心配については信用しても良さそうです。

ということでさっそくアプリの設定の説明に移りたいと思います。

アプリの設定

インストールが終わったらまずは設定のためにOrbotを立ち上げます。

すると次のような画面が表示されると思います。

さっそく【START】と行きたいところですが、まずは右上の3つの点をタップします。

いろいろと項目が表示されますが、一番上の【Settings】を選択して設定画面を表示させます。

もともと英語圏のアプリなので設定画面ももちろん英語です。

しかしながら日本語表記に対応しているので一番上の【General】という項目の最下部にある【Language】を選択します。

もちろん選択するのは【日本語】です。英語のままで利用したいという方はこの設定はスルーしても構いません。日本語を選択すると設定項目の表示が日本語に変わるので、必要な項目を設定していきます。

iOS版のonionBrowserでは設定できなかったノードの選択やポート設定もこのOrbotでは可能なので、より安全に接続することができます。

この項目それぞれに必要な数値や国コードを入力していけばいいので、Torrcファイルに記載する際に必要な設定項目名をいちいち調べる必要がなく、初心者でも使いやすいと思います。

設定が必要な項目についてはすでに上のTorBrowserの導入方法の項目で書いているのでここでは割愛します。

設定ページの下にある【debug】という項目内にはTorrcを直接入力できる設定もあるので、PC版のTorrcファイルの設定を入力できますし、リレー数の設定など、設定ページにはない部分も設定可能です。

接続中のリレーを確認するためにはステータスバーを下に引き下げるとどの国のIPアドレスを経由しているのかが表示されます。(設定で【Expanded Notifications】にチェックが入っている場合のみ。)

あえてモザイクを掛けていますが、実際にはしっかりと表示されるので設定が反映されているのかを確認するのにも使えます。

なお、このアプリで設定できるのは通常の状態ではOrfoxを利用した通信のみで、すべての通信(アプリや通常ブラウザ)をTor経由にしたい場合にはルート権限を取得する必要があります。

とりあえずOrbotの設定についてはこれで大丈夫だと思います。

次はOrfoxの設定です。

OrfoxはOrbotの【Browse(閲覧)】ボタンをタップしても起動できます。

単体で起動させても自動的にOrbotが立ち上がるので、Orbotの設定が終わっている場合には直接立ち上げても問題ないと思います。(設定で【Allow Background Starts】にチェックが入っている場合。)

といってもOrfoxで設定しておく項目は少なく、ほとんどの設定はOrbotの項目で十分です。

トップページのスクリーンショット撮影には制限がかかっているようなので、設定項目だけ説明していこうと思います。作りそのものはAndroid版のFirefoxそっくりなのであまり使い勝手で困ることはないと思います。

ただし、言語設定が残念なことにシステムデフォルトとEnglishだけなので結局は英語設定にしかできません。もしかしたら機種によって違うのかもしれませんが、当方の環境(MVNOのSIMフリー端末)ではたまに日本語になるのでその点については不明です。

まずは右上の3点アイコンをタップして【Orfox Settings】を選択、最も安全性の高い【Safast】に設定します。これでほとんどのスクリプトや動画などは動かなくなります。

すでにNoScriptはオンになっているはずなので、あとは【Settings】>【Privacy】の項目内の【Cookies】を【Disabled】に変更したり、【Tracking Protection】にチェックを入れるなどする程度かと思います。

スマートフォンでのダークウェブ閲覧についてのまとめ

その他にもTorを名乗るブラウザはあるのですが、中にはあまり信用出来ないものも含まれているようなのであえてこの2つで検証してみました。

ですがやはり自分のアクセスを管理しつつTorを使用する場合はPCからの利用が便利だと思います。Mac版およびLinux版のTorBrowserではすでにサンドボックス化(IPアドレスやコンピュータ内の他のファイル・プロセスにアクセスできない仕様)されているようで、Windows版でも近いうちに対応させるという話です。

We released a big update to Tor Browser, which brought major security improvements to Tor, isolating attacks on our software so they don’t compromise a user’s computer. This process is called sandboxing, and it works by separating Tor network processes from rest of a user’s computer, denying malicious actors access to users’ files, documents, and IP address. Sandboxed Tor Browser is available for Mac and Linux and is coming soon to Windows.

2017 Was a Big Year for Tor|Tor Blog

ひとまずiOSとAndroidでTorを使用するための簡単な説明だけですが、ご参考になれば幸いです。

ダークウェブのサイトの一部の紹介

いくらTor Browserをインストールしてもアクセスするサイトが分からないとどうしようもありません。

最初に書いたように検索結果で出てくるようなサイトは通常ブラウザでもアクセスできるサイトばかりなので、ここで紹介しても問題のないonionサイトを書いておこうと思います。

※すでにいくつかのサイトは閉鎖されてしまっているようです。

もうダークウェブに興味がある人であれば誰もが知っていると言っても過言ではない2ちゃんねるライクな日本語掲示板です。インターネットでダークウェブのサイトを検索して最初に情報を得て行き着くのがここだと思います。

ただし、正直なところあまり活発に議論がなされているようなことはなく、ごく少数のアングラな感じが好きな人たちが適当に書き込んでいるようです。

まあ、単なる掲示板なので行ってみるといいんじゃないでしょうか。

こちらのサイトも日本語掲示板です。サイト名でもある恒心教とはある1人の弁護士に対する嫌がらせ的な目的で作られたネタ宗教が元になっています。

こちらもあまり人がいるとはいえず、ときどきネタで色々書き込まれる程度のようです。元ネタを知りたい方は「恒心教」でGoogle検索をしてみればわかります。

※2017年9月頃より「410 gone(永久閉鎖)」が表示されるようになっています。htmlで直接書かれているみたいなのでサーバーにあったファイルが削除されてしまっているのかもしれません。

※その後完全にファイルが抹消されてしまったようです。

こちらのTORCHというサイトはダークウェブ(onionドメイン)専用の検索サイトです。

ただし、日本語で検索をかけると文字化けしてしまい結果が表示されません。おそらく運営はロシアあたりなんじゃないかと思います(未検証。もしかしたら2バイト文字が使える設定になっていないだけかもしれません)。英語検索はできるのでサイトを探したい場合は英語でやってみたらいいんじゃないでしょうか。

YouTubeにTORCHで検索している動画がアップされているようなので興味のある方はそちらもご覧になってみてはいかがでしょうか。

こちらのサイトはダークウェブにあるサイトの一部をリスト化しているディレクトリ型検索サイトです。Hidden Wikiという名前自体が複数のサイトで使われているのであくまでもその一つといったところです。

ただしリンクと簡単な説明だけなので、掲載されているサイトの内容を詳しく知りたいのであればアクセスしてみるしかないと思います。ちなみにすでに閉鎖されているサイトも結構あるみたいです。

こちらの名前もHidden Wikiとなっています。

ちなみにこのサイトはonionサイトではないので一般ブラウザからもアクセス可能です。「Torを使うのは怖いけれどどんなサイトがあるのか知りたい」という場合はまずはこちらのサイトをのぞいてみてはいかがでしょうか?

リンク先を開くためにはTor対応のブラウザなどが必要です。

こちらは日本語検索も可能なユーザーを追跡しない検索サイト『DuckDuckGo』のonion版です。

もしTorを利用して通常サイトへアクセスしたい際にはこちらのサイトを使うといいと思います。

(onionドメインにアクセスする場合はTORCHなどのHideen Service向けSerch Engineを利用してください。)

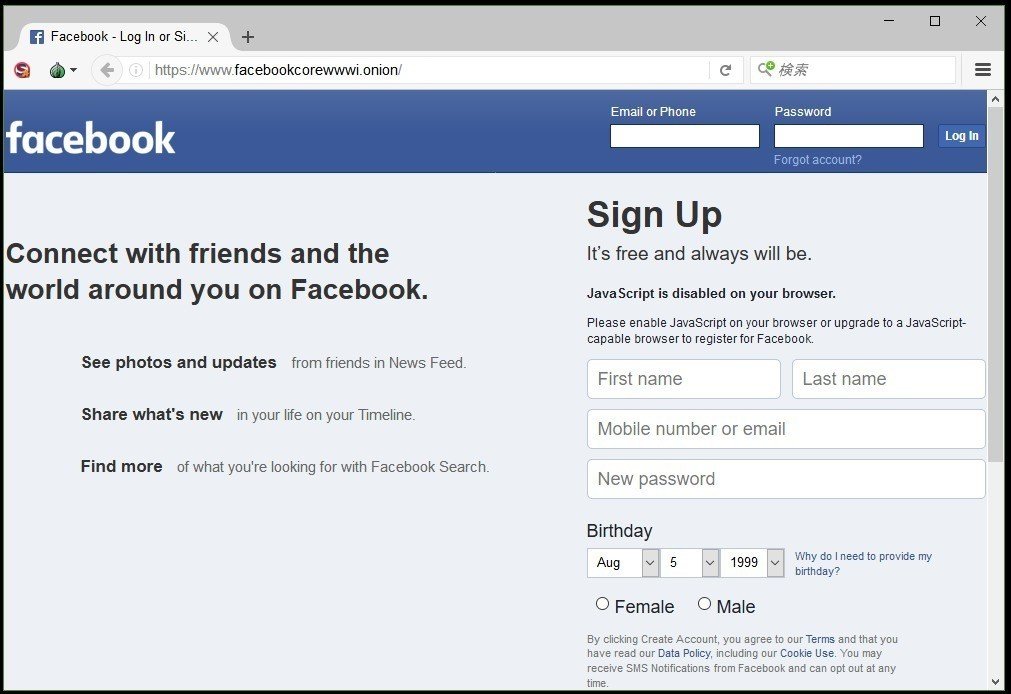

言わずと知れた実名制SNS『Facebook』のonionサイト版です。実名制SNSなのに匿名性のあるonionドメインというのはちょっと違和感がありますよね。

ちなみにTorを使ったままTwitterやFacebookなどのログインが必要なSNSを利用した場合、IPアドレスが逐一変わってしまうので乗っ取りと判断され、アカウントが凍結される危険もあります。

だからこそのTor版なのかもしれません。

こちらのサイトはディレクトリ型の検索サイトです。ジャンル分けがされているのでHidden wikiより使いやすいかもしれません。

ただし、しばらく更新されていないようで掲載されているサイトには繋がらないことが多いです。正直なところ、ここを使うならHidden wikiのほうが使いやすいと思います。

このサイトもディレクトリ型検索サイトですが、個人的には一番オススメです。

ジャンル分けされているだけではなく、サイト自体も軽いですし、掲載されているサイトが稼働しているのかを定期的にチェックしているので繋がらないということも滅多にありません。

しかもOther Languagesというカテゴリには日本語の選択肢もあり、日本語を使用しているonionサイトもこちらで探せます。(ただし日本語サイトのほとんどはすでにつながらないみたいです。)

こちらは個人の方が運営しているブログのようです。【はじめに】という項目に運営者の情報が書かれていますので気になる方はぜひ確認してみてください。

アクセスした時には英語表記ですが、画面上部に日本語に切り替えるためのリンクがあるのでそちらを押すと日本語で閲覧できるようです。

中身は個人的に確認した限りでは本当にただの日記みたいなので安全だと思います。

一応、ダークウェブと呼ばれる環境にもこういった普通のサイトもあります。

ついでですが、このブログよりも詳しく書かれているサイトがあるようなのでそちらの方をご紹介しておきます。より詳しく知りたい方はそちらへどうぞ。

(残念なことにサイトが閉鎖されたようです。一応キャッシュ画像がこちらのサイトにあったのでどんな内容だったかの確認はそちらでお願いします。)

その他のインデックスサービスについて

その他にも『AHMIA』というTorのHiddenService(いわゆるonionサイトのこと)をインデックスするサービスがあるようです。

サイト自体は通常ブラウザからのアクセスも可能ですが、検索結果についてはTorBrowserを通してアクセスする必要があります。

ちなみにサイトの注意書きにもあるように、『児童ポルノなどの違法コンテンツはインデックスから削除する』とあるので、Googleのように違法コンテンツのURL掲載を許可していないサービスのようです。

Torでしかアクセスできないサイトのまとめ

上で紹介したサイトはあくまでもTorを使わなければ見ることのできないサイトですが、Torは別にonionサイトを見るためだけのものではありません。

トラッキング(Cookieなどによる追跡)を防ぐなど、プライバシー保護の用途で一般的なサイトにTor Browserでアクセスするような方法もあります。

確かに犯罪などで悪用されれば大変なことになりますが、違法目的ではなくてもアクセスしたページを他人に知られたくないという人もいるんじゃないでしょうか。Torはそういったプライバシー意識の高い人もまた、利用する価値があるものです。

なお、ここで紹介しているサイトについては必ずしも安定的に稼働しているわけではないので、繋がらないこともあるかもしれません。

ダークウェブって全然繋がらないんだけど?

こちらの項目はダークウェブを覗くためにTorBrowserをダウンロードし、設定もしたのに「見れない」という人向けの説明です。

ダークウェブを覗こうとしているのにTorBrowserのダウンロードなどを行っていない場合、まずは『Tor Browserの導入方法』の項目をご覧になることをお勧めします。

Torのサイトは安定的に稼働していない

まず最初にご理解いただきたいのは、ダークウェブにあるサイトは「基本的に安定稼働していないものがほとんど」だということです。短期間で閉鎖されたり、時間によってアクセスを制限しているようなサイトをよく見かけます。

そのため、onionサイトに接続できないもしくはサイト自体が減少しているとみられている理由は上のリンク先の記事に書かれている【ホスティングサービス『Freedom Hosting II』へのハッキング⇒閉鎖】だけというわけではなく、よりバレにくいように閲覧できる時間や人間を絞っているとも考えられるということになります。

他でも書いていますが匿名でのブラウジングの需要はどうしても違法目的に偏ってしまうことが多いようで『おにおんチャンネル』などの有名掲示板を見ても、スレッドには児童ポルノやドラッグなどの違法目的とみられるスレッドが乱立しています。

そのため、今までは普通に存在していた違法サイトが警察などの摘発によって閉鎖されてしまうこともあり得るというわけです。

つまり

・何らかの技術的理由で接続できなくなった

というだけではなく、

・自発的にわざと繋がりにくくしている

・摘発により閉鎖された

ということも繋がらない理由としては十分考えられます。

サイトを開設する目的から考えると・・・

また、現在のウェブサイトの運営はどちらかというと収入を目的としているものがほとんどであり、ダークウェブにおいてもこれは例外ではありません。

実際、ビットコインなどで対価を要求するonionサイトは数多く見つかります。

個人的な感覚ですが、どうやら利益に繋げにくいようなサイトは表でも裏でも放置される傾向にあるようです。

Torのユーザーからしてみれば暴力やアダルト、薬物といった危ない情報を扱っているからこそ好奇心もあってonionドメインの「裏」サイトを閲覧したいわけですが、onionサイトの運営者からしてみれば情報やサーバーのリスク管理が難しく扱いにくい上、それ以外のメリットが薄いとなれば運営や保守を継続しないこともあり得るのかもしれません。

しかも違法目的の場合は逮捕されるというおまけ付きです。

もし違法目的でないのであれば最初から表のインターネットでサイトを開いたほうがはるかに安全ですし、安上がりでしょう。

つまりonionサイトにつながらない理由としては

・利益が出ないため、サイトの運営を止めた

ということも考えられるということになります。

ダークウェブといっても違法行為が当たり前ではない

秘匿サービス系のレンタルサーバーはTorを覗けば幾つか出てきますが、これらのサーバーにしても基本的にはサーバーを設置している国の法律で違法となるコンテンツの取り扱いを禁止しています。

そのため、違法目的の場合には完全にアングラなサーバーを見つけるか、リスクは大きいですが自宅サーバーでの運用ということになります。

このようにあくまでも「ダークウェブ=アングラ」という認識が独り歩きしているだけで、実際には違法サイトを運営していい場所というわけではありません。今までは単によほどのことがなければ放置されていただけ考えるのが自然だと思います。

自分で開設してみたい場合は?

果たしてそこまでしてダークウェブにおいて趣味以外でまともなサイトを運用する必要があるのか、と疑問ではありますが、単にonionサイトを開設してみたいという場合にはこちらのページを参考にしてみるといいのではないでしょうか。

日本語で開設方法を知りたい場合は下記ページ下部に解説があるようなのでそちらをどうぞ。

結論ですが、ほとんどの場合は単に繋がりにくいだけということも多いので何度か接続を試してみるのもアリだと思います。

以上、ダークウェブがつながらないという時に考えてみるといいことでした。

ダークウェブでのブラウジングのコツ

※この項目に書いてあるのはあくまでも個人的におすすめの方法であって、ここに書かれている方法以外が存在する可能性及び上手くいかない場合もありますので参考程度にどうぞ。

よく知られているサイトで質問する

『onionちゃんねる』や『恒心教サイバー部』のようにダークウェブの中でもすでによく知られている、日本語で質問できるような掲示板があるサイトで「こういうサイト知りませんか?」と訊いてみるという手があります。

そのサイトが違法なものである場合には教えてもらえるほうが稀(児ポ法などは教えても罪になる、詳しくはこちら。)だと思いますが、ジョークサイトや検索サイト程度であれば問題なく教えてもらえると思います。

もちろんすべての人が親切というわけではないので、教えてもらえない可能性もあることを忘れずに。(こちらの可能性が高いですが・・・。)

Tor専用の検索サイトを利用する

例えば『TORCH』のようにダークウェブのonionドメイン専用の検索サイトもあります。こういったサイトで検索をかけると意外と多くのonionサイトがヒットします。(ダークウェブでGoogle検索してもonionサイトは基本的には出てきません。)

その中から自分の目当てのサイトを探していくというやり方です。

ただし、日本語では検索語句が文字化けしてしまい、まともに検索できないサイトがけっこうあるので、検索は英語やロシア語前提かなとは思います。(広告もウザい・・・。)

正直使い勝手が悪いです。

(もしかしたら知られていないサイトを発見できる可能性はありますが非効率的すぎます…。)

Torのディレクトリ型検索サイトを利用する

これはHidden WikiのようにTorサイトのリストを作っているサイトを利用して、自分の知らない新しいサイトを見つける、という方法です。

こういったサイトは前に書いたHidden Wikiだけではなく、その他にもたくさんあります。(ここでは書きません。相互にリンクしていることが多いので探してみてください。)

また、ディレクトリ型の検索サイトではすでにある程度のカテゴライズもされているので、自分の探したいジャンルのサイトを探しやすくなっています。

もちろん日本語で解説してくれるような優しいサイトはなさそうですが・・・。

ブラウジングについてのまとめ

個人的には3つ目のディレクトリ型の検索サイトを利用する方法がおすすめです。

他の方法だとどうしても望んだページに行き着けないで終わる可能性が高いので、少しでも望んだページに効率よくたどり着きたいのであれば、他の人がまとめた情報を利用しない手はないと思います。

もちろん、リスト内にあるサイトにはアクセスしてみるしか具体的な内容はわかりませんし、サーバーが応答しないサイトも多々あります。そのあたりは詳しく書いてあるところと、そうでないところに分かれます。

それとTorで日本語前提のサイトを探している方は、たぶん門前払いされると思います。

ネット環境が整っていて言論の自由も基本的に保証されている日本ではonionサイトを開かなければならない理由はほとんど無いので、完全に趣味かボランティアの世界ですから。

もちろん日本語のサイトがまったくないわけではなく、中には個人のブログなどもあります。(よくやるなあ…と感心してます。)

まあ、今回の記事も違法目的でアクセスすることを前提として書いているわけではなく、アクセスしたいと思っている人の手助けになればと思い書いているだけなので、発生したトラブルは自分で対処するという自己責任前提です。あしからず。

ダークウェブは危険なのか?

最近、個人情報の売買やウイルスなどの問題でよく登場する『ダークウェブ』ですが、実際はどんなところなのかご存知ですか?

この項目では悪いイメージが先行してしまっているダークウェブについて実際にはどのようなものなのか、そしてどういうことに気をつけるべきなのかを簡単に説明しています。

ダークウェブは危険。という誤解

よくダーク(闇)ウェブという名前から「ダークウェブは犯罪行為が蔓延していてアクセスするだけでも危険だ」という認識をしている方が多いのですが、ダークウェブそのものは単にTorの技術を利用しなければアクセスができないonionドメインのサイト群に過ぎません。

そのため単にTor Browserなどを使っただけで危ない、というのは誇張されすぎているように思います。

ではどのような対策が実際に採られているのか、簡単に解説しておこうと思います。

そもそも通常の使用方法ではIPアドレスは相手に知られない

よく報道などで「アクセスしただけで身バレして危険だ」ということが言われていますが、そもそもTorの技術は『アクセス元の秘匿性』を確保するための技術です。誰がどこにアクセスしたのか、一部を除き基本的には誰にもわかりません。

ですから相手方が簡単にアクセスしたユーザーの情報を手に入れられるといった類のものではなく、あくまでもブラウザやプラグインなどの脆弱性を突いたり、書き込んだ情報を元にして詮索するなどしない限りは基本的には相手のアクセス元を知る手立てはありません。

脆弱性については都度修正されていますし、実際にはそこまで神経質になる必要はないと思います。

ただしダークウェブにおいて表示されるコンテンツには違法なものもあるので、そういったものに手を出すと「あとが怖いですよ?」といったお話です。

少なくともTor Browserそのものが情報を抜いたりウイルスをばら撒くといったものではありません。

『No Script』が最初から組み込まれている

例えばウイルスやスパイウェアなどの対策として、Tor Browserには『No Script』というスクリプト全般を禁止するアドオンが最初から搭載されています。

この『No Script』はJavaScriptやFlash Playerなどのサードパーティー製のプラグインを無効化するためのFirefox向けアドオンで、これらのプラグインが持つ脆弱性を悪用されないように強制的にオフにしておくためのものです。

Tor Browserを起動した際、左上にSの上に赤い斜めの線が入っているアイコンがありますが、こちらからスクリプトのオン・オフを切り替えることができます。

そのため初期状態のTor Browserでダークウェブを閲覧してもjavaScriptやFlash Playerは使えないようになっています。そして匿名性や安全性の保護という観点からスクリプトをオンにすることも推奨されていません。

Tor Browserを利用してインターネットを閲覧しているとさまざまなサイトで表示がおかしくなりますが、これはjavaScriptなどの表示に必要なものまでも排除してしまうからというわけです。

これらのスクリプトの知られていない脆弱性を悪用し、ユーザーを恐怖に陥れるようなサイトが全くないとは言えませんし、インターネットを使っている時点で安全対策は自己責任です。

もしウイルスなどに感染してしまうと困るのであればこの設定は絶対に弄らないことをオススメします。

アドオンを使用するのは非推奨

こちらは注意点になります。

Tor Browser自体はFirefoxをベースにしてあるブラウザなのでアドオン(拡張機能)を使用可能です。しかしながらアドオン(拡張機能)については最初からインストールされているもの以外は基本的には使用しないことが前提です。

その理由は、提供されているアドオンによってはアクセスログを収集しているものもあり、匿名性が薄れてしまう危険性があるためです。

また拡張機能そのものの脆弱性を突かれる危険性もないとは言い切れません。全ての拡張機能が更新され続けているわけではないのでその点からもやはり危険だと思います。

加えてブラウザを最大表示にして利用することもアクセス元のコンピューターの解像度などの機械的な特徴(フィンガープリント)という情報を相手方に与えてしまうおそれがあるので推奨されていません。もしブラウザの表示サイズを最大化などでサイズ変更した場合アラートが出るはずです。

TorBrowserの安全性についてのまとめ

これらの設定はあくまでも匿名性を維持するためのものなので、そこまで難しく考える必要はないかもしれませんが、安全のために守っておいたほうがいいルールです。

もちろん「ダークウェブには危ないサイトばかりではない」というのはすでに説明したとおりです。そういった違法性のないサイトをネットサーフィンする分には問題ないと思います。

ですがアクセス先のサイトがたまたま危険なサイトということもあるので、念のためにも安全対策は怠らないようにしておいたほうがいいでしょう。

Tor Browserに脆弱性?

2017年11月7日付けでCNETにTor Browserに脆弱性が発見されたという記事が掲載されています。

匿名性とプライベートブラウジングを求めて多くの人が利用する「Tor Browser」に、ユーザーのIPアドレス流出につながる脆弱性が新たに見つかった。

匿名ネットワーク「Tor Browser」に脆弱性、IPアドレス流出の恐れ|CNET JAPAN

この脆弱性「Tormoil」は「file://」ではじまる細工されたURLにアクセスするとTorネットワークを利用しないで開いてしまう可能性があり、結果としてIPアドレスが露見してしまうというもののようです。

ただしWindowsには影響はなく、MacOSおよびLinuxが影響を受けるようです。

11月3日付けのアップデート、バージョン7.0.9および7.5a7(α版)でfile://ではじまるURLへのアクセスをブロックするように改善されたということですが、file://ではじまるURLを直接アドレスバーに入力するとリンクが壊れるらしいので、あくまでもアクセスそのものを一時的にブロックして匿名性を維持するという話です。

この問題は現在のところ根本的に解決したわけではありませんが、file://ではじまるURLはそもそもネット上で多用するものでもないので、通常の使用方法ではあまり影響を受けるようなものではないのではないでしょうか。

補足ですがTailsは影響を受けないということです。

この問題についてはこちらのセキュリティ企業の記事が詳しいのでより多くの情報がほしい方はそちらをご覧ください。

・IP アドレスを流出させる Tor の脆弱性「TorMoil」|Naked Security by SOPHOS

Torはほとんど使われていない?

あまり周りで「利用しています」という声を聞かないTorですが、一時的なブームで終わってしまったのか、それとも使っている人が言わないだけなのか、ちょっと気になりますよね。

ちょうどTorのアクセス数についての調査結果が発表されているようなので、この項目ではそのデータを元に軽く分析しています。

Torを利用したアクセスは増えている

onionサイトが安定的に運用されていない状態ではTor自体の利用者数も減っているのではないか、と思いがちですが、実際にはTorを利用したアクセスは増加傾向にあるようです。

特に2017年になってからは緩やかな増加傾向にあるという調査結果もあり、最近になってTorの存在を知りアクセスを試みる人が増えているようです。

その理由について考えてみる

その理由についてちょっと考えてみることにします。

まずは個人レベルでのプライバシー意識の高まりが挙げられると思います。テロ対策などで個人が検索した内容が捜査機関に提供されていたり、諜報機関が政治家などの通話の盗聴を行ったりしたこともあり、インターネットにおけるプライバシー侵害の懸念が大きくなっているのではないかと思います。

また、その他にもニュースやSNSなどでTorについての情報が拡散されており、ネット利用者を中心にダークウェブの存在が周知されるようになったという理由もあると考えられます。最近では報道だけではなく、ドラマなどの娯楽番組の中にもたまに登場しているようです。

国別のアクセスの多さ

ちなみに国別でのアクセス数の多さについてみてみると、アメリカ(USA)・ロシア(RUS)・ドイツ(DEU)・フランス(FRA)・イギリス(GBR)・イタリア(ITA)・スペイン(ESP)など欧米諸国ではTorを利用したアクセスは多く、日本(JPN)も東アジアではそれなりの利用者数を誇っています。

逆に14億人以上と世界一の人口を持つ中国(CHN)からのアクセス数は、人口2300万人余りの台湾(TWN)よりも遥かに少ないのが特徴的です。中国といえばインターネット検閲システム『金盾(グレートファイアウォール)』が有名ですが、これらの規制を回避するために用いられるシステムであるTorですら、やはり何らかの方法で利用が制限されてしまうのかもしれません。

※新しいTorBrowserにはこれを回避するためのシステムが搭載されているということです。詳細については以下の2つのページを参考にしてください。

・Rompiendo barreras de censura, incluso cuando Tor está bloqueado|TorBlog(スペイン語)

・Tor: Pluggable Transports|Torプロジェクト(英語)

北朝鮮(PRK)からのアクセスもほとんど無いに等しいです。北朝鮮の場合は個人がインターネットアクセスを行える通信機器を所持することが少なく、また通信サービスを提供しているのが政府系の企業『Koryolink(コリョリンク)』のみということなので、この少なさについては納得できる結果だと思います。最近の報道で北朝鮮でもスマートフォンが販売されているというものがありましたが、これらの端末からはインターネットへアクセスできないということのようです。

Torの国別使用者数のまとめ

このようにTorのシステムは通信の自由を確保するために利用するのがもっとも有用な利用方法のはずですが、残念ながら本来必要とされる国ではほとんど使われていないようです。

むしろ犯罪捜査など特定の目的以外には個人情報の収集すら許されないような、匿名通信が基本的に必要のない自由主義国のほうに利用者は多い傾向があります。もちろん内部告発や情報発信者およびユーザーのプライバシーの保護など本来の用途に近い使われ方をされている部分もあり、決して全否定しているわけではありません。

こちらの記事を書く時に参考にした原文のページ(Tor usage worldwide: The Anonymous Internet|DIGITALE GESELLSCHAFT)には更に詳しく解説が入っているようなので、英語が苦手な方はグーグル翻訳などを利用しつつ読んでみると面白いかもしれません。

ということで「オワコンかどうか?」という疑問の結論としては『Tor自体の利用者は減っているどころかむしろ増えている』が正しいみたいです。

最近はさらにプライバシーを重視したリニューアルも果たしているみたいですし、今後どうなっていくのかおもしろそうだと思いませんか?

Torっていつからあるの?

最近よく目にするダークウェブという存在ですが、実際どのくらい前からあるのかちょっと気になりますよね。

この項目ではダークウェブおよびTor技術の歴史に簡単に触れておこうと思います。

ダークウェブの歴史など。

まずダークウェブ(Tor)の基本的な歴史についてです。

実はダークウェブにアクセスできるTor技術の歴史はけっこう古く、ここ1年、2年という間にできたわけではありません。開発され始めたのは1995年、当初は米海軍調査研究所(NRL)によって研究開発が開始されました。

その後2002年に第2世代のコード開発が開始され、2004年以降に第2世代の新たなコードに書き換えられていったという流れのようです。

2017年には第3世代のコードがα版として公開され、よりセキュアな接続が可能になったと言われています。この第3世代のコードがサポートされたTorBrowserの安定版(バージョン7.5)については2018年1月よりダウンロードが可能になっています。詳しくはこちらの公式ページをご覧ください。

・TorBrowser 7.5 is released|Tor Blog

開発支援には政府組織が関与している

Torの開発プロジェクトには海軍研究局(ONR)や国防高等研究計画局(DARPA)などアメリカの国防に関する機関が開発支援を行っていた過去があります。面白いのは2017年現在もアメリカの政府機関である国務省の民主主義・人権・労働局(DRL)がTorのスポンサーになっているという点です。その他の支援者についてはTor Projectの公式ページ(スポンサー一覧)をご覧ください。ちなみに過去および現在のスポンサーの中にはMozillaやGoogleの名前もあります。

もともとTorは検閲回避や諜報・軍事目的で研究・開発されてきたものであるため、アメリカの政府機関が開発に深く関わっています。最近では大使館などの政府機関が本国とやり取りをするために使用しているケースもあるようです。その他の使用例についてもTor Projectの公式ページに掲載されています。

しかし20年以上の歴史があるということは、すでに有名な違法サイトについては閉鎖されているか、監視されていると考えたほうが自然です。

違法性の薄いサイトしか見当たらないとしてもそれは当たり前のことかもしれません。

ただし現在もhidden service(onionドメイン)上に新たにサイトは公開され続けているので、全てのサイトが知られているわけではありません。

全てが監視されているという誤解

よく政府機関が開発に関与しているため「政府により監視されている」と考える人が居ます。

ですがその点については「政府機関が開発に関わっているとしてもTor自体が監視されているということはない」と開発者が明言しているのでその点についての秘匿性は確保されているはずです。

ただし「だれにでも使える」ということは捜査関係者もTorBrowserなどのソフトウェアをダウンロードして使用することが出来るということです。これはつまり「誰がアクセスしているのか」はわからなくても「違法サイトが存在すること」自体は認識できるということになります。

また、Torを構成するノード(サーバー)はTorの理念に共感する有志によって維持されているものです。この中には捜査機関が違法サイトや利用者を取り締まるために設置している囮ノードも混ざっているということなので、この辺りからアクセス情報が漏れることもあるようです。(本来は通信傍受には厳格な規制があるのですが…。)

今後もTorは研究・開発が継続されていくようなので決して過去の技術というわけではありません。

ですが各国における違法サイトの取り締まりについてはさらに強化されていくことが予想されるので、あくまでも違法目的ではなくプライバシーを守る用途での使用をオススメします。

以上、ダークウェブの歴史についての簡単な説明でした。

『ダークウェブ』上の違法コンテンツについて

この手の話題を検索してくる方も多いのでこの項目より下ではダークウェブ上に児童ポルノや薬物、銃器などが扱われているかについての説明とその危険性及び法律との関係について書いておきます。

あくまでも違法目的ではないのでその点はご理解ください。

ダークウェブって児童ポルノはあるの?

ダークウェブへアクセスする目的としては「児童ポルノを見たい!」という欲求が強いようです。当ブログへの検索語句にもそういった傾向が見られます。

確かにonionちゃんねるのスレッドの中には児童ポルノ関連のスレッドもあります。もちろん、有名なサイトであるonionちゃんねるに本物が置いてあったりしたら今頃はサイトが閉鎖されているはずですが・・・。

そんな情報を不特定多数の人がアクセスする場所へ書き込んでしまえば、下手をすれば児童ポルノ法違反で捕まります。

ちなみに補足として、特定の個人や少人数に直接的に児童ポルノを提供した場合は『三年以下の懲役又は三百万円以下の罰金』となり(児童ポルノ法7条2項)、児童ポルノを不特定多数に提供した場合には『五年以下の懲役若しくは五百万円以下の罰金』となります(児童ポルノ法7条6項)。

児童ポルノへのアクセス方法の提供が『その他の記録の提供』として処罰される危険性もあるのでやっぱりオススメはしません。少し前の判例ですが、児童ポルノが掲載されたURLをリンク無しで掲載して『児童ポルノ公然陳列』として有罪判決をうけた例もあるようなので「掲載されていることを知ってURLを書き込んだらアウト」ということもあり得ます。

すでに国内でも児童ポルノの提供や単純所持については逮捕の前例もあります。

2017年11月21日には人気マンガ「るろうに剣心」の作者が児童ポルノ所持で書類送検されています。

・「るろうに剣心」作者を送検=児童ポルノ所持容疑-警視庁|Jiji.com

また、取り締まる側の身内であっても特別な扱いはないみたいです。

特に最近では外国で大規模なダークウェブの違法サイト摘発も頻繁に行われており、違法サイトへのアクセスそのものが推奨されない状態です。オーストラリア警察も世界最大級の児童ポルノサイトのサーバーを押収後、おとり捜査のために11ヶ月間に渡り運営者を装い更新し続けていたということです。

・オーストラリア警察が世界最大の児童ポルノサイトを11ヶ月運営していたことが判明|本の虫

セキュリティ対策企業も探りを入れているみたいですし、そもそもTorの使い方を紹介しているサイトを見れば分かりますが、アップロードした時点でバレる危険性があるわけですから、自分の利益にならないことをする人も少ないと思います。

ただし、少し付け足しておくと「ダークウェブに違法コンテンツがあるという話は嘘ではない」ということははっきり言えると思います。ヒントは「利益にならないことを人はやらない」ということです。

あとは自己責任でお願いします。違法目的でダークウェブへアクセスし、結果として何か不都合が生じたとしても当方は一切責任を取れません。

ダークウェブへのアクセスについての注意点

確かにダークウェブには児童ポルノや薬物、銃火器など違法なものを扱うサイトも存在します。ただし、いくらそこにあるとしても違法なサイトには近づかないことを強くオススメします。

各国の捜査機関がネット上の犯罪行為について目を光らせていますし、最近は取り締まりも強化されているようです。こちらの記事をご覧いただくとわかりますが、各国の捜査機関はあくまでも「ダークウェブ=違法サイトの巣窟」という図式で動いているようです。

違法な活動に関与する犯罪者たちを追跡し、麻薬組織やダークウェブ市場を解体するため、英国国家犯罪庁(NCA)が「サイバーセキュリティの専門家」と「ダークウェブのアナリスト」の人材募集を開始している。

英国政府がサイバー犯罪撲滅のため「ダークウェブ専門家」を募集|THE ZERO/ONE

イギリスのNCAやアメリカのFBIといった各国の捜査機関はダークウェブの全容を把握し、違法マーケットを絶滅させることを目的としているようです。

しかし、Torの開発陣は「完全な秘匿性は安全性とトレードオフ」と考えているようなので水と油のような関係ですね。

上記の引用元のサイト『THE ZERO/ONE』はTor関連の記事が充実しているので、より深くTorについて知りたい方は閲覧してみるといいかと思います。

ダークウェブでの違法行為は取り締まり可能

よく「ダークウェブで違法行為を行えばバレる心配はない」と思いこんでいる人がいますが、違法行為を行うことを前提としているのであればその行為はバレる危険性が相当高いです。

通信の規制の弱い日本でも通信傍受法という犯罪捜査のために例外的に通信内容について傍受できる法律があり、児童ポルノや薬物犯罪はこの傍受の許可された犯罪類型の中に含まれています。そのため、違法サイトへのアクセスを繰り返していたりすると特定され、警察が訪ねてくるかもしれません。

もちろん完全に監視されているというわけではないでしょう。特定の違法サイトもしくは対象者に『罠を張っている』という言い方がより正確だと思います。こちらの事件でも最終的な決定打はビットコインの購入履歴でしたが、その捜査のためにいろいろと試行錯誤を繰り返していたようです(記事のURLを忘れたためソースを記載できず申し訳ありません)。

ということなのでダークウェブといえど完全にフリーダムというわけではなく、イリーガルな行為については確実に尻尾を掴まれると思ったほうがいいと思います。そのためダークウェブへアクセスする際には「違法サイトへの目立ったアクセスは控えること」を強くお勧めします。

現状はTorのシステムを無理して使わなければならない状況でもないですし、Torについてはアメリカ政府を始めとした各国政府機関が解読に成功したというウワサ話をところどころで目にします。FBIはスパイウェアやマルウェアを使ってTorユーザーのIPアドレスを抜くための技術開発も進めているという情報もありますし、逆に摘発できたのはたまたま存在した脆弱性をついたものである、という意見もあるので、どちらが正しいのかは判断が難しいところです。

ということなので、違法コンテンツを求めてダークウェブへアクセスすることは止めておいたほうがいいでしょうというのが結論です。

通信の秘密とTorの関係性

最近、ニュースなどでよく聞くTorやダークウェブはなぜ規制されないのか、とお考えの方もおられると思います。そのため、この項目では日本での法規制とTorの関係性について個人的に考察しています。

あくまでも個人的な見解のため、必ずしも正しいとは限りません。そのため参考程度にお願いします。

日本における通信に関しての法規制

日本でも他の自由主義国と同じように日本国憲法21条2項において『通信の秘密』は保護されています。

日本国憲法 第二十一条二項

検閲は、これをしてはならない。

通信の秘密は、これを侵してはならない。

そのため基本的には通信内容の傍受、全トラフィックの監視・解析などは検閲に当たり、憲法違反の行為となるため禁止されています。

ただし、例外的に重大犯罪に関する捜査で証拠集めのために通信を傍受しなければならない場合など、通信の秘密が制限される必要のある部分については『犯罪捜査のための通信傍受に関する法律(通信傍受法)』という法律で定められています。

通信の傍受が可能とされている犯罪類型

通信の傍受が可能な犯罪は、

1.大麻・アヘン・麻薬・覚せい剤・向精神薬などの輸入・販売・所持に関する犯罪(別表第一・一号、二号、四号、六号)

2.拳銃などの武器の製造・輸入・販売・所持に関する犯罪(別表第一・五号、七号)

3.集団密航などの出入国に関する犯罪(別表第一・三号)

4.組織犯罪(別表第一・八号、九号)

5.爆発物の製造・使用に関する犯罪(別表第二・一号)

6.放火・殺人・傷害・誘拐などの人の生命・身体に危害を加える犯罪(別表第二・二号イ、ロ、ハ、ニ、ホ)

7.強盗・詐欺などの金銭的犯罪(別表第二・二号ヘ、ト)

8.児童ポルノ製造・販売・頒布などに関わる犯罪(別表第二・三号)

となっています。

ちなみにWikipediaの『犯罪捜査のための通信傍受に関する法律』の項目にある

通信傍受による捜査が許容される犯罪

通信傍受による捜査が許容される犯罪(対象犯罪)は、通信傍受が必要不可欠な組織犯罪に限定される。具体的には、薬物関連犯罪、銃器関連犯罪、集団密航、爆発物使用、殺人、傷害、放火、誘拐、逮捕監禁、詐欺、窃盗、児童ポルノに関する組織犯罪に対する捜査についてのみ、通信傍受が許される(3条1項、別表)。

という記述ですが、『通信傍受が必要不可欠な組織犯罪に限定される』という記述は第3条1項の条文を元にしたものだと思いますが、この法律自体は対象が組織犯罪だけであるとは示しておらず、下記の条文を見ても分かるように複数の独立した個人による犯罪に対しても適用されることもあり得ます。

犯罪捜査のための通信傍受に関する法律 第3条2項

別表第一に掲げる罪であって、譲渡し、譲受け、貸付け、借受け又は交付の行為を罰するものについては、前項の規定にかかわらず、数人の共謀によるものであると疑うに足りる状況があることを要しない。

薬物や銃火器の売買についての通信傍受については、売買が必ずしも組織的に行われているという条件を要しない、ということになるので、個人的な薬物売買であっても通信傍受令状が出されるおそれがある、と考えたほうが自然です。

規制行使についての細則について

しかし、簡単に通信が傍受されるようになっては憲法違反になってしまいますよね。そこで通信傍受については行使についての規則が定められています。

そしてこちらが通信傍受についての規則です。より詳細に通信傍受のための手続きについての内容が書かれています。傍受令状の記載事項の厳守(7条)など、これだけのルールを守らない限り、個人の通信を傍受するということは許されないものとされています。

通信傍受法14条の

第十四条 検察官又は司法警察員は、傍受の実施をしている間に、傍受令状に被疑事実として記載されている犯罪以外の犯罪であって、別表第一若しくは別表第二に掲げるもの又は死刑若しくは無期若しくは短期一年以上の懲役若しくは禁錮に当たるものを実行したこと、実行していること又は実行することを内容とするものと明らかに認められる通信が行われたときは、当該通信の傍受をすることができる。

というのは多少おかしくないか?と思う部分もありますが・・・。(実質的にほかの通信内容を傍受してもいいことになる『抜け穴』のような感じがします。)

こちらの件については、より具体的な内容を法律家の方々がネットや書籍のどこかに書いているかもしれないのでそちらにおまかせします。(『通信傍受法 インターネット』などで検索してみてください。)

通信の傍受とその規制についてのまとめ

日本の法規制については直接的にTorの話とは関係ない内容ですが、通信の秘密についてはTorの趣旨と関係してくるのであえて書いてみました。今までのTorの通信内容解析にしても、あくまでも重大犯罪(爆破や殺人予告・もしくは組織犯罪)などの捜査のために必要な範囲で行われたに過ぎないと考えるべきでしょう。

ちなみにこの法律は犯罪捜査のために通信の秘密の権利を一部制限するという趣旨のものであって、個人が他人の通信の秘密を傍受していいというルールではありません。そのため、特定個人に対してのアクセス解析などの行為は本人からの同意がない場合はアウトになるおそれもあります。

もちろん法律的に保護されているとしてもそのルールを守らないウイルスやスパイウェアは存在するので、通信機器へのセキュリティ対策はお忘れなく。

以上、通信の秘密と法規制についての個人的な考察でした。

児童ポルノを探すためにTorを利用しようとしている方へ

ここでは児童ポルノを探すためにダークウェブへアクセスしようとしている方に向けたアドバイスなどを書いています。

もちろんウェブ上の行動は自己責任なのでこの提言を受け入れるかどうかはご自由にどうぞ。

Torの利用者はやっぱり児童ポルノがお好き?

このブログを運営してきて思ったのは「tor 児童ポルノ」などの検索が意外と多いということです。

まあ、児ポ法改正で単純所持禁止とか言われて、表の方からそういった画像データはほとんど消し去られている状態ですからね。でも正直規制したほうが性欲が暴走して危ないなといった感じを受けます。

といっても実際に施行されている法律なので単なる「善良な」一般庶民が文句をいうわけにもいかず...。

そこでアドバイスですが、Torなどのアングラ系の海外サイトなどでそういったものを探すより、健全なジュニアアイドルの画像やYouTubeで検索できるティーンのヨガの動画や医療用動画などを探してみてはいかがでしょうか。

意外とお望みのものが見つかるかもしれません。

もちろん、違法なものは無いでしょうし、ポリシー違反は削除ですから過激なものはないでしょう。

でも元気いっぱいの少女の動画くらいは見つかると思いますよ。

あとはそれで妄想力を鍛えて性欲を発散してみるとかしてみると良いかと思います。

某コミックアプリの中で「YESロリータNOタッチ」なる言葉を見て「面白い」と思ったんですが、実はそれが一番健全かなと思ったりもします。心のなかで何を思おうがそれは自由ですからね。

とりあえず参考になれば幸いです。

もちろん現実に被害を出さないためのアドバイスなので悪用はしないようにお願いします。

自主規制の嵐

2016年11月頃(もっと前かも・・・)からYouTubeでは性的とみなされるコンテンツに対して削除などの規制が強まっているようで、女の子がヨガや体操を行っているような動画コンテンツがポリシー違反で削除される傾向にあるみたいです。

もともと児ポ法が明確な基準を示しにくいタイプの法律であることから、今後も見たくない人たちからの削除要請に応じるかたちでこのような「自主規制」が続くと思われます。

難しいのは「どこからがアウトなのか?」ってことが誰にもわからないという点ですね・・・。

結局、規制する側のさじ加減次第という曖昧すぎるものなので、どうにもならない感じです。

どうしても、という方は・・・

実は児童の裸が写っているからといって全てが消去されているわけではありません。

そもそも児童ポルノ法は児童ポルノの定義に『性欲を興奮させ又は刺激するもの(第2条3項以下)』というあまりにもあいまいな規定があり、かつ、第3条に

この法律の適用に当たっては、学術研究、文化芸術活動、報道等に関する国民の権利及び自由を不当に侵害しないように留意し、児童に対する性的搾取及び性的虐待から児童を保護しその権利を擁護するとの本来の目的を逸脱して他の目的のためにこれを濫用するようなことがあってはならない。

という濫用防止の規定があるので、あくまでも「児童の保護」を前提とした規制しか許されないという制限があります。

ですから実はネットで騒いでいる両極端な方々(規制推進派と反対派、中には法曹関係者もいます。)が言われているようなことは明らかな行き過ぎが含まれていたりするわけです。

けっこうグレーゾーンが広い法律だったりするわけで・・・。

ちなみに児童ポルノの所持については「一年以下の懲役又は百万円以下の罰金」となり、それを提供した場合は「三年以下の懲役又は三百万円以下の罰金」となります。

ネットなどを通じて不特定多数に提供する場合は「五年以下の懲役若しくは五百万円以下の罰金」なのでさらに重くなりますね。

これを見ればわざわざ他人のために危険を冒して児童ポルノを提供しようとする人は珍しいということがわかると思います。

下記のリンクから児童ポルノ法の全文が読めますのでせっかくの機会に読んでいてはいかがでしょうか?

そんなに長くもないですし、難しく書かれている言葉も少ない条文ですので。

・児童買春、児童ポルノに係る行為等の規制及び処罰並びに児童の保護等に関する法律

堅苦しくなりましたが、要は「この要件に合致しないものであれば児童ポルノではない」とも言えるわけです。

この法律で重要なのは「児童を性的搾取から保護し、その被害を拡大させないこと」を目的としているということであって、積極的に児童ポルノであることを知りつつ受け取るような場合には規制対象になりますが、そうでない場合には限りなくグレーである(そうだと知った段階で破棄すればいい)ということです。

だからこそ「持ってたら悪い」という意識を植え付けて、意識の上では「グレーを黒にしてしまいたい」(そっちの方が楽だから)というわけですね。

あくまでも他人から受動的に受け取ったもの(自分の意思に反して一方的に送りつけられるもの)であるという点が重要です。ネットを散策していてたまたま見つけた(明らかに性行為などを写した、違法と分かるレベルの)児童ポルノであった場合でも自分の性欲を発散させる目的で1枚でも保存していたら、何らかのきっかけでバレたら単純所持でアウトです。

まあ、その一枚を明確に性的な目的で保存したという意思の確認が重要なので、さすがにそれだけだと逮捕するのは厳しいと思いますが。

ダメと言われると見たくなるのが人の心情

もちろん個人的な意見ですし、犯罪行為を助長しているわけではありません。

しかし持ったらダメ、見てもダメ、とにかくダメと言われると逆に興味が湧く人の方が多いとは思います。

一度はっきりと見せてしまって「大したことないじゃん」と思わせたほうが実は良いんじゃないかと思ったりします。ちなみに凶悪犯罪を起こすような人間は違法コンテンツを見ようが見まいが、どちらにしろその行為に及ぶというのが個人的な考えです。

でも残念なことに国際的にも今のルールは「自分の意思で見てはダメ。保有するなんてもってのほか。製造なんて許すか!」というものなのでこの点に関してはどうしようもないですね・・・。

まあ、「探しちゃダメ」ではないですが、もし児童ポルノを見つけてそのコンテンツにアクセスし続ければ、ブラウザのキャッシュなどから単純所持とみなされる可能性もあるんですよね・・・。

改正前のように『製造者』と『違法と知りながら提供する人間』を取り締まったほうが実務の上でもわかりやすいと思うんですけどね。

日本人は海外でも児童ポルノを所持できない

日本の刑法は基本的には属地主義(その国の主権の範囲内で起こった犯罪はその国の法で裁かれる。刑法1条)ですが、実は属人主義(日本国民が海外で該当する犯罪を行った時は国内法で処分される。刑法第3条)の部分も結構多いです。長いのであえて引用はしませんが読みたければリンクからどうぞ。

その3条の準用規定が児童ポルノ法の10条にも国民の国外犯という項目でちゃんと規定されています。

第十条 第四条から第六条まで、第七条第一項から第七項まで並びに第八条第一項及び第三項(同条第一項に係る部分に限る。)の罪は、刑法 (明治四十年法律第四十五号)第三条 の例に従う。

児童買春、児童ポルノに係る行為等の規制及び処罰並びに児童の保護等に関する法律

ちなみに7条というのが所持や製造についての罰則規定なので、当然海外においてこれらの行為を行った場合もアウトです。

この根拠となるのは『サイバー犯罪に関する条約』というインターネット犯罪に対する条約です。日本でも2012年に批准されて効力が発行しています。このサイバー条約の第9条の部分、これが『児童ポルノに関する犯罪』を取り締まるための立法的措置を取らなければならない、というものです。

この規定の中には児童ポルノの取得に関しても制限をかけること(1-d)というのがあるので、これが児童ポルノの単純所持を禁止するための改正に繋がったというわけですね。

まあ、要するに「日本人である以上、児童ポルノの製造・販売・頒布・所持などは認められない」ということです。あくまでも上の方でグレーと書いたのは「児童ポルノの定義」についての解釈の部分です。

『児童ポルノの定義』についての解釈問題

児童ポルノ法2条3項以下にはこうあります。

第二条

3 この法律において「児童ポルノ」とは、写真、電磁的記録(電子的方式、磁気的方式その他人の知覚によっては認識することができない方式で作られる記録であって、電子計算機による情報処理の用に供されるものをいう。以下同じ。)に係る記録媒体その他の物であって、次の各号のいずれかに掲げる児童の姿態を視覚により認識することができる方法により描写したものをいう。

一 児童を相手方とする又は児童による性交又は性交類似行為に係る児童の姿態

二 他人が児童の性器等を触る行為又は児童が他人の性器等を触る行為に係る児童の姿態であって性欲を興奮させ又は刺激するもの

三 衣服の全部又は一部を着けない児童の姿態であって、殊更に児童の性的な部位(性器等若しくはその周辺部、臀部又は胸部をいう。)が露出され又は強調されているものであり、かつ、性欲を興奮させ又は刺激するもの

児童買春、児童ポルノに係る行為等の規制及び処罰並びに児童の保護等に関する法律

1号や2号は性行為そのものと言ってもいいので特に考えなくても理解できると思いますが、厄介なのは3号の条文です。アイドルや子どもの半裸姿・水着姿なども対象になりうると同時に、性欲を興奮させまたは刺激するものという「個人の性的嗜好なんて知らん!」という内心にまで踏み込んだ話になるからです。

そもそも何を守りたいんだ?って話ですね。本来の目的である『児童を性的搾取から保護する』という目的を達成するためには「児童ポルノ愛好家の性欲をどうやって他に向けさせるのか」という視点が必要なはずです。

それを刑罰で規定したり、女性目線で勝手な主張をするだけではものごとは悪い方にしか進みません。童話の『北風と太陽』の話を知らないんでしょうか?

だからこそ『製造』『販売』などは強く規制すると同時に『個人の性欲発散目的での単純所持』という需要をどうやって解消していくのか、これが重要になるというわけです。

別に子どもに対する買春行為や誘拐、性的暴行を容認しろというわけではなく、これらの重大犯罪を無くすためにどうするのか、という話ですのであしからず。

重要なのは「いくら否定しようが需要は存在するのだから、それをどう解決していくか」ということです。かといって禁止されているのものを提供すれば解決する、という話でもないのが厄介なところです。

ダークウェブ及びTorについての個人的感想

Torやダークウェブについて色々書いてきたのでこちらはそのまとめになります。

他の項目と違って個人的な覚書みたいなものなのであまり参考にならないかもしれませんが、とりあえず読みたい方はどうぞ。

Torについて

ここまでいろいろ調べてきて思ったのは「Torのシステムは利用者によって良いものにも悪いものにもなる」ということです。

中身を知らずに「犯罪に利用されたことがあるから」という理由だけで悪いものと決めつけてしまうのがもったいないほど、Torは個人の自由を守るために重要なシステムだということがわかります。

Torについてより詳しく知りたい場合には使いながら慣れていくのが一番ではないかと思います。

少なくともTorでしかアクセスできないからといってダークウェブには違法なサイトばかりでありません。

個人の方が興味本位で開いたブログやそもそも公開することを前提としていないようなウェブスペースも存在するようです。

ダークウェブ(Hidden Service)について

ダークウェブ上に存在するonionサイトには時間によってサーバーの運用をオンオフしているところもあるようです。この点について確実に言えることは「表のインターネットより使いづらい」ということです。

ある時間にならないと繋がらないサイトなんて、アクセス数を評価の前提とする表のサイトでは企業のキャンペーン用くらいしか無いんじゃないでしょうか。

外国語の勉強にもなる?

それとアクセスしてみて思うのが英語やロシア語などのサイトが多いということです。

世界全体でみれば当たり前ですが、通常閲覧するのは日本語のサイトばかりなのである意味で新鮮です。

ただし、そのために外国語を読み解くためのスキルや対策は必要かと思います。基本的にグーグル翻訳が使えないはずなので自力で読むしか無い気がします(使えるかもしれませんが試したことがないので)。

ちなみにサイトによってはビットコインを決済手段に使うところもあるみたいです。

こちらも利用するにはスクリプトを動かす必要があるみたいなので身バレの危険性が上がりそうですね。

onionサイトへの接続については運営者の都合もあるのでしょう、なかなか上手く表示されないことも多いですが、設定を少しずつ弄りながら調節すると多少は使いやすくなります。(正直、あまり期待しないほうがいいです)

こういった不便さも表とはちょっと違いますね。

ログイン必須の通常サイトで使うなら注意

それと通常のウェブサイトの中でもログインを必要とするサイト(Twitterなど)ではIPが変わることにより不正検知され、ブロックされることもあり得るので注意が必要です。

この点についてはFacebookのようにTor用にページが存在すればいいのですが、やはり世の中そう都合良くは出来ていないようです・・・。

またTorのノードからのアクセスをブロックする表のサイトもあるようです。

犯罪予防やスパム排除のためには仕方がないのかもしれません。

犯罪使用は絶対ダメ

ダークウェブやTorはその匿名性ゆえ犯罪予告や犯罪取引に利用されることもあります。

もちろん犯罪行為への対抗技術は日々進歩していますから、Torが完全犯罪のためのシステムであったのは既に過去の話かもしれません。

そもそもTorは追跡を「難しくする」システムであって「不可能」にするシステムではありません。ただし検閲回避や情報提供での使用を前提としている以上、その堅牢さはお墨付きです。

それにTorのシステム自体が悪用を前提としない『性善説』に基づき設計されているように思います。実際に「匿名性と安全性はトレードオフ」といってしまうくらい、人間の『善意』を尊重していますから。

犯罪に使用することは絶対に駄目ですが、もしかしたら起こるかもしれない「いざ」という時のためにこういった技術もあるということを知っておいたほうが役に立つのではないでしょうか。

----------------終わり------------------

この記事が気に入ったらサポートをしてみませんか?