Azure Active Directory Domain Services(AAD DS)を運用して気が付いたこと

どうもこんにちわ。

某所でAzure ADやAAD DSの話題が上がったのでAAD DSを1年くらい運用してみて気が付いたことをつらつらと書いていきたいと思います。

運用目線なのでAAD DSの作成や詳しいことには触れません。

おかしな点あればご連絡ください。

そもそもAzure Active Directory Domain Servicesってなに?

公式にはこう書いてあります。

Azure Active Directory Domain Services (Azure AD DS) では、マネージド ドメイン サービス (ドメイン参加、グループ ポリシー、ライトウェイト ディレクトリ アクセス プロトコル (LDAP)、Kerberos/NTLM 認証など) が提供されます。 クラウドでドメイン コントローラー (DC) のデプロイ、管理、修正プログラムの適用を行わなくても、これらのドメイン サービスを使用することができます。

これだけ読むとああオンプレにあるAD Serverおきかえられんじゃん。ラッキー!サーバーの面倒みなくてすむー。とか思いますが残念ながらオンプレのADの置き換えには程遠いと思います。(ぼく視点)

こちらのAzureのBlogを参照。

https://jpazureid.github.io/blog/azure-active-directory/azure-ad-ds-scenario/

AAD DSにPCをドメイン参加させることはサポートされていない・・・。(やったことがないのすが、仮想ネットワークとオンプレをVPNで接続すればできなくもなさそう....あくまでサポートしていない。ってこと)

非推奨パターン 1: Azure AD Domain Services を構築し、PC をドメイン参加させることでオンプレミス Active Directory を廃止したい

Azure AD Domain Services に対して、オンプレミス ネットワーク上の PC やサーバーをドメイン参加させることは非推奨です。オンプレミス ネットワークと Azure AD Domain Services を展開した仮想ネットワークをサイト間 VPN で接続することで、オンプレミス ネットワーク上の PC やサーバーをドメイン参加させることは技術的には可能です。しかし、 Azure AD Domain Services は基本的にクラウド上に存在する仮想マシンやサービスのために用意されたサービスです。このため開発部門としてもオンプレミス ネットワーク上の PC やサーバーを Azure AD Domain Services にドメイン参加させることは想定していません。

もともと仮想マシンをドメイン参加させるための用途としてのAAD DSなので、僕ら情シスが思っているADとは似ても似つかないものになります。

仮想マシンが100台、200台ほどあってそのアカウント管理に使うとかならできそうですが社内のクライアントがドメイン参加できないなら意味ないじゃん・・・となりました。

じゃぁどういう用途に使うの?ってことで社内にLDAPで認証しているサーバがあればAAD DSを利用することでアカウントの一元管理ができます。

例えばRedmineとかを運用していてそのログインにオンプレADのドメインアカウントを利用しているとかだったら、オンプレADのドメインアカウントを使わずにAzureADのクラウドアカウントを使ってログインすることができます。

オンプレADを捨ててAzureADに移行しようするとLDAPどーっすっかなぁって課題があれば、AzureAD DSが解決してくれると思います。

LDAPのバインドユーザのパスワード期限切れ

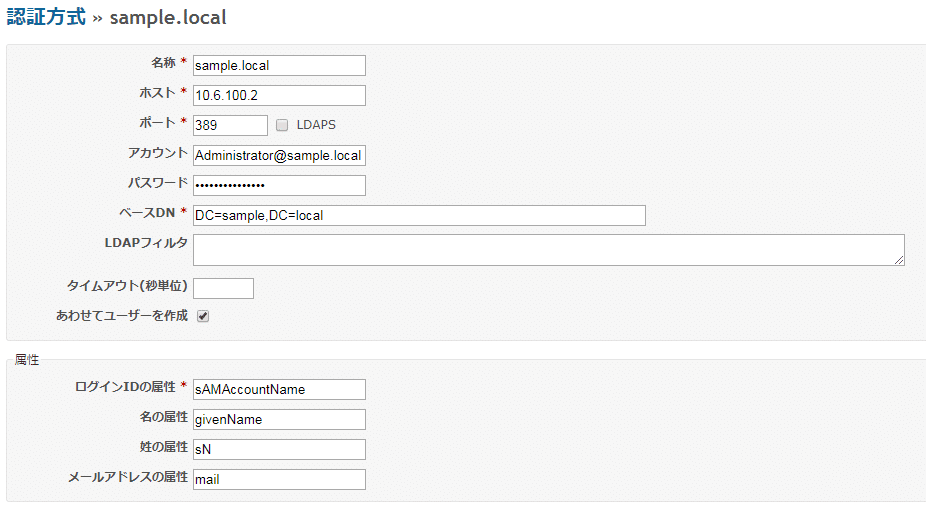

サーバ側でLDAP設定をするときにバインドユーザ(下のRedmineの設定画面のだとアカウントとパスワード)を設定している場合、このユーザアカウントのパスワード有効期限をAzureAD側で設定されているとパスワードが切れたときにそのシステムを利用するユーザが全員ログインできなくなります。大惨事です。

なので、バインドユーザは有効期限を設定しないようにしましょう。

AAD DS作成前のクラウドアカウントはパスワード変更が必要

https://docs.microsoft.com/ja-jp/azure/active-directory-domain-services/synchronization

パスワード ハッシュの同期とセキュリティに関する考慮事項

クラウドのみの Azure AD 環境では、必要なパスワード ハッシュを生成して Azure AD に保存するために、ユーザーにパスワードをリセットまたは変更するよう求めています。 Azure AD Domain Services を有効にした後に Azure AD で作成されたクラウド ユーザー アカウントの場合、パスワード ハッシュが生成され、NTLM および Kerberos 互換の形式で保存されます。 すべてのクラウド ユーザー アカウントは、Azure AD DS に同期される前にパスワードを変更する必要があります。

もともとOffice365等を利用していてAzureADにアカウントが作成されていた場合、そのパスワードはパスワードリセットをしないとAADDS側に同期しません。なのでOffice365全員のパスワードをリセットするかユーザー側で個別に変更する必要があります。

全員にパスワード変更の通知をするのって結構手間なんですよねぇ。

個別でポチポチやるのもあれだし・・・

デフォルトのロックアウトについて

既定では、2 分間で 5 回パスワードの入力に失敗すると、アカウントは 30 分間ロックアウトされます。

この30分というのが曲者で、すぐにロックアウトを解除させる方法がありません。先ほどのRedmineの例でいくと30分間ログインできないことを意味します。なげぇよ・・・

このロックアウトの設定は変更することができるのですが、そのためにはドメイン参加した仮想マシンを一台別に作る必要があります。

AzurePortal側でAAD DSの一部の設定しか変更できないのでAADDSにクラウド同期でないユーザを作ったり、OUを作ったりする場合も同様に操作用の仮想マシンが必要です。

終わりに

一年間運用してみて見えてくるAzureAD Domain Service。

LDAPが捨てられない人、パスワードを一元化したい人はつかってみてもいいのかなぁと思います。

希望としてはAAD DSに機能追加でNPS入れてRadiusサーバみたいな使い方ができればもっとつかえるのになぁと思ったりします。

マイクロソフトさん機能追加してくれないかなぁ・・・

この記事が気に入ったらサポートをしてみませんか?