【2022年秋期】情報処理安全確保支援士 午後I試験【問2】

【出題趣旨】

日々発見される新たな脆弱性に対し、運用者が脆弱性の影響を確認し、必要な対策を行うことは重要である。しかし、全ての脆弱性が攻撃者より早く発見され、運用者が必要な対策を行えるとは限らないので、攻撃者が未修正の脆弱性を悪用するリスクについても考慮しておく必要がある。

本問では、ソフトウェアの脆弱性に起因するセキュリティインシデントへの対応を題材に、攻撃者の痕跡を調査し、影響を把握する能力及びセキュリティ侵害を前提とした適切なアクセス制御を設計する能力を問う。

問1

runコマンドが実行されているプロセスを確認します。

先ほど確認したしたプロセスIDのコネクションから宛先を確認します。

通信の宛先は

正解は a = "a3.b3.c3.d3" です。

問2(1)

表3を確認するとrunプロセスは java BsoftMainの子プロセスであることが分かります。これらはTソフトのプロセスであり、Tソフトとの関連が疑われています。

よって、模範解答は「runプロセスの親プロセスがTソフトのプロセスであるから」となります。

問2(2)

時刻については、表5の時刻を脆弱性Yの悪用の開始と捉え、後続の時間を確認します。

正解は以下となります。

LDAPがサービス(プロトコル)であるという認識があるかも重要です。

b = "13:04:32"

c = "13:05:50"

d = "a8.b8.c8.d8"

e = LDAP

f = JExp

※LDAP

※図2の注釈の文字列やIPアドレスは攻撃ごとに異なる。という記載には注意してください。f = "Exploit"は不正解となります。おそらく部分点もナシです。

問3(1)

脆弱性Yが認証前でも利用可能な理由を解答する問題です。今更ですが、本文はApache Log4jの脆弱性に関する問題です。

Log4j はLookup機能でログ内の文字列から、一部の文字列を変数として置換することが可能です。Lookup機能が悪用されると、攻撃者が細工した文字列を送信し、Log4jがログ出力することで、Log4jはLookupにより指定された通信先もしくは内部パスからjava classファイルを読み込み実行し、任意のコードが実行される可能性があります。

模範解答は「ログ出力処理する文字列中に攻撃文字列が含まれれば悪用可能だから」となります。

問3(2)

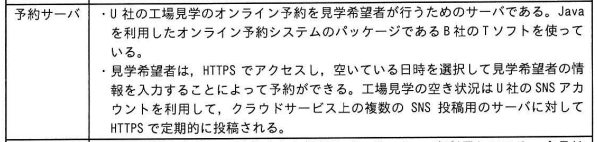

攻撃が成功した予約サーバと途中で失敗に終わった会員サーバの設定や仕様の違いを確認してみましょう。FWのフィルタリングルールが設定されているかどうかがポイントです。予約サーバからインターネットへの通信は許可されていますが、会員サーバからインターネットへの通信は許可されていません。

よって、模範解答は「会員サーバからインターネット宛てのLDAP通信が許可されていないから」となります。

問4

予約サーバに関するフィルタリングルールの修正を行います。修正前は直接インターネットとの通信が可能でしたが、プロキシサーバ経由に修正します。

よって、正解は以下です。

許可リストにSNS投稿用の設定を行うことは忘れずに行いましょう。

g = "予約サーバ"

h = "SNS 投稿用のサーバのURL"

i = "全て"

この記事が気に入ったらサポートをしてみませんか?