SMS認証の脆弱性とセキュリティガイドラインの対応状況

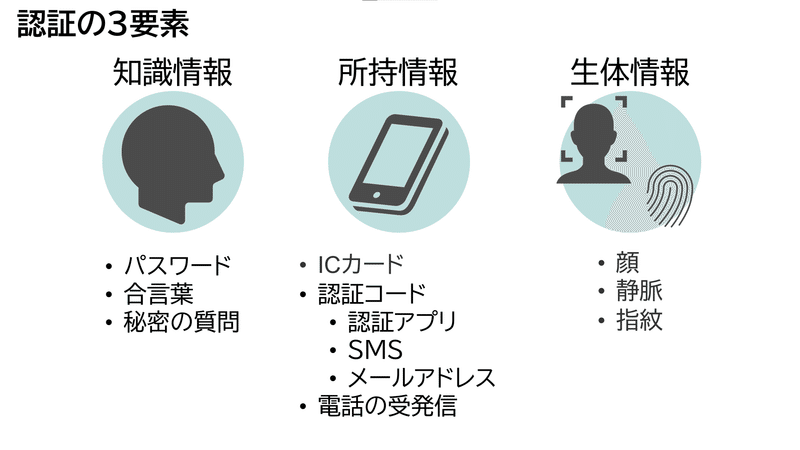

二要素認証は、サービス利用者のアカウントや個人情報を保護するために多くのサービスで広く使われています。認証の3要素(知識情報、所有情報、生体情報)のうち、2つを組み合わせて認証を行うため、ID/パスワードが漏洩した場合でも、他の要素がそろっていなければ、攻撃者による不正な認証は防げます。

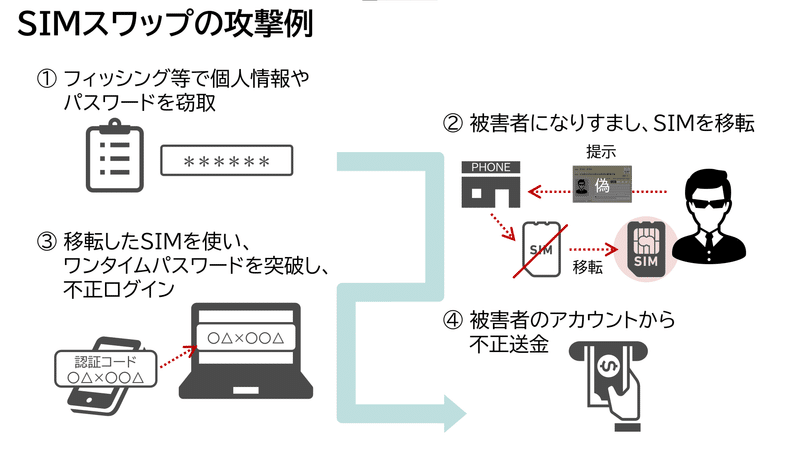

しかし、攻撃者がフィッシングなどでID/パスワードを窃取し、さらに他の要素を不正に揃えると、アカウントが侵害されるリスクが増大します。本コラムでは、所有情報であるSMSや電話の発着信による認証(以下、SMS認証という)を不正に突破するSIMスワップという方法について詳しく説明します。

SIMスワップの攻撃方法と被害

SIMスワップは、攻撃者がスマートフォンの契約者になりすまし、SIMカードを不正に移転する手口です。これにより、攻撃者はSMS認証を突破することが可能となります。

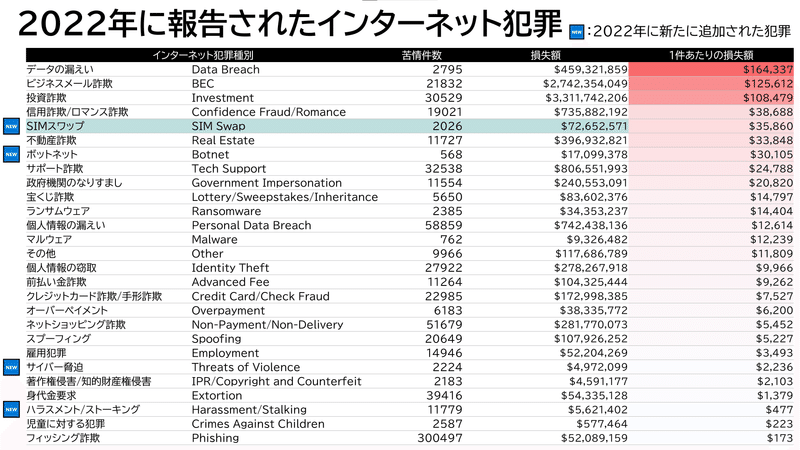

攻撃者は漏洩したID/パスワードを利用して不正に攻撃対象サイト(ネットバンキングや暗号通貨取引サイト等)にアクセス し、別の口座へと資金を送金することが可能となります。個人だけでなく、企業も攻撃の対象となり、約1400万ドルの損失が生じた事例も存在します。2022年にFBIに報告された苦情件数は2026件に上り、総損失額は約7265万ドルにものぼりました。国内でもSIMスワップによって25人の銀行口座から合計約9000万円を送金した事例があります。

サイバーセキュリティ関連のガイドラインにおける対応状況

世界と国内の対応状況を解説するため、米国立標準技術研究所(以下、NISTという)と、国内の金融機関が多く参加する金融情報システムセンター(以下、FISCという)が発行するガイドラインの対応状況について説明します。

NISTの電子認証に関するガイドラインであるNIST SP800-63では、2016年に公開されたドラフト版でSMSによる二要素認証を非推奨としましたが、その後の正式版ではこの記述が削除され、最新版のSP800-63Bでは脅威評価や技術向上に応じて見直す前提でSMS認証は利用可能とされています。また、FISCの安全対策基準 第10版でも、不正使用防止の予防策として電話の発着信による認証が具体的に挙げられています。

SIMスワップという新たな攻撃手段については、現時点のガイドラインではまだ十分に取り扱われていません。このため、企業はガイドラインの改訂を待つのではなく、新しい脅威に対するリスク分析を定期的に実施し、適切なリスク管理を行うことが求められます。

まとめ

二要素認証は、ID/パスワードなどの知識情報と、SMS認証などの所有情報を組み合わせることで、アカウントや個人情報の保護を強化するための手段として広く利用されています。しかし、SIMスワップという新たな攻撃手段によって、SMS認証の脆弱性が明らかになっています。SIMスワップ攻撃は、不正に入手したSIMカードを利用してSMS認証を突破し、アカウントの不正アクセスや金銭的な損失をもたらす可能性があります。これに対抗するためには、フィッシングなどによるID/パスワードの漏洩に注意し、攻撃者が全ての要素を揃えられないようにすることが重要です。SMS認証によるアカウント保護を提供する企業は、リスクに応じてSMS認証以外の方法への切り替えやFIDO認証*等のパスワードレス認証の利用などの検討が必要です。

現行のガイドラインは、この新たな攻撃手段に対する具体的な対策をまだ明確に示していません。そのため、企業はガイドラインが改訂されるのを待つのではなく、新たな脅威や技術の進歩に対して常にリスク分析を行い、適切なリスク管理を継続することが重要です。

【参考文献】

INTERNET CRIME COMPLAINT CENTER. (2023). FEDRAL BUREAU of INVESTIGATION Internet Crime Report 2022. 参照先: https://www.ic3.gov/Media/PDF/AnnualReport/2022_IC3Report.pdf

KFOR Looking out 4 You! Oklahoma’s News Channel 4. (2018). 2 men arrested in Oklahoma, suspected in $14 million cryptocurrency theft, hacking of California company. 参照先: https://kfor.com/news/2-men-arrested-in-oklahoma-suspected-in-14-million-cryptocurrency-theft-hacking-of-california-company/

National Institute of Standards and Technology. (2020). NIST Special Publication 800-63A Digital Identity Guidelines. 参照先: https://pages.nist.gov/800-63-3/

NTTデータ. (2017). SMSを用いた二要素認証とその脆弱性. 参照先: https://digitalforensic.jp/2017/07/10/column470/

金融情報システムセンター. (2022). 金融機関等コンピュータシステムの安全対策基準・解説書(第10版2022年12月改訂). 参照先: https://www.fisc.or.jp/publication/book/005614.php

日本経済新聞社. (2023). 「SIMスワップ」知らぬ間にネット送金 本人認証を突破. 参照先: https://www.nikkei.com/article/DGXZQOUE09C920Z00C23A5000000/

この記事が気に入ったらサポートをしてみませんか?