フェーズが変わったセキュリティ対策 −サイバー攻撃から内部犯行へ−

昨今、ソースコードの流出や元社員の機密情報の持ち出し、コロナ感染者の個人情報の流出などがニュースで話題となっています。マルウェアなどのサイバー攻撃による外的要因や、社員のモラルの低下や人的ミスによる内的要因など原因は様々です。情報漏えい対策は、今やどこの企業、組織でも行っていますが、なぜこのようなセキュリティ事故が起きてしまうのでしょうか?

本コラムでは、セキュリティ事故の考察を行うとともに、脅威のトレンドを見極めた上で、企業が今対応すべき対策について整理します。

1. 情報漏えいの主な原因は?

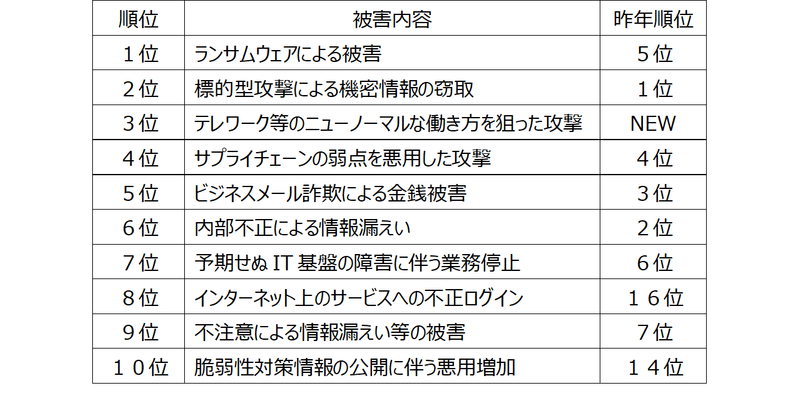

今年も、独立行政法人情報処理推進機構(IPA)より、「情報セキュリティ10大脅威 2021」が公開されました。情報セキュリティ10大脅威は、前年に発生したセキュリティ事故から、脅威候補が選出され、有識者の審議により決定されます。毎年の脅威を把握するだけでなく、経年変化を読み解くことにより、ITの進展や世の中の情勢を反映したセキュリティ脅威のトレンドを把握することができます。

情報セキュリティ10大脅威は、個人編、組織編の2つの切り口で順位付けをしていますが、本コラムでは企業を対象としているので、組織編に絞って考察します。

この情報セキュリティ10大脅威では、ランサムウェア、標的型攻撃、ビジネスメール詐欺などの外的要因によるサイバー攻撃が上位を占めています。しかしながら、10年以上前から登場している内部不正、不注意による情報漏えいといった内的要因によるセキュリティ事故も無視することができない状況です。昨今、世間を賑わせた内的要因によるセキュリティ事故をいくつかご紹介します。

1) 銀行システムのソースコードのGitHubでの無断公開

2021年1月末、大手都銀のシステムに関連するソースコードが、外部 のWebサイトに無断で公開されていることを公表しました。ソースコ ードの公開のみで顧客情報の流出はありませんでした。

委託先の開発者が開発したソースコードをGitHub(ソースコード共有サービス)に公開し、ソースコードから年収診断するサービスを利用しようとしたことが原因でした。

開発者自身が、給料への不満を持ち、成果物の価値を評価しようと考え、結果犯行に至りました(モラル低下、組織への不満)。

2) 競合へ転職した元社員による営業秘密情報の持ち出し

2021年1月末、通信会社の元社員が、退職前に営業秘密相当の電子ファイル約170ファイルをメールにより不正に持ち出し、不正競争防止法違反により逮捕されました。

元社員は、すでに別の通信会社へ転職しており、転職条件として営業秘密の不正持出しの要請があったことを疑われており、まだ明らかにされていません(内部犯行)。

元社員の貸与PC返却後、通信会社はメール送信の痕跡を確認し営業秘密の流出が発覚していません。

3) クラウドサービスの設定ミスによる外部からの情報アクセス

2020年12月末、クラウドサービスの設定不備により、複数企業の組織の一部情報が第三者より閲覧できる事象が発生していると発表されました。

調査の結果、クラウドサービス利用企業のうち、数社はクラウドサービス上の非公開情報への不正アクセスがあったことを公表しました。金融関連でも幅広く利用されているクラウドサービスのため、金融庁も2020年12月17日付で注意喚起を出しました。

設定不備が発生した企業が多数存在することから、単に設定不備の問題だけでなく、クラウドサービス側の説明責任を問う声もあがっています(人為的な設定ミス)。

4) 誤送信による感染症陽性者の個人情報漏えい

2021年1月末、公的機関から新型コロナウイルス感染症陽性者の個人情報が外部流出したことを発表しました。

個人情報漏えいの対象者は約9,500人で、陽性者の氏名、年齢、性別、居住自治体名、症状が含まれています。インターネット上で1ヶ月間、関係者以外の1名が感染症陽性者の情報を閲覧できる状態でした。

感染症陽性者の情報を医療関係者に共有するために、オンラインストレージにファイルを保存し、医療関係者にアクセス権を付与するメールを送信する形式を取りました。しかしながら、担当者のメール送信時に、医療関係者以外の1名に誤ってメールを送信し、医療関係者以外が感染症陽性者の情報を閲覧できる状態でした(人為的な設定ミス、操作ミス)。

このように内的要因によるセキュリティ事故が2020年後半から頻発しており、「情報セキュリティ10大脅威 2021」にも相変わらず現れています。社会環境の大きな変化も影響し、年収や所属組織に不安や不満を持つことにより、故意または過失による内部犯行が微増傾向にあると推測されます。ここ数年サイバー攻撃に対する対策が注力されてきましたが、今一度、内部犯行に目をむける必要があります。

2. 今すぐにできる『抑止』によるセキュリティ意識の醸成

新型コロナウイルスの影響で新しい生活様式(ニューノーマル)へと急速にシフトする中、テレワークは働き方のスタンダードとなりつつあります。テレワーク環境でのセキュリティの脅威が増大し、情報漏えいを懸念する声が多数あがっています。セキュリティの脅威そのものを発生させない対策(抑止)として、「人」に対するセキュリティ対策が、コストをかけずに手軽に始めることができ、さらに最も基本的かつ重要です。

1) セキュリティルールの見直し、従業員への周知徹底

セキュリティルールを明文化し、従業員へ周知徹底できていないと、罰則として適用できないケースがあります。テレワークの導入により、ワークスタイルが大きく変わっている昨今、セキュリティルールを見直すとともに、改めて従業員に意識付けすることは大きな意義があります。

セキュリティルールの見直しにあたっては、実施可能なセキュリティルールだけを設けて、「・・・することが望ましい」などの曖昧な表現は避けるべきです。「ルールは全て守るべきである」という意識付けにより、ルール遵守を定着させることが重要です。

システム運用などのプロセスに関わるルールに関しても、作業者と確認者の複数名によるTwo Men Operationや手順書通りに実施するなど、基本行動を遵守し、設定ミスを防止することが重要です。さらに、チェック方法を見える化し、外部者によるリスクアセスメントを実施するなど多層的なチェック機能の構築が重要です。

2) 新しい生活様式に沿った注意喚起

セキュリティルールの従業員への周知徹底だけでなく、『テレワークにおけるセキュリティ10箇条』のようなテレワーク環境にトピックを絞った社内通達を出すことにより、従業員へのセキュリティ意識の喚起を促す方策も効果的です。さらに、一過性に留まらず、定期的にセキュリティ教育を実施し、情報漏えいの怖さとともに、自身に降りかかる罰則を意識させ、従業員に気づきを与えることが重要です。

3) セキュリティ教育による意識の醸成

新しい生活様式への移行が急激に進んでいるこの数年間は、1年に一度のセキュリティ教育では、働き方やシステム環境の変化に追随できないため、より頻繁にセキュリティ教育を反復練習すべきだと考えます。決められたトレーニングを実施するだけでなく、トピック性のある対応を行うことにより、セキュリティへの関心および理解度が高まります。新しい生活様式で発生する新たな脅威を踏まえ、模擬のフィッシング詐欺メールを不定期に配信し、添付ファイルを無闇に開かないように意識付けを行うといった例が考えられます。セキュリティ教育にあたっては、標的型メールの添付ファイルの開封率などのKPIを設定し、部署事に競わせると組織全体の底上げになると、経験上感じています。

3. 『予防』『検知』による情報流出の防止

不正なデータの持ち出しやサイバー攻撃など、発生する脅威を防止するため、「データ」を守る対策(予防)が必要ですし、発生した脅威を検知するために監視、分析できる仕組み(検知)が必要となります。

1) 情報の持ち出し制御

USBメモリなどの外部デバイスの接続制限や、スマートフォンなどの撮影機能付きデバイスの持ち込み制限をして、社内からの情報持ち出しを制御する対策は一般化しており、導入されていない企業はほぼ皆無の状態だと考えられます。

一方、メールでの情報漏えい事故は無くなることはなく、現在でも頻繁に発生しています。外部への情報伝達を簡単に実現できる手段としてメールは浸透していることで、故意の情報持出し、誤送信(過失)による情報漏えいなど制御が難しいツールであると捉えることができます。

2020年11月に内閣府が、セキュリティ強化の面で無意味であるとしてPPAP方式(パスワード付きzipファイル)を廃止する方針を明らかにしました。今後は、ファイルを添付してメール送信するのではなく、セキュアなオンラインストレージを利用した情報交換の方式が標準となってきます。

2) 情報の保護

企業は、社内で取り扱う情報を厳秘、社内秘など情報の重要度をレベル分けし、重要度に応じて適切に保護・管理する必要があります。万一、情報漏えいが発生した場合、情報が適切に管理されていなければ、情報漏えいを行った不正者を罰することができません(不正競争防止法)。したがって、企業としては機密情報の定義、該当ファイルへのラベリングなどをすることが重要です。

例えば、マイクロソフト社のMicrosoft365では、OAソフトで作成した文書を機密レベルに応じてラベリングし、メール送信を禁止するなどの制御を行うAzure Information Protection (AIP)機能による情報保護を実現できます。

3) 情報の監視、監査

許可されていない不正な情報の持ち出しを防止するために、アクセスログを取得、監視し、不正行為を発見します。また、システムに関わる作業の不正を検知する観点で、監査ログを収集しておく必要もあります。監査ログとは、システム構築者、運用者、および使用者がシステムのプログラムに対して実行した操作、およびその操作に伴うプログラムの動作の履歴が出力されるファイルです。アクセスログ、監査ログから、「いつ」、「だれが」、「何をしたか」を知ることができます。

従来は、大量のログを収集、分析しなければならないため、従来はセキュリティ事故が発生した事後にしか検知することができませんでした。しかし、ビッグデータ分析、AIなどの技術を利用することにより、SIEM(Security Information and Event Management)、UEBA(User and Entity Behavior Analytics)などのリアルタイムに異常行動を検知するソリューションが出現し、先進企業での導入が進み始めています。

まとめ

セキュリティ対策の防御側と攻撃側のいたちごっこだとよく言われます。2020年春からの世界情勢が大きく変わり、新しい生活様式(ニューノーマル)へ全世界が大きく変わりつつあります。その中で、ゼロトラストなど新しいコンセプトが提示される一方で、攻撃手法も高度化しつつあります。

しかしながら、本コラムで取り上げたように、内部犯行が増加していることにも目を向ける必要があります。内部犯行の一番の対策は、企業と従業員の信頼関係の構築ではないでしょうか?内部犯行を防ぎ企業を守るというだけでなく、従業員が犯罪を犯すことのないように従業員を守るという観点でセキュリティ対策を振り返ってほしいと切に願います。

※弊社では、セキュリティ全般に関わる導入、推進に向けた各種コンサルティングサービスを提供しております。随時ご相談ください。

執筆者

池田 昌哉

株式会社Dirbato(ディルバート)

コンサルティンググループ シニアコンサルタント

インフラエンジニアとして、長年、サーバやDBなどの運用保守を担当。ID管理、監査対応、PCIDSS対応など、運用領域でのセキュリティ業務に従事。ITILのエキスパート資格を所有。趣味はインディアカ。

この記事が気に入ったらサポートをしてみませんか?