守備範囲が違う!ファイヤーウォールとWAF、IDS/IPSの違い 「SG試験要点03」

今日私は、SG試験の対策の授業で、先生が口頭でファイヤーウォールとWAFは同じファイヤーウォールの仲間だが、セキュリティの守備範囲が違うと話していまし。そこで私は、ファイヤーウォールとWAFの違いについて詳しく知っておこうと考えました。調べてみると、IDS/IPSも関係していることもわかってきました。今回はそんなファイヤーウォールとWAF、そしてIDS/IPSのそれぞれの違いについて、ここに記事にしてまとめていきたいと思います。

まず、ファイヤーウォールとWAF、そしてIDS/IPSのそれぞれの特徴について箇条書きでまとめてみました。

参照:「ITワールド」株式会社インフォティックサーブ P338,339

ファイヤーウォール(Firewall):

ネットワークレベルでのセキュリティを提供する。

ネットワーク上の通信を監視および制御する。

許可された通信を通過させ、不正な通信を遮断する。

ネットワークの境界やセグメント(区画)の間で通信を制限し、不正アクセスや攻撃からネットワークを保護する。

WAF(Web Application Firewall):

アプリケーションレベルでのセキュリティを提供する。

ウェブアプリケーションへのリクエストや通信を監視およびフィルタリングする。

一般的なウェブアプリケーション攻撃(SQLインジェクション、XSSなど)を検知し、防御策を実行する。

アプリケーションの脆弱性を悪用する攻撃から保護し、セキュリティ上の問題を軽減する。

IDS/IPS:

IDS(Intrusion Detection System)の特徴:

侵入検知システムであり、ネットワーク上の異常な活動や攻撃を検知する。

ネットワークトラフィックを監視し、事前に設定されたルールやパターンと照らし合わせて潜在的な攻撃を検出する。

検知した攻撃に対してはアラートやログとして通知を行うが、攻撃を直接阻止する機能は持たない。

IPS(Intrusion Prevention System)の特徴:

侵入防御システムであり、ネットワーク上の攻撃を検出して防御措置を取る。

IDSの機能に加え、攻撃を直接阻止する能力を持つ。攻撃を検知すると、即座に適切な対策を実行して攻撃を防止する。

パケットフィルタリングやアクセス制御リスト(ACL)などの手法を使用して、不正な通信を遮断する。

既知の攻撃パターンをあらかじめ事前に登録しておき、それと一致する通信を検出して攻撃を検知するだけでなく、プログラムの「動き」を元にウイルスと判断する振る舞いベース検知やヒューリスティック分析などの高度な手法も使用される。

簡単に言うとIPSはIDSの強化版!

ここまで3点の役割の特徴を一通り上げてきたが、では、それらの相違点は何なのだろうか?

ファイヤーウォールとWAF、そしてIDS/IPSの相違点

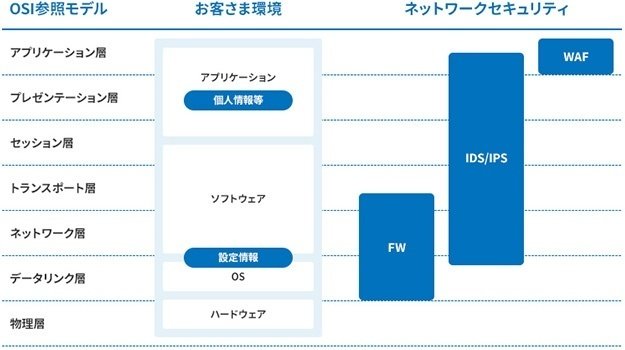

OSI基本参照モデルは、ネットワーク通信の機能を階層化して表現するため、各セキュリティ技術が異なるレイヤーに関連付けられます。

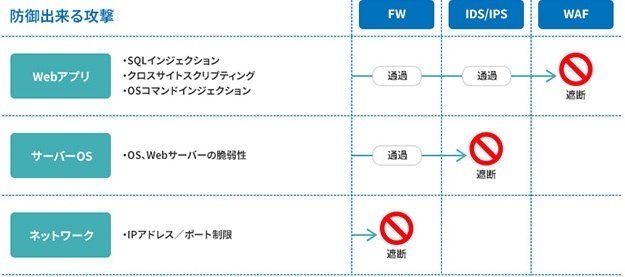

ファイヤーウォールはデータリンク層~トランスポート層の下位層、つまり、ネットワークレベルで通信を監視し正規の通信以外の不正な通信をブロックします。

一方、WAFはアプリケーション層(上位層)、つまり、アプリケーションレベルで通信を監視し、SQLインジェクションやXSSなど外側から見たら通信上は正規の通信だが、内部に罠が仕掛けてあるウェブアプリケーション攻撃を検知して防御します。(普通のファイヤーウォールは通信の中身までを見て判断できない)

*アプリケーションゲートウェイ型ファイヤーウォール:

アプリケーション層の情報を用いて、通信の可否を判断するタイプのファイヤーウォール。しかし、アプリケーションのデータの中身にまで踏み込むため、検査項目が増えたりなどして、機器への負担も重くなります。

⇒そのためWAFを利用。

そして、IDS/IPSはネットワーク層~アプリケーション層付近まで(中間層)をカバーし、ファイヤーウォールと同じように、ネットワーク上の通信を監視して通信の可否を判断しますが、OS/Webサーバーの脆弱性を突いた攻撃を防ぐことに特化しています。

つまり、これらのセキュリティ機能3つは守備範囲が違い、

下位層:ファイヤーウォール

中間層:IDS/IPS

上位層:WAF

⇒これらの技術は異なる階層でのセキュリティを提供し、組み合わせて使用することでより包括的なセキュリティ対策が実現できます。

この記事が気に入ったらサポートをしてみませんか?