ゼロトラスト(2)Software Defined Perimeter

こんにちは。

株式会社フーバーブレイン SE の香取です。

今回は「Cato Cloud がどの様にゼロトラストを実現しているか」を書きます。動的なポリシーをセッション毎に適用し、リソースへのアクセスを制御することがゼロトラストの要です。

SDP

映画などで「受付で伝えた訪問先とは異なる部屋に侵入し、盗聴器を仕掛ける」こんなシーンを見ることがあります。入口を突破後、寄り道してあれこれできる脆弱性です。対策は色々考えられますが、仮にこんなことが実現できると強力です。

受付後、訪問先までの直通路が開かれるだけ

(寄り道不可!)

用事が済んだ後は直通路を撤去して、来客時に再び設置…完璧です!ゼロトラスト的!!

問題は大がかりな装置・運用(来客の度に工事)が必要なことです。強力ではあっても、多分誰もやらないでしょう。

これがネットワークの話なら、工事の手間も無くソフトウェア制御で実現できます。SDP(Software Defined Perimeter)です。

不正アクセスを試みる人が居るとして、まず VPN の入口(SDPゲートウェイ)への到達が難しいと思います。仮に入口を突破できても、そこに在るのは「リソースへの直通路」だけ。寄り道やリソースを踏み台とした攻撃は非常に困難です。

素晴らしきソフトウェアによる境界(Perimeter)・・・あれ?

よく言われる「境界型防御からゼロトラストへ!」は気を付けないといけませんね…。

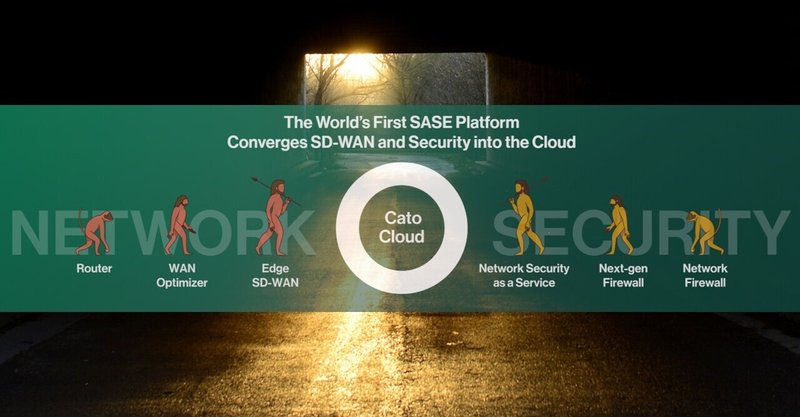

IPアドレスベースの境界型防御から SDP でゼロトラストへ!

これなら良い感じです(でも、少し長くなりました)。

SDP とゼロトラスト

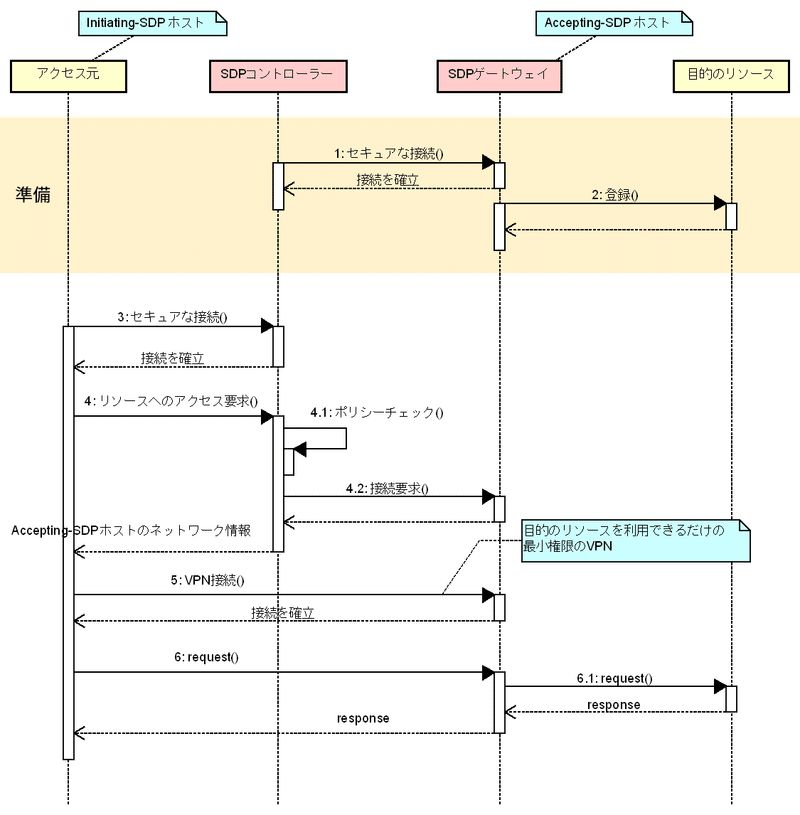

SDP コントローラーにより、セッション毎の動的なポリシー(※)が適用されます。また、アクセス先となる目的のリソースに関しても SDP ゲートウェイへの登録時、ゲートウェイとコントローラーとの接続時にポリシーが適用されています。

※ ID, パスワード, デバイス情報, アクセス元・先…他、多数の情報をパラメータとするポリシー

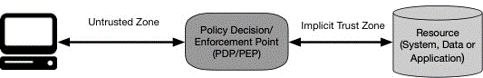

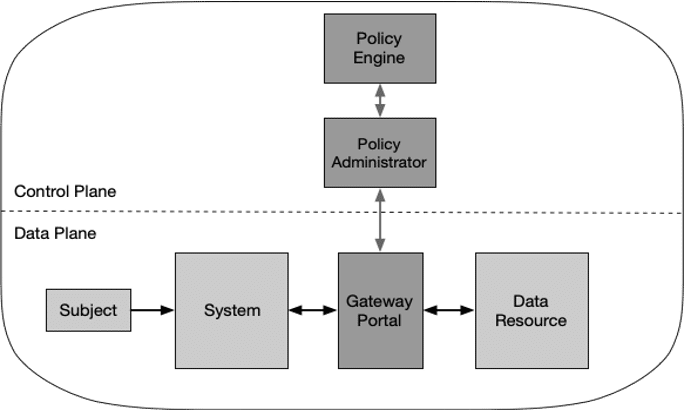

よって、ゼロトラストのポリシー定義/適用ポイント(PDP / PEP)に相当するのが SDP であると言えます。

【出典】NIST SP 800-207 Figure 1: Zero Trust Access

ゼロトラストの原則 6 の通りです。

【原則 6】すべてのリソース認証と承認は動的であり、アクセスが許可される前に厳密に適用されます。

Cato Cloud のゼロトラスト実装

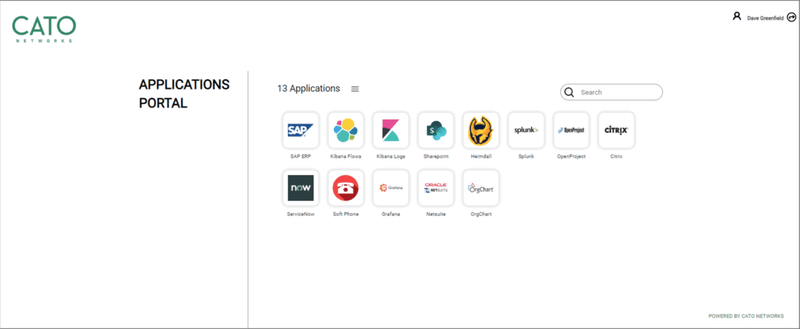

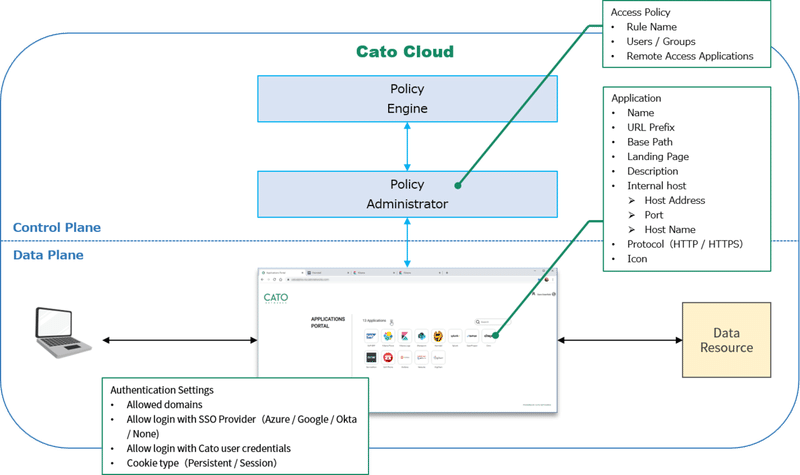

NIST SP 800-207 にはゼロトラストアーキテクチャを実現するためのモデルが複数記述されています。Cato Cloud は「3.2.3 Resource Portal-Based Deployment」を採用し、Applications Portal(SDP Portal) として実装しています。

Applications Portal は NIST SP 800-207 の Resource Portal Model の実装です。Cato Cloud に Gateway Portal、Control Plane 全般の機能が搭載されています。

【出典】NIST SP 800-207 Figure 5: Resource Portal Model

リソースへのアクセス時に開かれる直通路(最小権限の VPN)には SD-WAN のインフラが使われます。Cato Client(モバイル用 SD-WAN 接続アプリ)を利用する場合とは異なり、あくまでもリソースへの直通路です。

次回はこのポータルを実際に設定し、Cato Cloud における SDP の動作を良く見てみたいと思います。今後ともよろしくお願いいたします。

この記事が気に入ったらサポートをしてみませんか?