ゼロトラスト(1)

こんにちは。

株式会社フーバーブレイン SE の香取です。

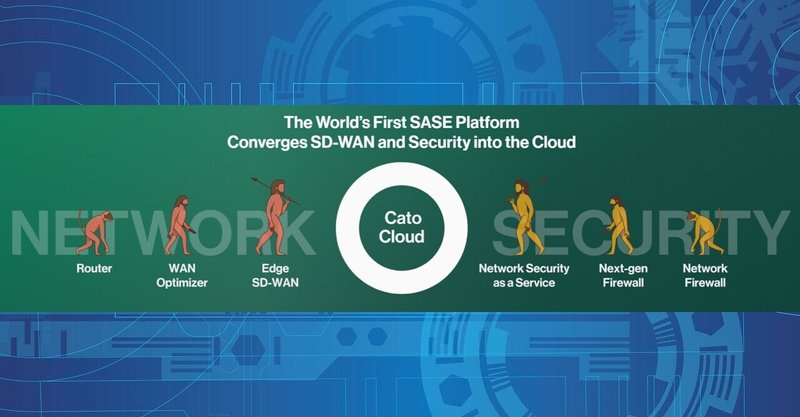

「境界型防御からゼロトラストへ!」など、ゼロトラスト(ZTA)という言葉が身近になってきました。SASE の構成要素としても重要なゼロトラストについて、概要から Cato Cloud の対応・設定など数回に分けて記事にいたします。

ゼロトラストは何?

原則を見てみます。

詳しくは NIST SP 800-207 Zero Trust Architecture を参照してください。

1. すべてのデータソースとコンピューティングサービスが「リソース」と見なされます。

2. ネットワークの場所に関係なく、すべての通信が保護されます。

3. 個々のエンタープライズリソースへのアクセスは、セッション毎に許可されます。

4. リソースへのアクセスは、クライアントID、アプリケーション、および監視を含む動的ポリシーによって決定され、他の動作属性が含まれる場合があります。

5. 企業は所有および関連付けられているすべてのデバイスが可能な限り最も安全な状態にあることを確認し、資産を監視して、可能な限り最も安全な状態にあることを確認します。

6. すべてのリソース認証と承認は動的であり、アクセスが許可される前に厳密に適用されます。

7. 企業は、ネットワークインフラストラクチャと通信の現在の状態について可能な限り多くの情報を収集し、それを使用してセキュリティ体制を改善します。

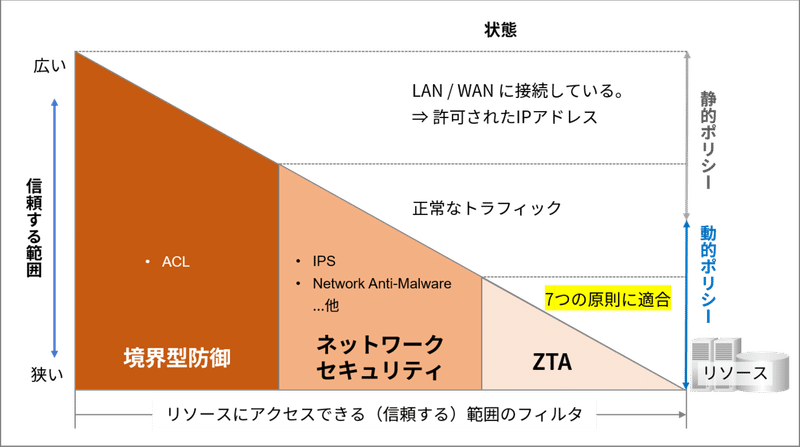

従来は安全とされていたネットワーク(LAN / WAN)からのアクセスであっても、全く信頼しないコンセプトです。

組織の内部ネットワークに接続さえしてしまえば、あとは何でも…というのを防ぐには「侵入しただけでは何もできない」とする対策が必要です。

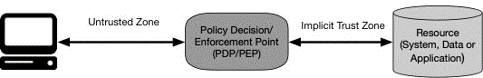

【出典】NIST SP 800-207 Figure 1: Zero Trust Access

この対策として、アクセス元とリソースの間にポリシー定義/適用ポイント(PDP / PEP)を設け、セッション毎にアクセスを制御します。

アクセス元が LAN / WAN にあっても PEP を避けてリソースに直接アクセスすることは出来ません。この形なら、仮に内部ネットワークへの不正侵入があってもリソースは守られます。

ゼロトラストと SASE

うちはゼロトラストだから、内部ネットワークに来る者拒まず。

実際のネットワークで、こういうことは稀でしょう。

ゼロトラストが境界型防御やネットワークセキュリティ(不正アクセスを検知して防御)に今すぐ換わるというものではなく、併用される形が一般的であると思われます。

そこで、SASE です。NaaS(Network as a Service)と NSaaS(Network Security as a Service)を統合したものであり、境界型防御やネットワークセキュリティの機能が多く実装されています。

肝心のゼロトラストについて SASE を提唱している Gartner は Cost Effectively Scaling Secure Access While Preparing for a Remote Workforce の中で ZTNA(Zerot Trust Network Access)を「ここから開始(Start here)」と述べています。

よって、「SASE というカテゴリのサービスには、ゼロトラストを実現するための機能が必ず含まれている」と言えます。

SASE である Cato Cloud には SDP(Software Defined Perimeter)、セッション毎の動的なポリシー適用などゼロトラストのための機能があります。

具体的な機能や設定方法などを次回以降の記事で述べて行きます。

今後ともよろしくお願いいたします。

この記事が気に入ったらサポートをしてみませんか?