セキュリティ機器とかサービスを導入するときの面白さをまとめてみる

雰囲気でセキュリティをやってる者です。

以前、わたしが所属していた SOC では、いろいろなセキュリティ機器やサービスを導入していました。新規製品の導入やリプレイスの際はわたしが担当になることが多く、いままで Proxy, コンテナセキュリティ, EDR, SOAR など多くの製品の導入や運用に関わってきました。

関係各所との調整がクッソクソ面倒な仕事ではあったのですが、不思議とこの仕事が嫌いではなく、むしろ好きなほうです。「新規導入たのしかったな~ またやりて~」と思っていたことを脳のギアを1㍉も動かさないで呟いてみたところ、思いの外いいねがたくさん付きました(当社比)。

セキュリティの花形が技術寄りになってしまうのは分かるんだけど、セキュリティ機器やサービスを導入するときの面白さとかを伝えていきたい

— Shumei Ito (@beer_nomu_nomu) September 3, 2023

自分でも何が楽しかったのか、どういうところに気をつけていたのかを改めて考えたことがなかったので、整理の意味も含めて書いておこうと思った次第でございます。

セキュリティを高めている面白さ

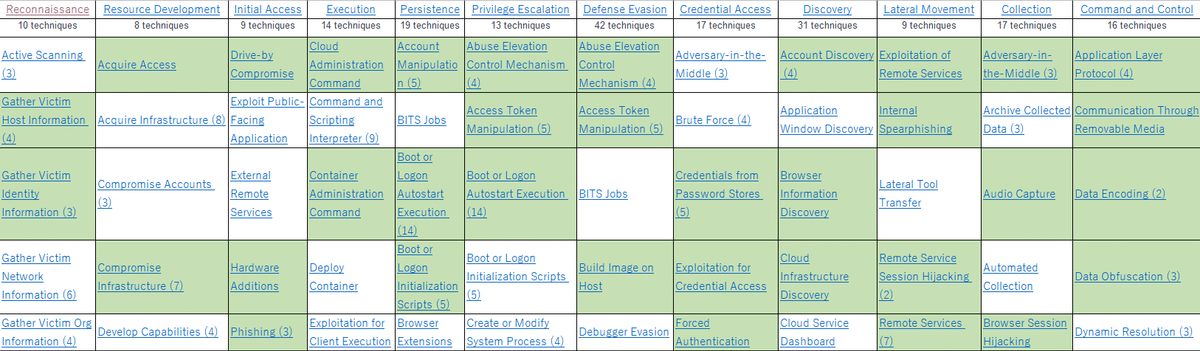

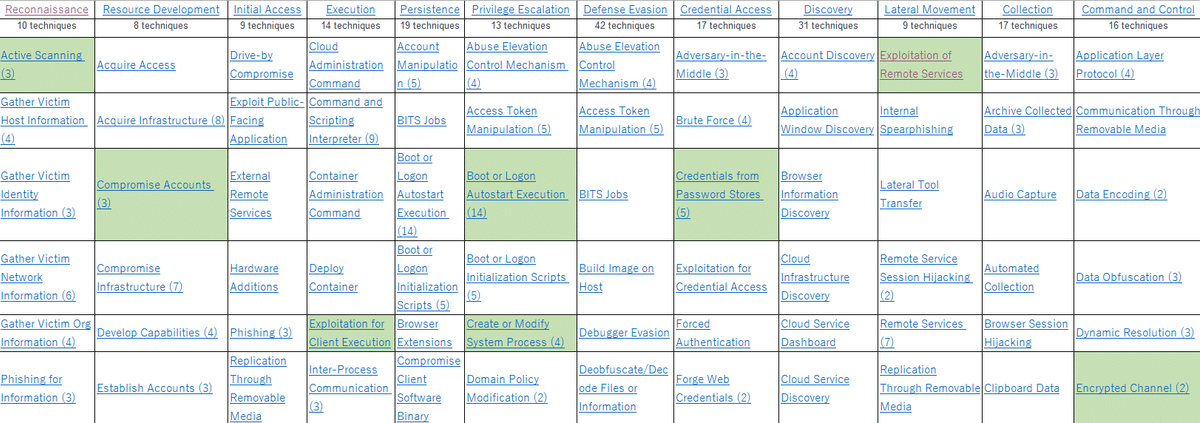

製品を新規導入する・リプレイスするということは、守りが弱いところがある・今の製品に足りないところがあるということです。製品を導入することでセキュリティが高まり、インシデントの発生確率も下がるということは、(正しく運用できていればですが)SOC メンとしてはこれほど嬉しいことはありません。MITRE ATT&CK を使って新たに対策できたところを塗りつぶしていると ニヨニヨ してしまいます。

もちろん導入したら終わりではなく、製品をみんなで使えるようにするための共有やアナリストの教育も大事です。みんなが製品についての知識を持ち、組織的に使いこなせるようになると、SOC のレベルが上がった感じがしてニヨニヨ(略

ログを眺める面白さ

新たな製品を導入する際、ログ仕様をめちゃくちゃ読み込むことになります。どんなカラムがあるのか、カラムにはどういう情報が格納されるか、値の意味などをすべて理解します。そして PoC を行うと、製品がログをどのように扱っているか(同じ内容のログは自動的に集約される、超絶長いペイロードがある等)ログ仕様では分からなかったことや、流量が分かるようになります。実際に流れるログを見てライブ感を楽しみます。

ほか製品と連携する面白さ

例えば新しい製品に IP のカラムがあるなら、その IP を他の導入済み製品ではどう見えるのかを確認します(ProxyとIDSで同じIPを見てみる等)。すると、今までは分からなかった攻撃の輪郭や解像度が格段に上がります。これをもとに新しい検知ルールを作ったり、プロアクティブな調査など、他の製品と掛け合わせながらアイデアを考えていきます。アイデアを実装するサイクルが回せるようになると、色んなセキュリティ製品を使いこなしてるような気分になれます(気分です)。

注意点としては、製品ごとにカラムの名前が異なるので、ログを連携する際はカラム名の違いを考慮する必要があるということです。「送信元 IP アドレス」でも、「src_ip」「sip」「source_ip」などバラバラです。CEF を使うことでカラム名の違いを吸収できますが、CEF を導入する工数がかかりすぎることから、個人的に CEF は人類にはまだ早すぎるような気がします。

「こないだ導入したアノ製品、どう?」と言われる前に

これは楽しいことではなく、気をつけていたことです。

セキュリティ製品というのは費用対効果が見えにくいものです。しかし、会社にお金を出してもらう以上、導入したメリットを示さなくてはいけません(デメリットがあればそれも)。わたしがよく使っていた考え方としては、「その製品が無く、人が対処する場合はどれくらいの時間がかかるか」という指標でした。

例えば Threat Intelligence を導入していない場合、自分で VirusTotal や AnyRun を漁り、得られた情報を統合して自分で Reputation を算出しなくてはいけません(しかもその Reputation に客観性は無いので、結果は怪しいものです)。1回の調査で10分かかっているなら、その作業を1日に何回行うかで工数の算出ができます。Tier1アナリストなら1日に何回も行うことでしょうし、その時間はバカになりません(複数人いれば ×n ですね)。

また、サーバの前段に NIDS/NIPS がなくエンドポイントしかない場合、攻撃ペイロードが分かりません(分かる EP もあるかもですが)。EP の情報だけで攻撃内容を特定するのが仮に1時間だとしても、インシデント発生時の1時間はとても貴重です。発生頻度は低いかもしれませんが、早期収束に寄与する、早期警戒が可能になるということは説明できると思います。

製品の新規導入をしたくなっちゃったら

もう書くことがなくなったのでヨタ話です。

ここでもまた MITRE ATT&CK を使いましょう。導入済みの製品でどこが守れているかをマッピングするとアラ不思議。スッカスカのマトリックスができ上がります(たぶん)。こんなものをそのまま上司に見せたら「今すぐ何とか対策して」などと言われてしまうので、先んじてスッカスカの部分をどのような製品で埋められそうかのアタリを付けます。そこからベンダの話を聞いていくことで、無理のないスタートが切れて上司もニッコリしてくれることでしょう。

マジメな話、世の中の攻撃動向と防御態勢の比較しておくことは大事です。

最後に

総じて、自分が扱うものに対して詳しくなりたい、というのがモチベーションのような気がします。詳しくなることで仕事がしやすくなることがあったのも事実なので、そういったサイクルを回せていたところに楽しみを感じていたのだと思います。

セキュリティ製品を導入する担当になってしまい、やだなーと思っている方の助けになれば幸いです。

続きを書いてみました。よろしければこちらもどうぞ。

【続き】セキュリティ機器とかサービスを導入するときに考えるポイントをまとめてみる

この記事が気に入ったらサポートをしてみませんか?