ハニーポットの解析で使っている自作の表やグラフを誰にも頼まれてないのに公開してみる

私が使っているT-potというハニーポットでは、さまざまなダッシュボードがプリセットされています。攻撃件数、攻撃元の地図、攻撃タイプなど、これだけでも見ていて楽しいです。楽しいのです!(強め)

このままでも解析はできるのですが、やはり自分が調べたいものに特化したダッシュボードの方が良いのは間違いありません。というわけで、私がよく使っている集計表 / グラフをご紹介します。

宛先ポートの種類が多い攻撃元IP

ひとつのIPがどれだけの攻撃をしてきているか、またそのIPがどれだけ多くのポートに攻撃をしているかが分かる表です。

168.63.129.16 は 3516種類のポートに対して3816回攻撃してきていることが分かります。これは水平スキャンという攻撃で、複数のポートにアクセスして脆弱性がある可能性があるポートを探っている動きです。

対して、93.71.251.21 は、3種類のポートに対して2981回攻撃してきています。これは深層スキャンという攻撃で、水平スキャンによって脆弱性がありそうなポートの特定が完了しており、そのポートから侵入を試みる動きを示唆しています。もしかしたら、人間が攻撃しているのかもしれません。

調査としては、深層スキャンを行っているIPが具体的にどのような攻撃をしているのか、攻撃コードはどのようなものか、などの調査に繋がります。上記の表は攻撃件数で降順にしていますが、攻撃件数を昇順で並べ替えて、BOTではない人間が行ってるっぽい通信の動向を調べることもあります。

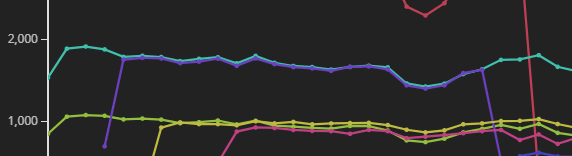

IP別攻撃件数グラフ

IP別の攻撃件数を時系列で並べると、表だけでは見えないものが見えてきます。例えば、特定IPからの攻撃が急激に増えていればDoS攻撃を受けていることが分かりますし、下図のようにIPが異なっても同じ波形を描く攻撃であれば、同一人物によるBOTであることが分かります。つまり「BOTらしくないIP」を除外することで、本当に調べたいIPを絞り込むことができます。

攻撃元IPが多い宛先ポート

世の中で流行っている攻撃がある場合、その攻撃がわたしのハニーポットにどれだけ来ているかの参考になります。とはいえ、22、445が定常的に多いので見ていてもあまり面白くありません。

IP / JA3

JA3とは、SSL ハンドシェイク中に送信された TLS クライアントの hello パケットで設定された複数のフィールドを解析し、フィンガープリントを得るというものです。IPや証明書が変わってもJA3によって攻撃元を識別することができます。

下記の例では、f436b9416f37d134cadd04886327d3e8 の攻撃元は、複数の異なるIP(168.235.75.38, 210.197.74.203, etc)で攻撃をしてきていますが、フィンガープリントによって同一の攻撃者であることが分かります。

攻撃ペイロード / ペイロード別グラフ

HTTPパラメータ別の攻撃状況を可視化したものです。ペイロード別の件数、ペイロード別に時系列で並べています。この時は、

/ws/v1/cluster/apps/new-application

のペイロードが断続的に送り込まれていました。これは、Hadoop YARN ResourceManagerの任意のコード実行の脆弱性に対する攻撃のようです。

Malware ファミリー別件数 / グラフ

Malwareファミリーを自動的に識別してくれるため、ファミリー別の件数 / グラフを可視化したものです。最近は、Emotetが大流行しているためか、Eternal Blueの件数が非常に多い傾向があります。

まだ発展途上ではありますが、これらの表 / グラフを入り口にして調査対象を得るきっかけにしています。皆さんの参考になれば幸いです。

この記事が気に入ったらサポートをしてみませんか?