T-Potについてのおさらい

さて、無事にAzureにT-Potがインストールできてバシバシ攻撃を受けていることと思います。楽しいですか?楽しいですね!こんなに攻撃を受けても大丈夫な T-Pot とは一体どんなものなのでしょうか?私もきちんと理解しているわけではなかったので、いい機会なので調べてみました。

T-Potとは

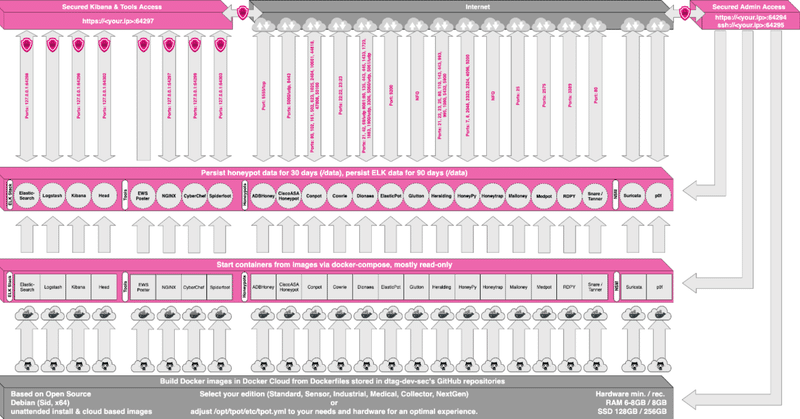

ドイツテレコムによって開発されたハニーポットです。後述する様々なハニーポットを Docker 上で動かし、ログを ElasticSearch に集約、Kibana で可視化するというものです。

非常に高機能にも関わらず無料という素晴らしさですが、収集されたログはドイツテレコムにも送られます。ドイツテレコムのメリットは、収集環境を提供し、多くの人が T-Pot を使ってくれればタダで攻撃情報が収集できるといったところでしょうか。

T-Pot にインストールされているハニーポットの種類

私が現在運用している T-Pot のバージョンは 19.03 です。バージョンによってインクルードされているハニーポットの種類が異なるので、将来この記事を見たときに「あのハニーポットが書いてねーじゃねーか」と言う人がいるかも知れませんが、私と生きる時代が違うということですいません。どれだけインクルードされているかを公式サイトで確認してみましょう。

adbhoney

ciscoasa

conpot

cowrie

dionaea

elasticpot

glastopf

glutton

heralding

honeypy

honeytrap

mailoney

medpot

rdpy

snare

tanner

16種類も・・・。ひとつずつ丁寧に紹介していこうと思ったのですが、出鼻をくじかれたので、適度にやっつけることにします。最初に言っておきますと、私は英語はからっきしなので Google 翻訳に頼りまくっています。一部怪しい日本語の箇所もありますがご了承ください。してください。お願いします。

ADBhoney

ADB とは Android Debug Bridge の略で、このツールを用いると利用可能なデバイス・エミュレータの列挙、シェルコマンドの発行、ファイルの転送などが行えるようになります。Android 端末と PC を USB 接続すると 5555 ポートが開き、そこの通信状況を捉えるというものです。Android のハニーポットの種類はあまり無いので、Android のマルウェアの挙動を見てみたいときに使えそうです。このプロジェクトの目的は、ポート5555が公開されている疑いのない犠牲者に対して、攻撃者がどんなマルウェアを押し込んできても捕まえるように設計された対話性の低いハニーポットを提供することです。

ciscoasa

Cisco ASA に対する、CVE-2018-0101の脆弱性を検出できるハニーポットです。CVE-2018-0101 は攻撃者に悪用されると、リモートコード実行や、サービス不能 (DoS) 状態となる可能性があるというものです。うーん、使わない!

conpot

複雑な産業システムをエミュレートして攻撃者を誘い込むハニーポットです。わざと動作を遅延させることでシステムが実際に動作しているように見せかける事ができるという、なかなかスグレモノです。

cowrie

Cowrieは、ブルートフォース攻撃と攻撃者によって実行されたシェルを記録するように設計された、SSHとTelnetの中~高対話型のハニーポットです。中対話モードではPythonのUNIXシステムをエミュレートし、高対話モードではSSHおよびTelnetプロキシとして機能して、別のシステムに対する攻撃者の振る舞いを観察します。

dionaea

さまざまなプロトコルに対応したマルウェア収集向けの低対話型ハニーポットです。マルウェア解析した~いと思ったあなた。これを入れればあっという間に集まります。対応プロトコルは以下のとおりです。

blackhole

epmap

ftp

http

memcache

mirror

mqtt

mssql

mysql

pptp

sip

smb

tftp

upnp

elasticpot

Elasticsearchを動作させるハニーポットです。現在はT-Potのリポジトリにマージされているようですね。

glastopf

Python Web アプリケーションの脆弱性タイプエミュレーションを使用したハニーポットです。T-Pot に採用されていますが、公式サイトでは「Status: Maintenance」となっています。後継の SNARE/TANNER を見たほうが良さそうですね。

glutton

SSHとTCPプロキシとして稼働し、攻撃者とサーバ間のMITMとして機能し、すべてをプレーンテキストで記録します。ちなみに Glutton は「食いしん坊」という意味らしいです。

heralding

認証情報の収集に特化したハニーポットです。対応プロトコルはこちら。

ftp

telnet

ssh

http

https

pop3

pop3s

imap

imaps

smtp

vnc

postgresql

socks5

honeypy

HoneyPyには多くのプラグインが含まれています。利用するプラグインによって検知する内容を選択できるのが特徴です。HoneyPyの検知状況をTwitterやWebに送信することができます。

honeytrap

TCP/UDPで待ち受ける低応答型のハニーポットです。Windowsシステムと可能な限り類似したものになることを目的として、独自のクライアントを実装しています。

mailoney

smtp 通信ができるハニーポットです。smtpポート(25番)を無防備に開けておき、スパムメール送信の踏み台にされる状況を観測します。

medpot

HL7 / FHIR のハニーポットです。HL7 とはアメリカの保健医療情報交換のための標準規格の名称および団体です。FHIR とはHL7により開発された医療情報関連の標準規格です。2575 ポートで医療機器向けの攻撃を検知します。

RDPY

RDPYは、Microsoft RDP(リモートデスクトッププロトコル)を模倣するハニーポットです。クライアント・サーバーになりすますことができ、RDP Over SSLおよびNLA認証をサポートします。RDPYは以下のバイナリが組み込まれています。

RDP Man In The Middle proxy which record session

RDP Honeypot

RDP screenshoter

RDP client

VNC client

VNC screenshoter

RSS Player

SNARE/TANNER

前述の Glastopf の後継です。Snareは、既存のウェブページを攻撃対象に変換することができ、TannerはSnareから送られるデータの評価機です。

TannerはSnareがクライアントにどのような応答をするかを決定します。

以上ですね。結構疲れましたよ。

このように様々なハニーポットがありますので、この中から自分が興味があるハニーポットを選んで観測するのが良いと思います。私が興味があるのは、cowrie,dionaea,glutton,heralding,honeytrap,mailoney あたりでしょうか。

これからじっくり見ていこうと思います。

この記事が気に入ったらサポートをしてみませんか?