情報処理安全確保支援士2022年(令和4年)秋午後1問2(1,405 文字)

問題冊子、解答例、採点講評はこれ

本文(設問1)

問題文(設問1)

解説(設問1)

見慣れないrunプロセスが海外IP宛に怪しい通信をしているがそのIPはどれか。プロセスID200がrunらしいのでa3.b3.c3.d3しかないのでは?

答え a3.b3.c3.d3

本文(設問2)

問題文(設問2)

解説(設問2)

(1)はどうして表3からなぜrunプロセスが動いているか調べるにはオンライン予約システムパッケージであるTソフトを調べる必要があるか。親プロセスIDが100で、そのプロセスIDがjavaで動いたTソフトのものだからでしょう

答え runプロセスの親プロセスがTソフトのプロセスであるから

(2)はa4.b4.c4.d4を狙った攻撃文字列を含むHTTPリクエストを送り、WebサーバでライブラリXがIPアドレスa4.b4.c4.d4のサーバにLDAPで"Exploit"というクエリを送る。a4.b4.c4.d4のLDAPサーバがクエリを受けてhttp://a5.b5.c5

.d5/JClassを取得するための情報を返すので…ということでライブラリXと脆弱性Yを受けてログから表を埋めます。

まずいつ予約サーバに通信を行ったかですが宛先は予約サーバなので送信元が予約サーバである表6を見ても無駄です。となると表5の13:04:32(b)しかありません。次に予約サーバがクエリを送る話で、LDAPで送るということから表6よりcは13:05:50です。宛先IPアドレスはa8.b8.c8.d8(d)で、サービス名は先ほど書いた通りLDAP(e), queryの内容は表5のユーザーエージェントからJExp(f)です。

答え b : 13:04:32, c : 13:05:50, d : a8.b8.c8.d8, e : LDAP, f : JExp

本文(設問3)

問題文(設問3)

解説(設問3)

(1)(2)は会員サーバでも同様の攻撃があったが失敗していたことの原因はIDパスワードを知らないのはともかく脆弱性Yが認証前アクセスでもできるから別の理由だよという話で、(1)はなぜ認証前のアクセスでも悪用できるのか。図2を見ると今回の脆弱性はログ出力処理ができればなんでもいいらしいので、ログインの有無は関係なく攻撃文字列が出力されたら悪用できます。

答え ログ出力処理する文字列中に攻撃文字列が含まれれば悪用可能だから

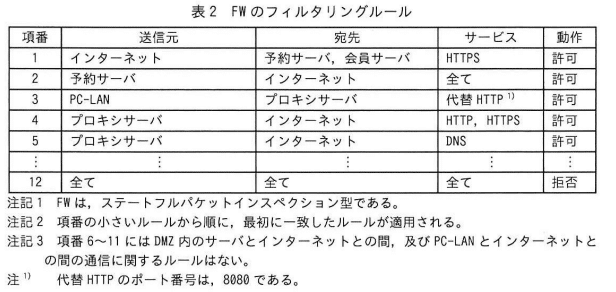

(2)は結局なんで失敗したのか。表2を見ると予約サーバ→インターネットはLDAP含めて許可されていますが、会員サーバ→インターネットはプロキシ経由のHTTP, HTTPS, DNSしか許可されておらず、LDAPが通らないからです。

答え 会員サーバからインターネット宛てのLDAP通信が許可されていないから

本文(設問4)

問題文(設問4)

解説(設問4)

予約サーバ発のHTTPSは予約サーバ→プロキシ→インターネットにする。FWの項番2廃止。URLフィルタリングルール追加ということでルール穴埋め。アクセス元は予約サーバの話なので当然予約サーバ(g)のIPとして、表1を見ると予約サーバからの通信相手はSNS投稿用サーバ(h)らしいのでこれを許可して他は全て(i)拒否でいいでしょう。

答え g : 予約サーバ, h : SNS投稿用のサーバのURL, i : 全て

終わりに

これは簡単 悩むポイント自体がそもそも少ない

この記事が気に入ったらサポートをしてみませんか?