情報処理安全確保支援士2018年(平成30年)秋午後1問3(4,022 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

本文要約(設問1)

① B社は通信販売業者で通販システムの運用保守はB社と協力会社とで行う。

② Eサーバは購入受付処理とバッチ処理として購入集計処理を行うWebサーバ。

③ 待機サーバはEサーバの購入受付処理が停止するなどのエラー時にサービス停止を告知するWebサーバ。コールドスタンバイで、Eサーバが死んだときにEサーバの代わりにL2SWに接続する。

④ ログ管理サーバはB社情報システム中の全FWと全サーバのログをsyslogで受信し保存するサーバ。FW1やFW2のログには通信の通過や遮断の記録がある。各サーバのログにはOS上で実行されるSSHなどのコマンド履歴、APやミドルウェアのイベント記録がある。Webサーバとプロキシサーバのログには送信元と宛先IPアドレス、HTTPリクエストの内容、データ転送量がある。ログ保全機能があるので改ざんされていないことを確認できる。

⑤ 通販システムはEサーバ、待機サーバ、FW2、DBサーバから構成され、購入受付処理はインターネットからHTTPSでアクセスされ、購入集計処理はバッチプログラムで日次と週次と月次でそれぞれ1時間以内で実施処理される。

⑥ ログ管理サーバのログからイベントの発生順序を正しく追跡できるように、ログにかかれる各FWとサーバの時刻は整合させている。

⑦ FW1はステートフルパケットインスペクション型でインターネット⇔通販システムの通信はインターネット→Eサーバと待機サーバのHTTPSと応答が許可されている。インターネット⇔DMZ内サーバの通信は必要なものだけになっている。プロキシサーバが中継するのはPCセグメント→インターネットの通信のみである。

問題文(設問1)

解説(設問1)

時刻を整合させるにはNTPと同期するのが基本です。NTPとはNetwork Time Protocolの略で、時刻情報を同期するためのプロトコルになります。ログをとると言えば時刻が非常に大事(問2(3)参照)なので、この子が登場します。

答え NTPによる時刻同期

本文(設問2)

本文要約(設問2)

① アプリケーションフレームワークのうち、Eサーバで使用するE-AFの脆弱性Tの情報が公開されていた。

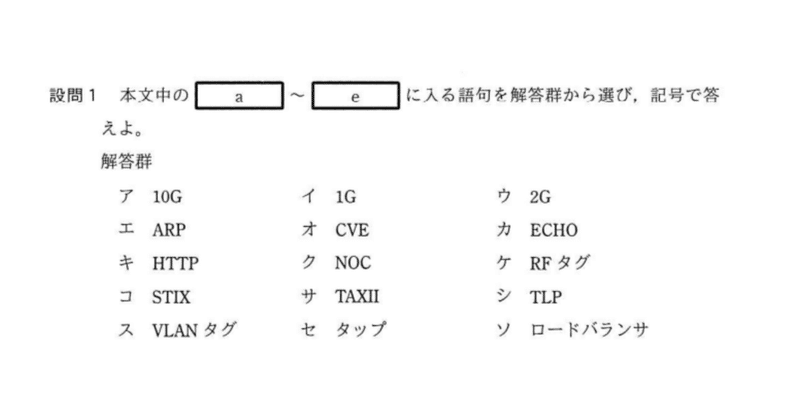

② 脆弱性Tは悪用されるとリモートからHTTPリクエストのContent-Typeヘッダフィールドに攻撃コードが挿入され、任意のOSコマンドを実行されるもので、攻撃コードやリモート操作ツールが流通しており、[a]による深刻度が高い。

③ E-AFの脆弱性プログラム(パッチ)が公開されていたものの、通販システムの動作への影響を鑑み、当面はこのまま稼働して半月後の定期メンテで影響確認と必要な修正を実施することとした。

問題文(設問2)

解説(設問2)

[a]による深刻度ですが、CVSSです。共通脆弱性評価システムと呼ばれるもので、要はその脆弱性がどれくらい深刻なのかを表すものです。

なお、CVEは脆弱性の識別子です。問題では脆弱性Tなんて名前で呼びが、脆弱性の世界(?)ではちゃんと適切な番号が取られています。

答え CVSS

本文(設問3)

本文要約(設問3)

① 2日後にEサーバの日次バッチ処理が異常終了した。確認すると日次バッチプログラムの内容が見覚えのないスクリプトUに書き換えられていた。

② スクリプトUはB社とは無関係のサイトZからプログラムをダウンロードして起動したりコマンド履歴を参照するようなものであった。

③ スクリプトUを外部記憶媒体に証拠保全し、日次バッチぷをリカバリして正常処理を実施。また、他のバッチプログラムは改ざんされていないことを確認した。

④ 諸々の報告を行い、被害拡大を防止するために必要な措置を実施する。

問題文(設問3)

解説(設問3)

被害拡大を防止するための必要な措置として色々できることがあるように思いますが、そのまま公開し続けるのは無理があるので死んだとみなして、Eサーバをネットワークから隔離、待機サーバを公開します。

答え Eサーバをネットワークから切り離して、待機サーバを公開する

本文(設問4)

本文要約(設問4)

① 調査を進めると脆弱性Tを悪用した攻撃の痕跡があることがわかった。スクリプトUはAP1呼ばれる仮想通過採掘用プログラムとそれを動作するのに必要な複数のライブラリをサイトZからHTTPでダウンロードしてAP1を起動すること、コマンド履歴からSSHコマンド接続先IPアドレスを抽出後、SSHコマンドで接続してスクリプトUを実行する2つの機能があった。

② FW1のログからAP1やライブラリのダウンロードはFW1で遮断され、その他B社情報システムの度の機器にもAP1はなかった。

③ Eサーバのコマンド履歴にはSSHコマンド接続先IPアドレスがないのでスクリプトUが他の機器に接続しなかったと思われ、アクセス記録からもそれが裏付けられた。

④ ①~③やらを考慮すると顧客データが大量に漏洩したとは考えにくい

⑤ 重大な被害はなかったが、パッチを適用してサービスを再稼働した。

問題文(設問4)

解説(設問4)

もしコマンド履歴の接続先IPアドレスに外部メールサーバがあったら何を調査したらよいか。当然スクリプトUはSSHで外部メールサーバにアクセスを試みます。なので直接外部メールサーバを見てサイトZに接続するのを見てもよし、EサーバがSSHコマンド接続をしたのかを見てもよし、FW1を見てサイトZと通信しようとしたのかを見てもよしだし、ログ管理サーバがすべてのログを残しているのでこれを見てもよし。IPAも答えを3つ載せてます。当日見たら逆に悩むやつ

答え

本文(設問5)

本文要約(設問5)

① 脆弱性Tについて情報公開あと1日以内にシグネチャが提供されたWAFもあり、パッチ適用よりも早く対応できる。ただWAFは通販システムへの影響が考えられるので、導入時には遮断せずにアラートを通知するだけのモニタリングモードで検証する。モニタリングモードではアラートが通知されたときに検知した通信が[b]であるかを確認し、[b]であればEサーバを停止、[b]でなければWAFシグネチャの見直しを行う。

② WAFにはソフトウェア型、ハードウェア型、クラウド型の3種類があり、いずれもモニタリングモードと攻撃遮断機能がある。さらに暗号通信に関する機能が用意されているものもある。

③ ソフトウェア型WAFはEサーバに導入、ハードウェア型WAFはDMZ内のL2SWとEサーバの間に設置、クラウド型WAFはサービス事業者がインターネット上で運用しているものを使用する。クラウド型WAFを使う場合は図1中の[c]の設定を変えてEサーバへのアクセス経路をクラウド型WAFに変えるなどの設定変更が必要。また、クラウド型WAFのIPアドレスが変わっても[c]の設定に影響が出ないように[d]レコードを定義、[d]レコードにEサーバの別名としてクラウド型WAFサービスの事業者指定のFQDNを記述することになる。

問題文(設問5)

解説(設問5)

(1)はアラートを出した通信がどのようなものであるか。誤検知ではなく攻撃だった場合はサーバを止めるというだけ。不審な通信とかだと弱いか

答え 攻撃

(2)は暗号通信に関する機能とは何か。購入受付処理はHTTPSなのでそのままじゃ読めませんよね。

答え インターネットからのHTTPS通信を復号する機能

(3)は変えるべきサーバの設定と定義すべきレコードについて。Eサーバのアクセス経路がクラウド型WAF経由にするということは、今まではインターネット→Eサーバだったのが、インターネット→クラウド型WAF→Eサーバに変えるという話で、このあたりの処理はそのまま名前解決なので外部DNSサーバの仕事です。そしてWAF側のIPアドレスが変わると、IPアドレスでの管理じゃ死ぬけどどうする?というのでCNAMEというものがあります。これはドメイン名の別名みたいなものです。名前解決では通常、ユーザーがドメイン名(~~~.com)を訪ねるとDNSサーバがIPアドレスの問合せを経てIPアドレス解答するといった流れをとりますが、最初からIPアドレスを指定するサービスではIPアドレスが変わったらアクセスできなくなります。CNAMEレコードを定義しておくとCNAMEレコードが参照されるので大丈夫というからくりです。CNAMEのCはCanonicalで「正規」の意味です。

答え (c) 外部DNSサーバ (d) CNAME

終わりに

IPA曰く簡単だったとのこと。まあ確かにそんな気はする。

主な参考サイト

この記事が気に入ったらサポートをしてみませんか?