情報処理安全確保支援士2017年(平成29年)秋午後1問3(2,886 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

本文要約(設問1)

[前提]

① C社は衣料品製造業者で自社ドメインの製品販売サイト(ECサイト)を立ち上げた。

[社外からの通報]

① Qサイト(サイト名)にECサイトで使用しているサーバ証明書と、その秘密鍵が掲示されていた。

② セキュリティンコンサルタントH(人名)とECサイト管理者B(人名)は鍵が危殆化したと判断した。

③ サーバ証明書にはFQDNと公開鍵が記載されており、サーバ証明書作成と検証には公開鍵暗号方式を利用した[a]技術を利用する。サーバ証明書はSSL/TLSで利用する。データ送受信時には暗号化と複合のために[b]を使うほか、データの送受信者が[b]で使う鍵を共有するために、公開鍵暗号方式を用いて[c]を行う。

④ サーバ証明書には複数の種類があるが、代表的なものはドメイン認証証明書と[d]がある。

⑤ ECサイトのサーバ証明書の秘密鍵を知った人は、ECサイトと利用者のパケットを入手することで内容を見ることができるかもしれないし、偽ECサイトを作ってDNSキャッシュポイズニングと組み合わせて不正を行う可能性もある。

⑥ QサイトにはZソフトと呼ばれる古い暗号ソフトウェアを対象としている旨の記載があった。Zソフトは鍵ペアの生成に用いる疑似乱数生成器に必要な条件を満たしていない。

問題文(設問1)

解説(設問1)

(1)は穴埋め。サーバ証明書と検証は公開鍵暗号方式を利用したディジタル署名技術(コ)を利用します。データの送受信者が鍵を共有するのは文字通り共通鍵暗号(カ)方式。「公開鍵暗号方式を用いて鍵を共有する」を言い換えると鍵交換(オ)になります。

サーバ証明書にはドメイン認証、企業実在認証、EV認証があり、選択肢の中だとEV認証の証明書(イ)が答えになります。

なお、CAは認証をする側です。

答え見ずに自力で当てられました。

答え a : コ, b : カ, c : オ, d : イ

(2)はDNSキャッシュポイズニングがどのような役割か。ポイズニングは(ARPですが)ここで見ました。要は他のサイトなどに遷移させる攻撃なので、偽ECサイトに飛ばされることが想定されます。答えを見て思いましたが、DNSなのでURLって単語を入れたいところ。

答え 正規のECサイトのURLでアクセスしたときに、偽のECサイトに誘導する。

(3)は疑似乱数生成に不適な要素は何か。せっかく乱数にしてるんだからばれないようにしたい=推測されないことが大事かなと。

答え エ

本文(設問2)

本文要約(設問2)

① 漏れた秘密鍵に関わるサーバ証明書の[ア]停止と[イ]申請を行う。

② 今後再び危殆化したときの対応として、①の作業と原因調査、影響範囲の調査、原因除去、当該鍵を使用していたサーバ利用者が、自身の被害の可能性を判断できる情報の提供、その他を予め検討する。また、システム復旧時には危殆化した鍵に関わる証明書署名要求(CSR)再利用停止と[e]の生成及び利用を行う。

問題文(設問2)

解説(設問2)

(1)は穴埋め。

危険なものを使わないように、そして使えないようにしたいということで、サーバ証明書用語として公開停止と廃止申請を行います。

答え ア : 公開, イ : 廃止

(2)はサーバ利用者のために公開する情報について。自分が関わっているかを判断するのは5W1Hじゃないですが、いつどこでの情報があると助かります。「いつ」は危殆化日時、「どこ」はFQDNで記載できます。サーバ証明書にFQDNが書いてあるって[社外からの通報]③にも書いてあります。

答え

鍵が危殆化したWebサイトのFQDN

鍵が危殆化したと思われる日時

(3)も穴埋め。新しいサーバ証明書が欲しいよなと思ったので、これをうまく7字以内に言い換えたかったのですが、鍵ペアでいいようです。

答え 鍵ペア

本文(設問3)

本文要約(設問3)

[調査と問題指摘]

① ECサイトを調べるとサーバが5台、社外アクセスはSSL/TLS(SSL3.0, TLS1.0, TLS1.1, TLS1.2)、鍵ペアはZソフトで生成。② 秘密鍵が漏れた理由はZソフト使用のためにQサイトが推定に成功したから。

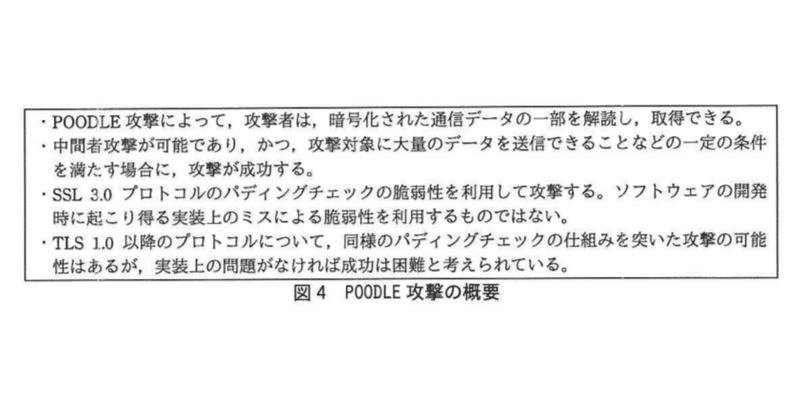

③ POODLE攻撃に脆弱であること、PFS(Perfect Forward Secrecy)に未対応であること、サーバ証明書にドメイン認証証明書を用いていることの3点が改善すべき問題。

④ POODLE攻撃は暗号化されたデータの一部を解読できるもので、中間者攻撃が可能で攻撃者に大量データを送信できるときなどに成功する。SSL3.0では攻撃されるが、TLS1.0以降であれば基本的に大丈夫。

⑤ POODLE攻撃脆弱性を解決するための各サーバに施すべき措置を提案。

⑥ PFS未対応はPFSの性質をもつ鍵交換方式をせずにセッション鍵共有のための秘密情報を、クライアントがサーバ証明書記載のRSA公開鍵で暗号化及び送信していたことが問題であると指摘。

⑦ ECサイトが新しいサイトなのだからドメイン認証証明証明書を選ぶのは妥当ではないと指摘。

問題文(設問3)

解説(設問3)

(1)はPOODLE攻撃に対してサーバで実施する措置について。SSL3.0がだめでTLS1.0以降なら大丈夫ということでこれが答え。

答え SSL3.0を利用しない設定にする。

(2)はPFSの性質を持つ鍵交換方式を選ぶもの。完全に知識問題。

そもそもPerfect Forward SecrecyとはForwadなので前方に対して安全ということが予想されますが、基本的にはそのままで、鍵が漏れても過去の暗号文は解読できないような暗号です。そしてこれはDHE(ウ)とECDHE(オ)が有名らしいです。知らんがな

答え ウ, オ

(3)はセッション鍵共有のための鍵が危殆化したときのリスクについて。危殆化前後の通信を全部取得していること、セッション鍵共有のための鍵の危殆化って要はセッション鍵が漏れるのですから、通信を全部見れます。

答え エ

(4)はドメイン認証を用いてはいけない理由について。下の主な参考サイトに貼りましたがドメイン認証は組織情報を審査対象にしないので、C社のものかどうかがわかりません。

答え ドメイン認証証明書ではサーバの運営者がC社であることを確認できないから

終わりに

IPAが言うには正答率が低かったらしいけれども、難易度的にはまだマシじゃなかろうか。自分の中で午後2と比較されてる可能性もあるけど。

主な参考サイト

SSL/TLSを用いたサーバの設定と運用【情報処理安全確保支援士試験 平成29年度 秋期 午後1 問3 設問2】

SSL/TLSを用いたサーバの設定と運用【情報処理安全確保支援士試験 平成29年度 秋期 午後1 問3 設問3】

ドメイン認証とは

PFS(Perfect Forward Security)とは?

この記事が気に入ったらサポートをしてみませんか?