情報処理安全確保支援士2021年(令和3年)春午後2問1(2,879 文字)

問題冊子、解答例、採点講評はこれ

本文(設問1)

問題文(設問1)

解説(設問1)

(1)はパスワードリスト攻撃って何かを直球で問う問題。パスワードリストはどこかで手に入れたIDとパスワードの組のことで、これを使って他のサービスでもログインができるかを試す奴です。最近pictBLandというSNSでメアドパスワードの流出があり、それを使ってAppleアカウントにログインを試みる話が多発してたホットな奴です。IPAが総当たりやパスワードスプレー(パスワードは固定で複数のIDに対してそのパスワードでチャレンジ)と間違えてるぞと怒ってたので要注意

答え 外部から入手した利用者IDとパスワードの組みのリストを使ってログインを試行する攻撃

(2)はパスワードリスト攻撃被害を防ぐのに必要なパスワードの安全な設定方法は何か。他のサイトで使ったIDとパスワードの組を使わないようにしましょうという話です。(1)がわからないと解けないね

答え 他のサービスで利用したパスワードとは別のものを設定すること。

(3)は攻撃対処の一環としてログインが普段と異なる環境から行われたらその旨の通知を出すようにするが、その異なる環境って何というリスクベース認証の話。手段はいろいろですがIPアドレスが前と異なるというのはよく使われる手段かと思います。特にIPアドレスでは市外局番のようにある程度の住所が絞れるのでここを利用します。また、解答ではcookieを使った方法もありました。

西区民じゃないから探してもいませんよ

答え

IPアドレスから分かる地理的位置について、過去のログインのものとの違いを確認する。

Webブラウザのcookieを利用し、過去にログインした端末かを判定する。

(4)(5)は海外B社に送ったログを見たB社が時刻標準時の[a]が日本標準時で協定世界時より[b]時間進んでいる。の穴埋め。タイムゾーン[a]で日本は東経135度なので9[b]時間です。上の画像もちゃんとGMT-7とか書いてありますね。このスクショを取ったのは8/24の22:46(日本標準時)でした。

答え a : タイムゾーン, b : 9

本文(設問2)

問題文(設問2)

解説(設問2)

社内LANにマルウェアが侵入すると分離された店舗管理サーバにマルウェアが侵入することがあるがそれはどのような場合か。データの受け渡しはUSBメモリって図2の注記2にあるのでこれですね。50字というので少し文字数稼ぎで管理用PCが店舗管理サーバを利用するという話も追加しておしまい。

答え マルウェアに感染したUSBメモリを介して管理用PCに侵入し、さらに店舗管理サーバへ侵入する。

本文(設問3)

問題文(設問3)

解説(設問3)

(1)N社のCSIRTの構成部門として基本方針策定やN社インシデント対応ポリシの承認をするのは誰か。基本方針を取り扱うのは情報セキュリティ委員会という話(P2/本文1左上)だったのでオでいいです。B社が入ってたら悩んでた

答え オ

(2)は穴埋め。普段からの準備があってインシデントを検知(イ

d)、分析(カ e)してから封じ込めて根絶(ウ f)して復旧してから事故活動として復讐やレビューを行います

答え d : イ, e : カ, f : ウ

本文(設問4)

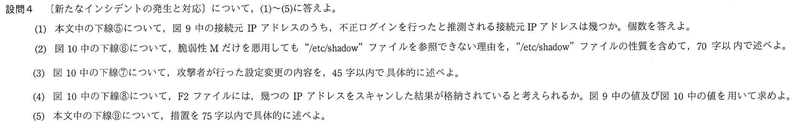

問題文(設問4)

解説(設問4)

(1)は不正ログインを行ったIPアドレスは何個あるか。図8によるとN社でもV者でもないIPアドレスからSSH接続があったとのこと。N社のIPアドレスは図2よりx1.y1.z1.0/28でV社はx2.y2.z2.128/30なのでx2.y2.z2.129とx2.y.2.z2.130はV社から、x1.y1.z1.10はV社からなので、x1.y1.z1.200とx1.y1.z1.100とx1.y1.z1.240とx2.y2.z2.58とa2.b2.c2.d2は不正アクセス疑いありで計5です。

答え 5

(2)は脆弱性L(一般利用者権限でOSコマンドAを使うと指定したプログラムを管理者権限で起動できる)と脆弱性M(HTTPリクエストを細工すると開発支援ツールJを実行している利用者アカウント権限で任意コマンドを実行できる)の2つなら"etc/shadow"ファイルを参照できるのに脆弱性Mのみだとできないのはなぜか。まず、Lがないと管理者権限での起動ができないというのがわかると思います。しかし図3を見ても"etc/shadow"の参照に管理者権限がいるとは書かれていません。そこで調べてみると"etc/shadow"自体が管理者権限が必要なものだったそうです知らんよ

とはいえLMの比較で答えは書けるのでそれでいいかと思います。

答え 脆弱性Mを悪用しても一般利用者権限での操作であるが、"etc/shadow"ファイルの閲覧には管理者権限が必要であるから

(3)は管理者権限でAC-Xを作成し、R1サーバをインターネット経由で操作するために設定を変更したが、具体的に何をどう変えたか。図3ではR1サーバは接続制限はないが、"/etc/hosts.allow"でSSH接続元がN社V社のみとなっていたので、攻撃者のIPアドレスを追加してあげるとよいです。

答え 攻撃の接続元IPアドレスを"/etc/hosts/allow"ファイルに追加する。

(4)はSSH接続でR1にログインし、脆弱性スキャンを行った結果のファイルF2の対象IPアドレスは何個か。F1ファイルは8個のスキャン結果があり、図9のa1.b1.c1.d1宛が320kBというのを前提に、もう一つの通信である960kBを考えると1個あたり40kBなので960÷40=24個です

答え 24

(5)はSSHやHTTPを使った攻撃から開発用システムを保護するための措置とは何か。開発用システム周りの記述として図3のFW2でインターネットからのインバウンド通信が許可されていることがわかります。今回はそこを悪用されたのでこれをN社V社に変えれば対策になります

答え FW2において、インターネットからのインバウンド通信はN社とV社からの通信だけを許可する。

本文(設問5)

問題文(設問5)

解説(設問5)

図4の(イ)(ウ)で脆弱性評価が甘くて悪用の可能性や影響を過小評価したよねという話で何を追加するか。たまにあるざっくりした質問

今回は脆弱性LMの2つを使ったもので、1つのみではうまくいかないという話がありました。このように複数の脆弱性を使う案件の評価が甘かったことは想定されます

また、表3で対応を見送ったという話がありました。もちろん理由があって見送ったのはわかりますが、結果としてこうなったことを思えば評価が甘いとは言われます。

答え

複数の脆弱性が同時に悪用される可能性の観点

対応を見送った脆弱性の影響の観点

終わりに

このレベルなら受かる

主な参考サイト

腐女子特化SNS「ピクブラ」に不正アクセス メアド・パスワード流出か

こないだの流出の影響かもしらんから共有するね…

— ふうた (@ZEMO_toon) August 19, 2023

apple IDが何故かこんなとこからサインインの要求されたぞ!?!?

怖いね!?!!? pic.twitter.com/UgwvLQjvUl

この記事が気に入ったらサポートをしてみませんか?