情報処理安全確保支援士2019年(令和元年秋)午後2問2(6,055 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

本文要約(設問1)

[前提]

① A社は各事業所内、事業所間を結ぶ基幹ネットワークA-NETを整備している。A-NET(図1)はシステム部が管理する。

② A社は全社共通セキュリティ規定があり、以下の通り

1⃣ A社が従業員に貸与する標準PCはシステム部管理

2⃣ システム部が標準PCの使用、セキュリティ維持措置を定める。パッチ適用やマルウェア対策ソフト導入も含む

3⃣ 各部門は業務用ソフトを調達し、標準PCにインストールして利用できる。調達前にはシステム部の許可が必要。ソフト管理は当該部門が実施する。

4⃣ システム部はA-NETのセキュリティ及び他の不都合が生じないよう管理維持する責任と、そのための権限を持つ

5⃣ 各部門は標準外PCとその他の機器(併せて部門機器)を調達利用できる

6⃣ 各部門は専用ネットワーク(部門NET)を構築利用できる

7⃣ 部門NETをA-NETに接続する場合は接続目的、技術情報(必要IP数、通信量、その他)、管理者と連絡先をシステム部に申請して許可を得る

[ランサムウェア感染]

① α工場でS(人名)が利用する標準PC-Sの動作が遅くなり、一部ファイルが開けなくなった。調査対処は以下の通り。

1⃣ PC-SをA-NETから切断して回収、プロキシサーバのログからPC-Sが正体不明の宛先(サイトU)にUser-Agent ヘッダフィールドの値が"curl/7.64.0"のHTTPリクエストを繰り返し送信していたことを確認

2⃣ PC-S上とPC-Sがアクセスできるファイルサーバの一部ファイルが暗号化、実行中のプロセスがエラーメッセージをログに出力

3⃣ ヒアリングからα工場で使用しているCAD-V(ソフト名)に関するメールを受信、メールのURLを開いてファイルTをダウンロードし、開いたところPC-SがサイトUへ最初の通信を実施、Sが異常に気付いたことが判明

4⃣ ファイルTはCAD-Vの脆弱性を利用するもので、開かれるとCAD-Vを実行する利用者権限で書き込み可能なファイルの一部を暗号化するほか、サイトUにアクセスしてランサムウェアが動作した機器の環境や暗号化の状況についての情報を登録するランサムウェア。遠隔操作昨日はなく、感染拡大に必要な条件(条件V)が厳しく、感染力が弱い。

5⃣ α工場には条件Vを全て満たす機器はなく、一部を満たす機器については感染拡大施行痕跡があった。CAD-Vの脆弱性情報と対策である[a]は開発元によって公開されていたがα工場は認知していなかった。マルウェア対策ソフトベンダからファイルTの検知ツールを入手、社内他PCを調べても感染はなかった。

6⃣ 以下の調査を行って対処を終える。

㊀ PC-Sは[b]する。ファイルサーバ上の暗号化ファイルはバックアップから復元する。PC-Sに業務用ソフトをインストールし、必要なファイルはバックアップから復元する。

㊁ CAD-VがインストールされたPCに開発元が公開した脆弱性対策を実施する。

㊂ ファイルT配布Webサイト、[c]に対する社内からのアクセスをFWで遮断する。

㊃ 全従業員に対してランサムウェア観戦があったこと、メールでの攻撃であること、インターネットからダウンロードしたファイルが危険であることを通知および注意喚起。

㊄ PC-SをSに返してSがPC-Sの利用を再開する。

② [ランサムウェア感染]①の5⃣で感染拡大施行痕跡があったのは生産設備制御の専用PC(FA端末)であり、α工場管理の部門機器としてA-NETに接続が許可されていたが、パッチ適用やマルウェア対策ソフト導入などはなされていなかった。

③ 工場はFA端末は標準PCでないのでセキュリティ規程の対象外という認識であった。また、FA端末は汎用OSのPCだが、FA端末及び生産設備の製造ベンダYの指定する方法での使用が必須で、Yの許可なくパッチ適用や他ソフトウェアをインストールすることはできない。

問題文(設問1)

解説(設問1)

(1)はログのUser-Agentヘッダフィールド値からではマルウェアかどうかわからない場合とは何か。そもそもUser-Agentヘッダフィールドってなんだよというところから。これはHTTPでクライアントからリクエストした時にWebブラウザのソフトウェア名称やバージョンを書く場所です。

[ランサムウェア感染]①の1⃣にあった「User-Agent ヘッダフィールドの値が"curl/7.64.0"のHTTPリクエストを繰り返し送信と」いうのはこのUser-Agentヘッダフィールドをcurl/7.64.0に書き換えるという意味です。

この書き換えがうまくいかずに通常通りWebブラウザに関する内容が書いてあると他と区別がつかないというのが回答です。正答率が低いと言われるのも納得ですね。

答え User-Agentヘッダフィールドの値がA社で利用しているWebブラウザを示す値であるケース

(2)はCAD-Vの脆弱性情報と対策とは何か。普通にパッチ(エ)でしょう

答え エ

(3)は調査を終えたPC-Sはどうするのか。この後に必要なソフト入れたりしてるので初期化(ア)です。

答え ア

(4)は社内からのアクセスをFWで遮断する[c]とはなにか。サイトUに接続するのがこのマルウェアなのでここを遮断します。

答え サイトU

本文(設問2)

本文要約(設問2)

[見直し]

① 今回のランサムウェア感染を受けて工場セキュリティの抜本的な見直しを実施する。これをプロジェクトWとし、主な目的は生産設備の停止を防ぐこととする。

[プロジェクトWの進め方]

① 他社ではAPT攻撃を受けて社内PCが遠隔操作型マルウェアに感染した。

APT攻撃の典型的なステップは以下の通り。

1⃣ 偵察 : ターゲット組織のWebサイトや従業員のメアド、社会的関係などを調べる

2⃣ 武器化 : ターゲット組織に合わせて遠隔操作機能を持つマルウェアを作る。侵入のために正常な[d]に偽装したおとりファイルを作成することもある

3⃣ 配送 : メールなどでターゲット組織にマルウェアを配送する

4⃣ エクスプロイト : ターゲット組織内でOSやAPプログラムの脆弱性を悪用してマルウェアを実行する

5⃣ インストール : ターゲット組織の機器にマルウェアをインストール。当該機器に[e]を設置することで長期にわたる侵入を継続できるようにすることもある

6⃣ コマンドとコントロール : マルウェアがインターネット上の攻撃者サーバと通信して[f]を受け取り、それに従い動作する

7⃣ 目的の実行 : データの窃取、破壊、改ざんなどを実行する。侵入拡大のための活動をすることもある

問題文(設問2)

解説(設問2)

(1)は[d]~[f]の穴埋め。おとりファイルとして使えそうなのはドキュメント(カ)で、[e]は誰でも知ってるバックドア(キ)、fは受け取るものということで攻撃者の指示(オ)です。なんだこの問題

答え d : カ, e : キ, f : オ

(2)は活動とステップをつなぐ問題。活動1は明らかに調べているので偵察の1, サーバアクセスで秘密情報を盗むのは窃取という言葉の通りで7、USBメモリを入口において感染を誘発するのは配送の3でしょう。

答え 活動1 : 1, 活動2 : 7, 活動3 : 3

本文(設問3)

本文要約(設問3)

① α工場のネットワーク概要は図4の通りで、主要な課題は以下の通り。

1⃣ FA端末はパッチ適用やマルウェア対策ソフトが導入されていないのにA-NETに接続されている

2⃣ APは接続を許可する機器をMACアドレス認証で制限しており、パスワードやディジタル署名は利用していない。APの近くから攻撃者が[g]することで[h]を入手し、この値を使うことで容易にAPに接続できる

3⃣ 工場内で使われる標準PCやFA端末、業務用ソフトなどの脆弱性管理が不十分で、脆弱性情報の確認もなされず、パッチ適用がなされていない。セキュリティ規程の脆弱性管理についての言及が甘い。

問題文(設問3)

解説(設問3)

APの近く(物理)という言葉から実際に物理的にMACアドレスを見るのかと思えば電波を傍受(g)してMACアドレス(h)を入手するが正解でした。ほらシールとかに書いてあることあるじゃん

答え g : 電波を傍受, h : MACアドレス

本文(設問4)

本文要約(設問4)

① FA端末がA-NETに接続するのは生産関連のデータをFA端末から取り出して業務サーバに登録したり印刷したりする(毎日 毎時で実施)ためと、FA端末メンテや設計データ更新時にA-NET経由でデータ転送をする(月数回実施)ため。

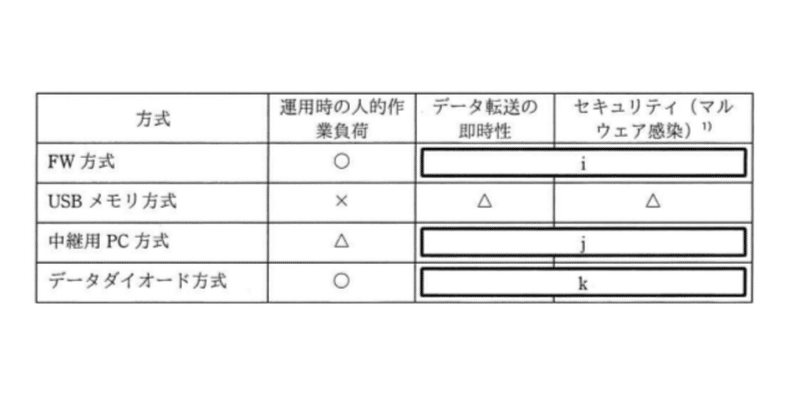

② ネットワーク見直しを表2、FA端末→業務サーバのデータ転送の仕組み案を表3、仕組みの評価結果を表4に示す。

③ A-NET→FA端末のデータ転送はUSBメモリで行う。α工場のF-NET管理担当者がA-NETに接続した標準PCにUSBメモリをつないでデータをコピー、USBメモリをFA端末につないでデータの更新などを行う。Y社がメンテナンスなどを実施する場合はY社がUSBメモリを持参、F-NET管理担当の監督下でUSBメモリをFA端末につないで作業する。

問題文(設問4)

解説(設問4)

(1)はデータダイオード方式だと表1の6,7でどうなるのか。半導体のダイオードよろしく片方向(FA→事務)にしか通信ができないということで、FA端末が感染してもインターネットからの指示を受けることはできません。

答え 攻撃者の操作指示がFA端末に伝えられない。

(2)は表4の穴埋め。FWはデータ転送自体は手間がかからないので〇、セキュリティはデータダイオードとの比較に近いですが、F-NET→A-NETと応答を許可するFWに対し、F-NET→ANETのみを許可するダイオードでは後者の方が強いので△、よってイ

中継用PCはデータ転送に一手間かかるので△、よってウ

データダイオードはデータ転送は〇、FWと比較してア

答え i : イ, j : ウ, k : ア

(3)はUSBメモリ経由でのデータ転送時に、マルウェア感染リスクを下げるにはどうするか。当然USBメモリが感染源にならないようにマルウェアスキャンを実施することです。

答え USBメモリをマルウェア対策ソフトでスキャンする。

本文(設問5)

本文要約(設問5)

① 接続許可端末はMACアドレス管理であるという課題に対し、WPA2エンタープライズ方式を使用する対策を行う。

② 必要な認証サーバは事務LAN用(全社共用 システム部管理)とセンサNET用(α工場管理)で、それぞれ設置する。

問題文(設問5)

解説(設問5)

(1)はWPA2エンタープライズ用の認証サーバはどこに置くか。事務LAN用のは全社共用なので図1の中からの選択として、外との通信を司るサーバの集まりであるDMZに置くよりは全社サーバLANの(い)の方がよいと思います。

センサNET用のはセンサNET内の(か)です。

答え 事務LAN用 : (い), センサNET用 : (か)

(2)は図4と比較した図5のメリットをFA→業務サーバの安全なデータ転送システムがない場合を考慮しつつ述べる。生産設備の停止を防ぐのがプロジェクトWの目的で、図4ではAPがだいたいすべてにつながっているのに対して図5では事務LANの中のみに絞られています。結果として図5はAPのある事務LANとセンサNETがF-NETとは別になっているから安心という話です。

答え 事務LANとセンサNETはF-NETと分離されており、APに不正接続してもFA端末を攻撃できないから

本文(設問6)

本文要約(設問6)

① 脆弱性管理として情報収集、深刻度評価、措置、状況管理を実施する。

問題文(設問6)

解説(設問6)

(1) 自社にとっての深刻度とは何か。CVEは脆弱性識別子、CWEは共通脆弱性タイプで、CVSSについては脆弱性そのものを評価する基本値と、現状で対応が可能かを評価する現状値、組織の被害を表す環境値があり、今回は環境値のイが正解です。

答え イ

(2)は業務サーバのソフトウェアにネットワーク経由の遠隔操作ができる脆弱性が見つかった場合にA-NETを守るにはどうしたらよいか。できる措置はたくさんあるシリーズですが、パッチを当てるのと使用をやめるのがいいということです。

答え

当該脆弱性に対応したパッチを適用する。

脆弱性を持つソフトウェアの利用を停止する。

本文(設問7)

本文要約(設問7)

① セキュリティ規程に各部門が部門機器と部門NETの管理維持のための措置を定めること、部門機器と部門NETをA-NETに接続するときの申請時にリスクアセスメントを行うこと、システム部が先2つを支援することを追加する。

② 接続の申請時に接続目的、技術情報(必要IP数、通信量、その他)、管理者と連絡先を記載しているが、追加する項目があるので追加する。

③ その他AP接続制限や脆弱性管理等の不備を考慮してセキュリティ施策の実施状況と効果を定期的に見直すようにする。

問題文(設問7)

解説(設問7)

(1)は図4の工場LAN、標準PC、FA端末と図5の事務LAN、F-NET、センサNET、標準PC、FA端末は誰が管理するか。まずは図4ですがサーバLANは部門のもののよう(注2)ですが、工場LANはそうではないのでシステム部のエ、標準PCも当然エ、FA端末は工場での用意なのでアです。

図5の事務LANはA-NETの一部らしいのでエ、F-NETは部門NETなのでア、センサNETは部門NETなのでア、標準PCはエでFA端末はアです。そもそも他の部署は何をするところなんだ

答え

図4 工場LAN : エ, 標準PC : エ, FA端末 : ア

図5 事務LAN : エ, F-NET : ア, センサNET : ア, 標準PC : エ, FA端末 : ア

(2)は申請時に何を告げるべきか。パッチ適用がとかそういう具体策を少し考えてましたが、直前の管理維持方法とリスクアセスメントの結果でした。正答率が低いと言われてるのは具体策をみんな書いたからでしょう?

答え

各部門が定めた管理・維持のための措置

リスクアセスメントの結果

終わりに

午後2の問1もだけどそこまで難易度が高くなかった気がするのは令和突入記念か?

主な参考サイト

ランサムウェア、User-Agentヘッダフィールド【情報処理安全確保支援士試験 令和元年度 秋期 午後2 問2 設問1】

Google Chrome でHTTPヘッダー情報を確認する方法

共通脆弱性評価システムCVSS概説

この記事が気に入ったらサポートをしてみませんか?