情報処理安全確保支援士2018年(平成30年)春午後2問1(5,315 文字)

問題冊子、解答例、採点講評はこれ

またIPAがリダイレクト設定せずにURL変えたりしなければつながるはずです

本文(設問1)

単語解説(設問1)

久々ですね

① フロントエンド : ユーザーが直接見たり扱ったりする

② バックエンド : ①の逆 表には出てこないサーバーやDBの機能

③ ODBC : AP→DBのアクセス仕様の名前

④ 反射型XSS : 基本的なXSS。リクエストを実行した被害者にスクリプトが戻ってくる。個人情報やcookieが窃取できる。

⑤ DOM-based XSS : DOMはHTMLやXMSを扱うためのAPIや構造を定義したもので、サーバー側ではなく、クライアントのブラウザ上でスクリプトが実行される。JavaScriptが悪い。

⑥ フラグメント識別子 : Webページ内などの特定情報の場所を指定するもの。上の方に支援士の問題やらのリンクとして「https://www.ipa.go.jp/shiken/mondai-kaiotu/2018h30.html#haru_sc」を貼ってますが、この#以降のことです

⑦ HttpOnly属性 : JavaScriptがcookieにアクセスできなくなる設定

1⃣ 権威DNSサーバ(表4) : 他DNSサーバに問い合わせることなく応答を返す強いDNSサーバ

2⃣ XSS : サイトの脆弱性をついて侵入、スクリプトを埋め込んで情報を窃取する別サイトに誘導する攻撃

本文要約(設問1)

[前提]

① R団体は民間企業などに技術情報の提供やプロトタイプ製作を行う社団法人で、情報システム要件をまとめたりセキュリティ維持を行うシステム企画課、PCからSSHでWebAPサーバやDBサーバにアクセスして設定情報変更を行うシステム運用課、非常に機密性の高い図面を作成したり、Rポータルと呼ばれるサイトに情報共有のためにアップロードする設計第1課、人事サーバデータを更新する人事総務課がある。

② R団体は全職員がPCを1台ずつもっており、Web閲覧、メール送受信、図面作成などに使う。ログイン時は利用者IDを入力する。

③ Rポータルは利用者認証、利用者ごとのアクセス制御機能、ファイルアップロード及びダウンロードができる文書共有機能、問い合わせや回答履歴を記録する掲示板機能がある。Rポータル利用者IDは職員と関係各社に発行される。

④ RポータルはフロントエンドのWebAPサーバと会員組織情報、要求仕様書や図面が保存されるバックエンドのDBサーバで構成される。WebAPサーバとDBサーバはODBCを用いて特定ポート間で通信する。セキュリティ対策基準によりDBサーバはシステム運用課員とWebAPサーバからのみ接続できる。利用者セグメントからDBサーバへのアクセスは、FWにより運用管理PCのIPアドレスからのみ接続できる。

⑤ 人事サーバの人事データ更新はWebインタフェースを用いるか、リモートデスクトップ機能で踏み台サーバの利用者ID(管理ID)を用いて踏み台サーバにログイン、そこからリモートデスクトップ機能で共通管理者アカウントのIDパスワードで人事サーバにログインして一括更新する。管理IDは職員ごとに異なっている。

⑥ 踏み台サーバ以外のサーバセグメントとDMZにあるサーバは共通管理者アカウントが設定されている。

⑦ サーバへのアクセス許可は表3の通り

⑧ 踏み台サーバは操作記録機能があるので、IDや操作内容が残る。

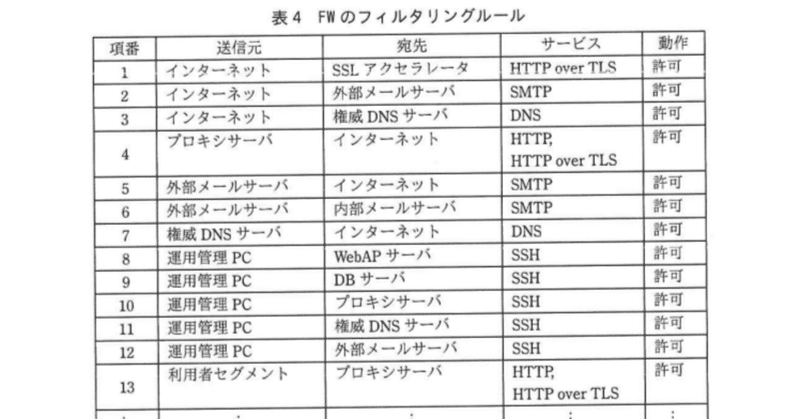

⑨ FWのフィルタリングルールは表4の通り

[セキュリティ対策評価]

① 登録セキスペM(人名)と協力してセキュリティ対策の評価と結果への対応を検討する。

② Rポータルの図面検索ページに反射型XSSが存在する(脆弱性1)こと、検索ページで使用されるスクリプトにDOM-based XSS(攻撃者が"#"から始まるフラグメント識別子に攻撃コードを記述できる)が存在(脆弱性2)していた。(検出事項1)

③ 踏み台サーバ以外の全サーバの管理者用アカウントに共通管理者アカウントがある(検出事項2)。

④ DBサーバが利用者セグメントからのアクセスが運用PCからなのはいいが、DMZよりも安全性の高いセグメントにあるとよい(検出事項3)。図

⑤ 図面を提供されてプロトタイプを実際に作る製作パートナーは守秘義務条項しか負っていないので、具体的なセキュリティ対策を求めるべき(検出事項4)

[検出事項1の対応検討]

① 脆弱性1は検索ページのGETで起こる。攻撃コードとしてスクリプトに相当する文字列を含めたリクエストをサーバに送信、その文字列がレスポンス中に実際にスクリプトとして出力されるかを見る。(検知方法1)。WAFを導入したらこの脆弱性1があるかないかを分析しようとする動作を検知できる。

② 検知方法1でもWAFでも脆弱性2は検知できない。さらにRポータルへアクセスを繰り返さなくても脆弱性2の有無は分析できる。

③ Rポータル修正時には、XSS攻撃でcookieを窃取されないように、動作に影響がないことを確認してからcookie発行時にHttpOnly属性を付与する。

問題文(設問1)

解説(設問1)

(1)はDOM-based XSSをサーバからのレスポンスを見ただけでは検知できない理由。単語解説で書いた通り、こいつはブラウザの問題で、サーバからのレスポンスは変わりません。

答え 脆弱性の有無によってサーバからのレスポンスに違いがないから。

(2)はRポータルに何度もアクセスしなくてもDOM-based XSSが存在するかどうかわかる理由について。#から始まる箇所に何か書けるかどうかが大事な攻撃で、この#の後を変えてもなんとサーバに内容が送信されないので、サーバを見てても検知できないのです。攻撃者側から見るとフラグメント識別子の後の変化を見るとなります。

答え スクリプトを分析し、フラグメント識別子の値の変化による挙動を確認する。

(3)はHttpOnlyを勝手に付与したらダメな理由。JavaScriptがcookieにアクセスできなくなるのがこの設定なので、逆に言うと今のRポータルにJavaScriptでcookieを使うような機能があればこれが死ぬということです。

答え Rポータルが利用しているスクリプトがcookieの値を利用している場合

本文(設問2)

本文要約(設問2)

① 検出事項2(共通管理者アカウントの存在)について、共通管理者アカウント事態は必要だが、正しく利用されているかどうかを見ることができるので、今は対処を保留して将来がんばることにする。

問題文(設問2)

解説(設問2)

[前提]⑧で書きましたが、踏み台サーバは操作記録機能があるので、IDや操作内容が残るのでした。

答え 踏み台サーバの操作記録機能によって、ログインした利用者のデスクトップ画面、実行したコマンド、及びキーボード入力を記録する。

本文(設問3)

本文要約(設問3)

① 検出事項③(DBサーバの場所が悪い)について、DMZ内に新たにL3SWを設置してDBサーバ専用セグメントを新設、L3SWで通信を絞る案1とDBサーバをサーバセグメントに移してFWのフィルタリングルールの変更+L3SWで利用者セグメントからのアクセスを禁止する案2がある。

② 案2はDBサーバに関してセキュリティ対策基準に違反するので、検出事項[d]の対策もしないといけない。よって案1でいくことにする。

問題文(設問3)

解説(設問3)

(1)はDBサーバをサーバセグメントに移した場合、表4にどんなフィルタリングルールを追加するかと、いらないルールについて。DBサーバが動くのだからDBサーバ関連の通信を探すことになります。すると[前提]④にWebAPサーバとDBサーバはODBCで通信という話がありました。今まではWebAPサーバとDBサーバの通信の間にFWがいなかったので、フィルタリングルールには登場しませんでしたが、案2ではFWがでてくるのでこのWebAPサーバ(a)→DBサーバ(b)のODBC(c)通信を許可する必要があります。

逆に表4に出てくる運用管理PC→DBサーバのルール9はもういりません。

答え a : WebAPサーバ, b : DBサーバ, c : ODBC, ルール : 9

(2)は案2とセキュリティ対策基準について。そもそもセキュリティ対策基準なんて言葉は[前提]④でしか出てきません。内容はDBサーバにアクセスしてよいのはシステム運用課員とWebAPサーバのみでした。サーバセグメントにあると他に誰がアクセスできるかを考えると、踏み台サーバの話が出てきます。サーバセグメントとDMZのサーバは共通管理者アカウントがあるので、アクセスできちゃうのがまずいという話になります。

答え 人事総務課の職員が踏み台サーバを経由してDBサーバに共通管理者アカウントでログインする行為

(3)は検出事項の追加対応についてですが、2は将来頑張るとしているのに他は対応しているのだからそりゃ2の共通管理者アカウントの話でしょう。(2)の問題ともつながります

答え 2

本文(設問4)

本文要約(設問4)

① 検出事項4(製作パートナー側の対応)について、不正な方法で図面を取り扱えないよう名技術的対策としてDRM方式とコンテナ方式を検討する。

② DRM方式は、図面にセキュリティ情報を埋め込み暗号化し、暗号化した図面はDRMに対応した図面アプリでのみ開ける方式。RがDRM対応ソフトで図面を作成→Rポータルにアップロード→製作パートナーがダウンロード→DRM対応ソフトで開く→PCとRのDMZ上の認証サーバが通信しIDパスワードで認証→図面が開く の流れでで対応する。図面ごとにアクセス権限や編集可否などを設定できる。

③ コンテナ方式はRが必要数だけ配布したインストーラで専用ソフトをインストール、専用ソフト経由でサーバーにアクセス、一般の図面アプリで図面を開くとローカルや他媒体へのアクセスが禁止されて持ち出せなくなるもの。DMZのコンテナサーバ内フォルダに図面を保管→Rが専用ソフトインストーラを製作パートナーに配布→製作パートナーが専用ソフトをインストール→IDパスワードでログインする→PCが機密モードになって、図面アプリで図面を見たり編集したりはできるが、他に保存できなくなる の流れで対応する。

④ コンテナ方式ではPCはR指定のソフトのみが起動でき、コンテナサーバ以外にはアクセスできなくなるほか、他媒体へのアクセスができなくなる。機密モードからログアウトするとコンテナサーバから遮断、一次情報も全削除される。

⑤ コンテナ方式ではR専用ソフトの識別情報とPCの端末情報の組がコンテナサーバに登録される。識別情報が同一の専用ソフトを複数台PCにインストールしても最初の1台にしかコンテナサーバアクセス権はない。仮想デスクトップ環境にはインストール不可

⑥ ②~⑤について、コンテナ方式は製作パートナーが使う図面アプリが本当に機密モードで起動できるのかを確認するのと、[e]の確認が必要。

⑦ 製作パートナーが意図的に海外の第三者に図面を渡そうとした場合は、DRM方式では図面をメールで送付し、IDパスワードを電話で伝えれば持ち出せる。コンテナ方式はまず[f]してからIDパスワードを電話で伝えることになり、DRM方式より困難である。

⑧ ⑦のいずでの方式ではFWでの対策が有効。DRM方式であればFWで[g]できる。

問題文(設問4)

解説(設問4)

(1)コンテナ方式で製作パートナーに何を聞くべきか。聞くことはもっとあるような気もしますが、識別情報1つにつき1台しか使えませんので必要なインストーラの数は知らないと大変でしょう。

答え 製作パートナーに渡すCCIの数

(2)はコンテナ方式でどのように図面を流出させるかについて。インストーラを多めに申請して横流しするか、インストールしたPCを送るかで解決します。適当に1人増える予定だから~とか言えばよくないですかね

答え CCをインストールしたPCを協力者宛てに輸送

(3)はDRM方式で海外からアクセスしようとした人をFWでどう弾くか。FWなんだし製作パートナ以外からのアクセス遮断すると早いと思います。

答え DRMサーバへの通信を製作パートナのグローバルIPアドレスからだけに制限する

終わりに

あまり関係ないので要約には書かなかったけど、本文にある通り写真撮れば終わりでしょうとは思います

主な参考サイト

Webフロントエンドとは?【2023年版】

ODBC の基礎

クロスサイトスクリプティング(XSS)とは?Web改ざんを招かないための注意点と対策

URLフラグメント(フラグメント識別子)

HttpOnly属性(HttpOnly Cookie)とは?Cookieのセキュリティ対策の基本概念を解説

XSS脆弱性の分析【情報処理安全確保支援士試験 平成30年度 春期 午後2 問1 設問1】

この記事が気に入ったらサポートをしてみませんか?