情報処理安全確保支援士2024年(令和6年)春午後問3(2,267 文字)

問題冊子、解答例、採点講評はこれ

本文(設問1)

問題文(設問1)

解説(設問1)

(1)は問合せ機能のリクエストで送った内容がどこで出力されるのかの話

問合せの閲覧は9のサイト管理機能の問合せ管理機能ですね

答え 9

(2)は(1)を使って全会員の利用者情報を取得する方法について。

このサイトのログインセッション管理はcookieパラメータのSESSIONIDだけで行います。であれば管理者権限のcookieさえわかれば管理者権限を取得したのと同じです。じゃあどうやってcokkike取って来るんだという話です。

問2みたいな感じになっていますが、わなリンクを踏ませて管理者権限のcokkieを取得、それを使って管理者になりすまして利用者情報を取得するという話になります。

答え 攻撃者がわなリンクを用意し、管理者にそのリンクを踏ませることで管理者権限のcookieを攻撃者のWebサイトに送信させ、その値を読み取って利用することで管理者としてサイトXにアクセスし、利用者情報を取得する

本文(設問2)

問題文(設問2)

解説(設問2)

(1)はcsrf_tokenを入れないとエラーにはなるけど他の利用者アカウントで使われているcsrf_tokenを入れたら通ってしまうというもの。

攻撃者は適当にアカウントを作れば有効なcsrf_tokenが用意できますので、後は他の利用者の情報が取得できれば会員機能(編集)ができるということです。そしてその取得方法はみんな大好きわなフォームです

2024年春はわなが大活躍

答え 攻撃者が自らのアカウントで取得したcsrf_tokenと一緒に利用者情報をサイトXに送るように構成したわなフォームに、詐欺メールなどで利用者を誘導し、利用者情報を変更させる。

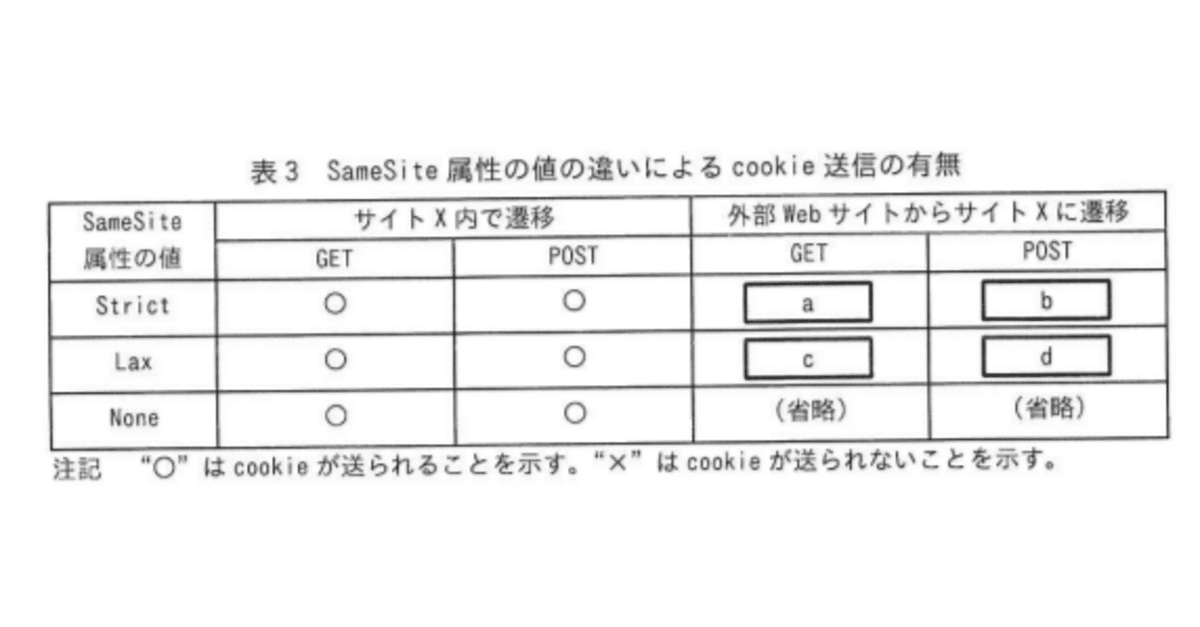

(2)は(1)じゃまずいよねってことで対策の話。SameSite属性というものを使ったときにGETやPOSTでどうなるのかを○×で回答します。

SameSite属性というのはNone, Lax, Strictがあり、Noneが0でStrictが厳格と思えばLaxがその中間くらいというのはわかるでしょう

とはいえ具体的には

None : 別ドメインでも制限なくcookie送信可能

Lax : 別ドメインからならGETのみcookieを送信

Strict : 別ドメインならcookie送信不可

となれば答えはcだけが○で他は×です

知識問題ではありますがcookieの属性問題は過去にも出てたので勉強しておくとよいと思います。

答え a : ×, b : ×, c : ○, d : ×

本文(設問3)

問題文(設問3)

解説(設問3)

(1)はorder-codeがわからなくてもほかの人の履歴がわかるというもの。よく見ると図5や図6のorde-codeは日付と-の後はせいぜい6文字の英文字です。

となれば26⁶のせいぜい3億ちょっとなので、この値を変えて(=総当たり)アクセスしまくればヒットしますよ

答え order-codeの下6桁を総当たりで試行する。

(2)は(1)の回避策。人の特定はcokkieでやってますので、cokkieとorder-codeを紐づけておいて、この組合せから逸脱するものを弾くのが簡単でしょう

回数制限という案もありますが、少ない回数でたまたまヒットしたら弾けないことを思えばこの答えの方が確実でしょう

答え cookieの値で利用者アカウントを特定し、order-codeの値から特定したものと違っていれば、エラーにする。

本文(設問4)

問題文(設問4)

解説(設問4)

(1)は図7の一部を変えてもログインできない理由

図2を見るとGETメソッドではログインの許可がされないと書いてありますが図7はGETです。ログインするにはPOSTじゃないといけないことを思えば変更後URLにPOSTデータが送れないからというのが答えになります。

答え 変更後のURLにPOSTデータは送ることができないから

(2)はストレージWのクレデンシャル情報が欲しいということですが、図2にはIMDSにGETメソッドでアクセスしろと書いてあります。

じゃあpageのところを指定のURLに変更したらよいとなります。

答え パラメータpageの値をIMDSのクレデンシャル情報を返すURLに変更する。

(3)は方式2にかえてもなおパラメータを変えることでクレデンシャル情報を取得する方法について

方法2は図2の中にあり、トークンを発行するURLにPUTでアクセスしてトークンを入手、それをリクエストヘッダに含めてURLにアクセスすると書いてあります。

じゃあその通りにトークンを得て指定のURLにアクセスしたらいいじゃないとなります。

答え トークンを発行するURLにPUTメソッドでアクセスしてトークンを入手し、そのトークンをリクエストヘッダに含めて、IMDSのクレデンシャル情報を返すURLにアクセスする。

(4)はこれまでを踏まえたうえでどうするべきかの話。

要は改竄することで(2)も(3)もじつげんできているわけなので、ちゃんとサイトPであることを確認し、違うならエラーにしましょうという話です。

答え パラメータpageの値がサイトP以外のURLならエラーにする。

終わりに

やや難しい

とはいえ問題の中に答えがあるものもいつも通り多いのでちゃんと読んで何とか書いていきましょう

主な参考サイト

Cookie SameSite 属性メモ

【解答例&解説】令和6年度 春期 情報処理安全確保支援士試験 午後 問3

この記事が気に入ったらサポートをしてみませんか?