[イベントレポート]サイバー攻撃の最前線「今、Protective DNSが必要な理由とは?」(前編)

2003年11月1日、東京港区赤坂にて、情報システム担当者、セキュリティ企画担当者向けのセミナー「Infoblox Security Seminar 2023 -攻撃者の動向から読み解くProtective DNSの必要性」が開催されました。

DNS はインターネットサービスを使用する上で欠かせないコアネットワークですが、その一方で、DNS が悪用されてしまうことで、情報漏洩や事業停止に陥るセキュリティインシデントが近年散見されるようになっています。セミナーではネットワーク侵入型のランサム攻撃やそれを取り巻く攻撃者の動向、そしてDNSの不正使用の実態と効果的な対策方法について解説が行われました。

本ブログでは、前編、後編の2回に分けて、イベントを振り返りたいと思います。

[オープニング]

いまだ増え続けるセキュリティ被害

企業・組織はどのように対処していけばよいのか

Infoblox 株式会社 カントリーマネージャー

河村 浩明

セミナーのオープニングでは、Infoblox 株式会社 カントリーマネージャーの河村 浩明が登壇。「多段防御など様々なセキュリティ対策が登場しているものの、いまだにセキュリティインシデントは増えて続けています。事実、過去2年に亘って半年間で100件以上のランサムウェアによる被害が発生しているほか、セキュリティ事故の発生から業務再開まで平均で2週間、また被害にあった企業の30%が1億円以上の損害を生じさせているという報告も寄せられています」と警鐘を鳴らしました。

「そうしたセキュリティに関する課題においてDDI(DNS、DHCP、IPアドレス管理)にまつわる脆弱性の解消にフォーカスし、様々な脅威から企業・組織を守るために1999年に設立されたのがInfobloxです。創業当初DDIを保護するための高性能、高品質なアプライアンス製品を投入し多くの企業・組織から評価を受け、現在ではグローバルで1万3000社以上の顧客を有するまでに成長を遂げています。また、近年、92%*1のマルウェアがDNSを悪用していることから、2019年にProtective DNS製品である『BloxOne Threat Defense』もリリース。現在では、既に2,000社以上の企業・組織に活用いただいています」(河村)

最後に河村は、「セキュリティの脅威から企業・組織、そして個人を守っていくことがInfobloxの使命です。お客様、そしてパートナーの皆様のご協力をいただきながら、引き続きセキュリティソリューションの強化に努め、世の中に貢献していきたいと考えています」と強調しました。

*1: Neuberger, A. (2020, June 19). Our analysis highlighted that using secure DNS would reduce the ability for 92% of malware attacks both from command and control perspective, deploying malware on a given network. ExecutiveGov. https://executivegov.com/2020/06/anne-neuberger-on-nsas-secure-dns-pilot-program/

[基調講演]

ネットワーク侵入型ランサム攻撃やそれを取り巻く攻撃者の動向

SBテクノロジー株式会社 プリンシパルセキュリティリサーチャー

辻 伸弘 氏

基調講演では、SBテクノロジー株式会社 プリンシパルセキュリティリサーチャーの辻 伸弘 氏が登壇。「ランサムに至る病、そして」と題した講演では、ネットワーク侵入型ランサム攻撃それを取り巻く攻撃者の動向について解説が行われました。

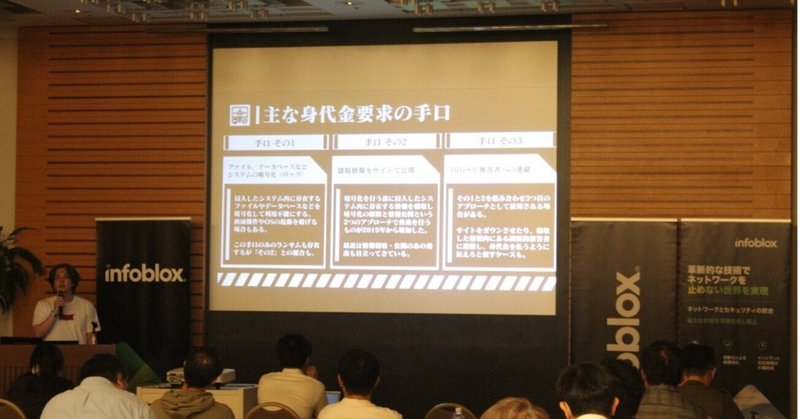

近年、ランサムウェア感染による身代金要求の被害が急増していますが、辻氏はその主な手口として、①ファイル、データベースなどシステムの暗号化、②窃取情報のサイト公開、③DDoSや被害者への連絡、の3つがあり、かつ、これらを組み合わせたケースも増えていると説明します(図)。

そうしたランサム攻撃の初期アクセス経路ですが、大きく①メール、②ネットワーク機器/VPN機器、サーバの脆弱性、リモートアクセスの認証を利用したもの、③事前に感染させておいたマルウェアを介しての感染、④自社と信頼関係にあるマネージドサービスプロバイダー(MSP)や、海外拠点、取引先経由での感染、⑤内通者による情報提供、の5つがあると説明します(図)。

辻氏は、「これらの手口を通じて主な攻撃の手順として企業・組織内に侵入した攻撃者は、Active Directoryサーバを根城に、企業・組織内のネットワーク上にどのようなサーバがあるのかスキャンした後、攻撃リストを作成します。この過程でいったんはセキュリティツール等により異常が検知され攻撃は遮断されますが、攻撃者は冗長化されたActive Directoryサーバにもランサムウェアを感染させており、再び攻撃を開始。ファイルサーバ上にある重要情報を窃取した後、ファイルを暗号化し身代金の要求などを行います」と、辻氏が対応した事例や公開情報などを織り交ぜ、具体的な攻撃手法について解説しました。

そうした中で、辻氏は近年、攻撃者側も専門化・分業化が進んでいると強調。ランサムウェアを開発したり脅迫のためのプラットフォームを提供したりする『RaaS』、開発されたランサムウェアを用いて実際の攻撃を行う『アフィリエイト』はじめ、近年では、侵入可能なコンピュータを日々、探索してリスト化し、その情報をアフィリエイトに販売する『Initial Access Broker(IAB)』も登場しているといいます。

「特にIABのように直接的な攻撃が目的ではなく、侵入可能な入口を探すだけの攻撃者が増えている中、セキュリティ対策に抜け漏れがあったら侵害されるのは必然な状況となっています。『うちのような小さい会社が狙われる訳がない』と語る経営者もいまだに存在していますが、攻撃するかどうかは攻撃者が決めることですし、そもそも皆さんの会社に興味などなく、攻撃している場合もあります。そのため、経営者はサイバーセキュリティに無関心であっても、無関係ではいられない現状があります。」(辻氏)

では、企業・組織はどのようにしてランサム攻撃対策を実施していけばよいのでしょうか。辻氏は、「初めに、『社内のどこにある、何を守りたいのか』という基本に立ち返ることが重要です。情報が侵害されることでどのようなデメリットが生じるのか、また、情報はオンプレミスに保管されているのか、クラウド上にあるのか。これらの項目を整理、再確認することで、必要な対策が見えてくるようになります」と強調します。

そして、攻撃者から見た自組織を意識しつつ、所有するIP アドレスとその利用状況、動作しているOS 、アプリケーションを把握する「資産管理」、外部からのアクセスや公開されているサービスに対する認証の有無や種別、強度等の「アクセス制御の確認」、そして、ネットワーク機器やサーバ等の「脆弱性管理」に着手していくことが重要だと、辻氏は説明します(図)。

なお、全ての脆弱性に対して即座に対応するのは困難であり、その場合、危険度(多くの場合はCVSSの基本値)が高いものから対処するケースが一般的と思われます。しかし、辻氏は、「危険度だけで判断するのではなく、実際に脆弱性に対する攻撃が観測されていたり、手法が確立されていたりするものを優先して対処することが重要です。これにより、最小限の取り組みで抜けや漏れを防いだ対策が可能となるからです」と訴えます。

辻氏は、そうした脆弱性に対する攻撃の有無や悪用可能かどうかを判別するための有用な情報として、米国CISA(Cybersecurity and Infrastructure Security Agency)が提供している「Known Exploited Vulnerabilities Catalog」を紹介。同リストに掲載された脆弱情報を参考にするだけでも、更新ファイルの適用等、脆弱性対応にかかる労力を大幅に減らせるようなる、と話します。

最後に辻氏は、「セキュリティ対策では、可能な限り作業負荷を抑制しながらセキュリティを強化できるような現実解を選択していくことが重要です。自組織ならではの対策を、攻撃者の動向を見据えながら、考えていただきたいと思います」と訴え、基調講演を締め括りました。

後編に続く。

[関連情報]

次回のセキュリティセミナーは、DNSセキュリティ研究の第一人者である東京大学の関谷 勇司 氏をお招きし、2024年1月24日(水)15時から開催します。

関谷 氏から、DNSの歴史を振り返りながら、何故 DNS が基幹サービスとして重要であり危険であるのか、DNS セキュリティ研究の動向をふまえ解説いただきます。

会場の都合上、先着50名様限定です。すぐに埋まってしまうと思いますので気になる方は早めのご登録をお願いいたします。

登録はこちら↓↓↓

https://bit.ly/40xROel

この記事が気に入ったらサポートをしてみませんか?