GPT: Code Analyzer ~GPTでプログラムのセキュリティ脆弱性と機能性をチェックしよう!~

「Code Analyzer: Security and Function」は、あなたのプログラムを徹底的に分析し、セキュリティリスクや機能的な不具合を発見するためのガイドです。シーケンス図を作成し、プログラムのデータ流れと相互作用を視覚化することで、問題点を明らかにし、具体的な改善策を提案します。このプロセスを通じて、より安全で効率的なプログラムへと導きます。

何ができる?

Code Analyzerは、あなたのプログラムをじっくりと調べて、セキュリティの穴🔒や機能的な問題点🛠️を見つけ出すお手伝いをします。プロセスはこんな感じです:

プログラム提出 📤: まず、分析したいコードを提出してください。

シーケンス図作成 📊: 私たちは、プログラムの流れを示すシーケンス図を描きます。これが、どのようにデータが動いているか、部品同士がどう関わっているかを理解するのに役立ちます。

分析実施 🔍: シーケンス図を基に、セキュリティや機能に関する問題を探し出します。

改善提案 💡: 問題点を見つけたら、それをどう直せばいいか具体的な提案をします。

終わりに、全ての分析結果と提案をまとめた報告書をお渡しします。これで、より安全で使いやすいプログラムに近づけますよ!🌟

何かご質問があれば、いつでもお聞かせください。一緒にプログラムをより良くしていきましょう!👩💻👨💻

実行例

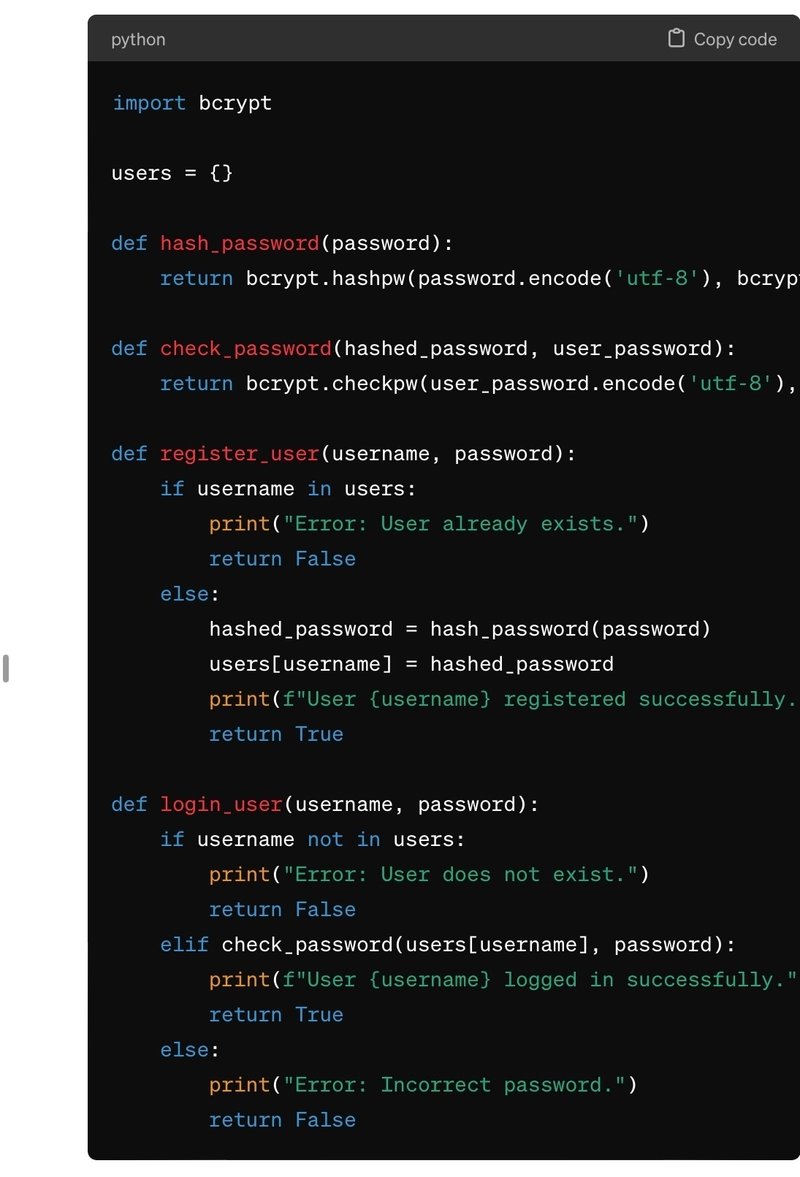

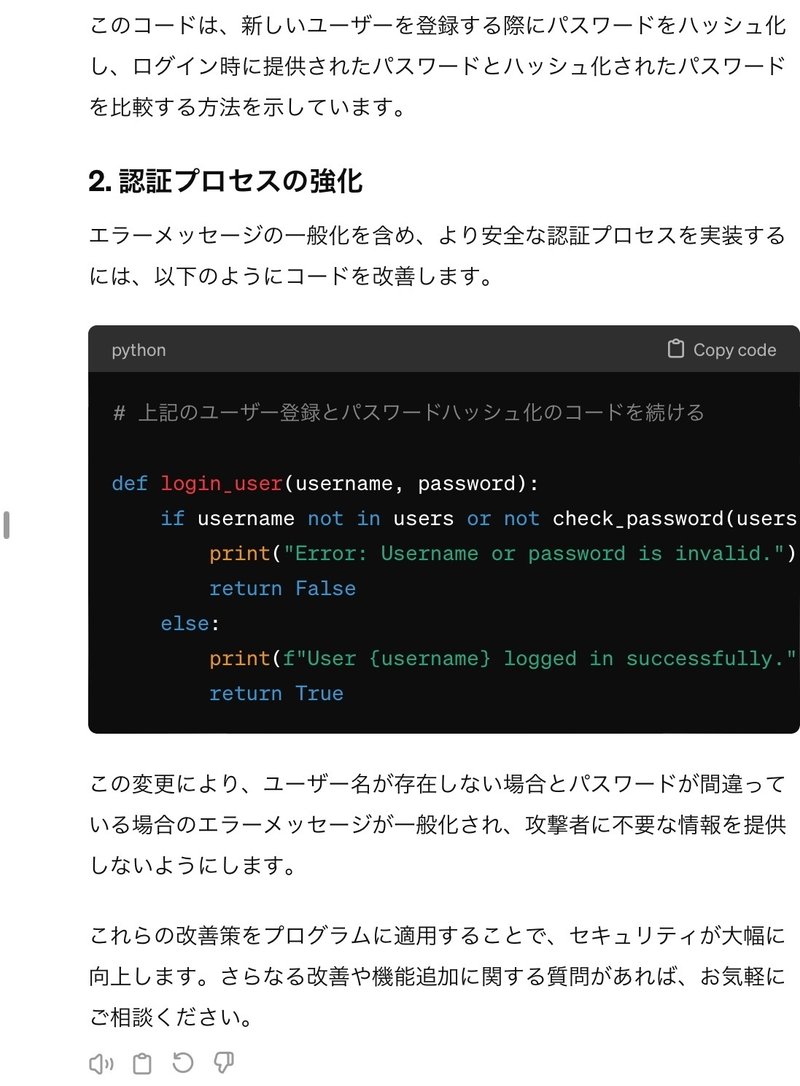

Pythonで書かれたシンプルなユーザー管理システムです。ユーザー登録、ログイン、およびパスワード変更の機能を含んだサンプルプログラムをインプットした例です。

所見

身近にコードのセキュリティ脆弱性と機能性の検証や改善の相談相手がいると心強いですね。

私はPythonをすこし弄る程度のスキルしかありませんので、不足の点は大アリ!ではないかと思いますので、ご意見・改善要望あれば、ぜひお願いします。

論文:Software Vulnerability and Functionality Assessment using LLMs

論文:https://arxiv.org/pdf/2403.08429.pdf

この論文では、コードレビューがソフトウェア開発プロセスの中心である一方で、実施するのが面倒で費用がかかると述べられています。そのため、大規模言語モデル(LLM)がコードレビューを支援できるかどうか、どのように支援できるかを調査しています。具体的には、セキュリティの脆弱性を指摘し、ソフトウェアの機能性検証(コードがその意図した機能を満たしているかどうかを確認する)という、良いレビューにとって基本的だと考えられる2つのタスクに焦点を当てています。これらのタスクをテストするために、ゼロショットプロンプティングとチェーンオブソートプロンプティングを使用して最終的な「承認または拒否」の推薦を得る実験を行いました。データとしては、HumanEvalやMBPPといった著名なコード生成データセットと、Common Weakness Enumeration(CWE)からの専門家によるセキュリティ脆弱性を含むコードスニペットを使用しています。実験では、OpenAIの3つの独自モデルと、より小規模なオープンソースのLLMを含む複数のモデルを考慮しました。その結果、独自モデルがオープンソースモデルよりも大幅に優れていることがわかりました。また、モデルによって生成されたセキュリティ脆弱性の詳細な説明を求めることで、LLMが生成した説明の36.7%が実際のCWE脆弱性に関連付けられることが示されました。

この論文における大規模言語モデル(LLM)を用いたコードレビュー支援の具体的な作業ステップは以下の通りです:

1. データセットの準備

HumanEval、MBPP、SecurityEvalの3つのデータセットから、Python言語で書かれた関数レベルのコードスニペットを収集します。

これらのコードスニペットは、セキュリティ脆弱性の有無、およびソフトウェアの機能性検証を行うために使用されます。

2. モデルの選定と設定

OpenAIの独自モデル(Text-davinci-003、GPT-3.5-turbo、GPT-4)と、選択したオープンソースLLM(Falcon-7b-instruct、Llama-2-7b-chatなど)を準備します。

これらのモデルを使用して、コードスニペットのレビューを自動化します。

3. セキュリティ脆弱性のフラグ付け(RQ1)

コードスニペットをLLMに与え、セキュリティ脆弱性の有無を判断させます(ゼロショットプロンプティングを使用)。

コードにセキュリティ脆弱性があるかどうかに基づいて、モデルからの応答を「はい」または「いいえ」で分類します。

4. ソフトウェア機能性検証(RQ2)

各コードスニペットの意図された機能性(タスク記述)を用いて、ソフトウェアがその機能を満たしているかどうかをLLMに評価させます。

「正しいタスク記述」と「間違ったが類似したタスク記述」を使用して、機能性検証のためのバイナリ分類問題を作成します。

5. 最終的な承認・拒否推薦(RQ3)

セキュリティ脆弱性のフラグ付けとソフトウェア機能性検証の結果を組み合わせ、コードスニペットを「承認」または「拒否」します。

ゼロショットとチェーンオブソートの両方のプロンプティング技術を使用して、最終的な推薦を行います。

6. セキュリティ脆弱性に関するフィードバック提供(RQ4)

セキュリティ脆弱性を含むコードスニペットに対して、LLMによる脆弱性の説明を生成させます。

生成された説明が実際のCWE(Common Weakness Enumeration)脆弱性とどの程度関連しているかを評価します。

7. パフォーマンスの評価

各タスク(RQ1〜RQ4)でのLLMのパフォーマンスを、精度(Accuracy)とF1スコアを用いて評価します。

特にセキュリティ脆弱性の特定とソフトウェアの機能性検証におけるLLMの有効性を検証します。

この論文における実験では、HumanEval、MBPP、SecurityEvalの3つのデータセットからコードスぺニットを収集していますが、実際に適用する場合は、検討したプログラムのコードスぺニットをLLMに与えればよいのですね。セキュリティ脆弱性の有無を判断させるためのプロンプトを具体化してください。

はい、その通りです。実際に適用する場合は、検討したいプログラムから抽出したコードスニペットをLLM(Large Language Model)に与え、セキュリティ脆弱性の有無を判断させることができます。このプロセスは、プログラミングのセキュリティ面での品質保証や脆弱性の早期発見に役立ちます。

セキュリティ脆弱性の有無を判断させるためのプロンプト例を以下に示します:

以下のコードスニペットをレビューしてください。レビューの後、コードにセキュリティ脆弱性が存在するかどうかを判断し、結果を「Yes」または「No」で回答してください。もし脆弱性がある場合は、その種類についても簡単に説明してください。

コードスニペット:

[ここにコードスニペットを挿入]

セキュリティ脆弱性がありますか?:

脆弱性の種類と説明(もし存在する場合):このプロンプトでは、LLMにコードの安全性を評価させ、脆弱性が見つかった場合には、その種類についての簡単な説明も求めます。これにより、単に脆弱性の有無だけでなく、その性質についても理解を深めることができます。

LLMを使用する際には、モデルが最新のセキュリティ脆弱性に関する知識を持っているか、また、プロンプトに対する回答が現実の脆弱性とどれだけ一致するかを検証するために、実際のセキュリティ専門家によるレビューを併用することが推奨されます。これにより、モデルの判断に過度に依存することなく、より正確で信頼性の高いセキュリティ評価を行うことが可能になります。

機能性評価のプロンプトも示してください。

機能性評価を行う際には、プログラムがその設計通りに動作するかを確認することが目的です。このプロセスにおいて、大規模言語モデル(LLM)を用いたアプローチであれば、以下のようなプロンプトを使用することができます。

以下のコードスニペットをレビューしてください。レビューの後、このコードが意図した機能を満たしているかどうかを判断し、結果を「Yes」または「No」で回答してください。もし機能を満たしていない場合は、その理由についても簡単に説明してください。

コードスニペット:

[ここにコードスニペットを表示]

このコードは意図した機能を満たしていますか?:

機能を満たしていない場合の理由(もし該当する場合):このプロンプトは、LLMに対して特定のコードが期待される動作をするかどうかを評価させるために設計されています。意図した機能がコードスニペットとともに明確にされていることが望ましいですが、そうでない場合は、コードスニペットのコメントやドキュメントから機能の意図を推測する必要があります。

機能性評価では、以下のような点を考慮すると良いでしょう。

入出力の一致: 指定された入力に対して、コードが期待される出力を生成しているか。

エラーハンドリング: 不正な入力や想定外の状況をコードが適切に処理しているか。

パフォーマンス: コードが効率的に動作し、リソースを適切に利用しているか。

再利用性と保守性: コードが清潔かつ再利用しやすい形で書かれており、将来の保守が容易か。

プロンプトを使ってLLMから得られる回答は、コードレビューの初期段階や自動化された検証の一環として有用ですが、最終的な品質保証には人間によるレビューや、詳細なテストプロセスが不可欠です。また、LLMの解析結果は参考程度に留め、実際の動作検証やユニットテストを行うことが重要です。

コードスぺニット間の交互作用を見る必要はないでしょうか?機能面とセキュリティ面双方でお願いします。

コードスニペット間の交互作用を考慮することは、特に大規模なシステムや複雑なアプリケーションにおいて、機能面とセキュリティ面の両方で非常に重要です。コードスニペットが単独で問題がないように見えても、他のスニペットやシステムの他の部分と組み合わさったときに、予期しない挙動や脆弱性が発生する可能性があります。

機能面での考慮点

データフローと依存関係: コードスニペット間でデータがどのように流れるか、また、一つのスニペットが他のスニペットにどのように依存しているかを理解することが重要です。データの不適切な扱いや依存関係の誤りは、機能的な不具合を引き起こす可能性があります。

統合テスト: 個々のコードスニペットが期待通りに動作することを確認した後に、それらが組み合わされたときに全体としても期待通りに機能するかを検証する統合テストが必要です。

セキュリティ面での考慮点

攻撃面の分析: システム全体を通じて、攻撃者が利用可能な攻撃面(Attack Surface)を特定し、それぞれのコードスニペットがこれらの攻撃面にどのように影響するかを分析することが重要です。

エスカレーション: 一つのセキュリティ脆弱性が、他の部分に影響を与えることでセキュリティ上のリスクがエスカレートする場合があります。たとえば、一つのスニペットによる権限昇格が他の脆弱性を悪用しやすくする可能性があります。

交互作用を考慮した評価のアプローチ

コードレビュー: コードレビューのプロセスでは、単独でのコードスニペットの評価に加えて、それらがシステム全体の中でどのように相互作用するかを考慮に入れることが必要です。

動的分析: 実行時の挙動を観察することで、コードスニペット間の交互作用によって引き起こされる問題を特定する動的分析ツールの使用を検討します。

静的分析: 静的分析ツールを使用して、コードベース全体を通じた潜在的な脆弱性やコーディングの問題を探し出します。これにより、コードスニペット間の複雑な依存関係やデータフローに関連する問題を特定できます。

コードスニペット間の交互作用を正確に評価するには、個々のスニペットの分析だけでなく、システム全体を理解することが不可欠です。このような包括的なアプローチにより、機能性とセキュリティの両面でより堅牢なシステムを構築することが可能になります。

コードスニペット間の交互作用を考慮した機能性とセキュリティ脆弱性の評価を行う場合、大規模言語モデル(LLM)に対するプロンプトは、システム全体の文脈や、複数のスニペット間の関係性をより詳細に説明する必要があります。以下は、そのような場合のプロンプトの一例です。

以下のコードスニペット群が一緒に動作するプログラムの一部です。これらのスニペット間の交互作用を考慮して、プログラムが全体として意図した機能を満たしているか、またセキュリティ上の脆弱性が存在しないかを評価してください。各スニペットのレビュー後、プログラム全体としての機能性とセキュリティ状態について、結果を「Yes」または「No」で回答し、必要に応じて問題点や改善提案を提供してください。

コードスニペット1:

[コードスニペット1を表示]

コードスニペット2:

[コードスニペット2を表示]

...

プログラムは意図した機能を満たしていますか?:

機能を満たしていない場合の理由(もし該当する場合):

プログラムにセキュリティ脆弱性がありますか?:

脆弱性の種類と説明(もし存在する場合):このプロンプトは、個々のコードスニペットだけでなく、それらが組み合わさった際の全体としての機能とセキュリティを評価することを目的としています。プログラム全体の文脈を考慮し、スニペット間のデータフローや依存関係、相互作用が、期待される挙動やセキュリティ基準を満たしているかを分析します。

ただし、LLMを用いた自動評価はあくまで補助的なツールであり、特に複雑な交互作用や細かいセキュリティの脆弱性を見逃さないよう、人間による詳細なレビューや追加のテストが必要になることを忘れないでください。また、プログラム全体の構造や複雑さによっては、より詳細な情報や具体的なテストケースが必要になる場合があります。

よろしければサポートお願いします!