日本企業・政府機関を対象としたサイバー攻撃分析レポート「テレグラム内の脅威コンテンツ」③

こんにちは、S2W NOTE編集です。

前回の日本に関するサイバー脅威分析レポート➁に続いて、今回は、日本に関連したテレグラム内の脅威コンテンツ分析内容をお届けします!

今回の記事で日本に関する分析レポートは最後となります。

※レポートは2023年10月時点のデータです。

■Executive Summary

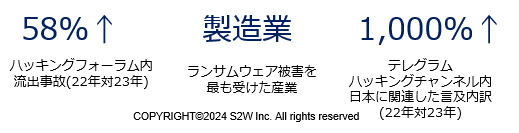

S2Wでデータを分析した結果、2023年1月から10月までに日本の企業や政府機関を対象としたサイバー攻撃が著しく増加していることが分かりました。

ダークウェブハッキングフォーラムやテレグラムで活動しているハッカーの日本関連のデータの取引や、主要政府機関、企業へのサイバー攻撃(DDoS)の割合が大幅に増加しています。

‐テレグラム内の脅威コンテンツ

日本は、2023年から複数のハッキンググループからサイバー攻撃の標的となっており、前年同期に比べ、日本について言及したメッセージは約1,000%増加しました。

テレグラム内で最も多く確認されたサイバー犯罪の種類は次の通りです。

‐不正に取得した個人情報流出に関するメッセージ

‐政府機関や企業を対象にDDoS攻撃

‐サイトの乗っ取りを狙うサイバー攻撃

✅サイバー攻撃の場合、通常テレグラムで活動する「ハクティビスト系ハッカーグループ」が実施していますが、自分たちの政治的信念に反する国に対してサイバー攻撃を加えるいわゆる「行動主義」グループです。日本の主要政府機関や企業は、2023年にハクティビストグループからサイトのシャットダウン、ディフェイス攻撃などの多数の被害を受けたことが確認されました。

■テレグラムチャンネル内の日本を対象としたサイバー脅威コンテンツ

23年からテレグラム内の日本を標的としたサイバー脅威メッセージは急激に増加し、特に日本の一般国民の個人情報流出に関する内容が多数を占めています。

テレグラムで活動するハッキンググループの日本企業・政府機関を対象としたハッキング攻撃(DDoS・OP)の試みは23年に登場したパターンでコンテンツの量も多いですが、個別のメッセージの危険度も非常に高いコンテンツとして出現しています。

‐個人情報、企業データなどを共有・販売するメッセージ

日本の個人情報漏洩の多くは「Combolist」で構成されており、通常はテレグラムチャンネルから直接ダウンロードできます。

💡Combolistとは?

🡪 「Combination」 + 「List」の合成語で、主にユーザーのcredential(ID、パスワード)の組み合わせからなるファイルです。ハッカーは主に「Bruteforce attack」を実施するために「Combolist」を購入しています。

「Bruetforce attack」は、ハッカーが毎回異なるIDとパスワードを繰り返し入力して特定のウェブサイトの認証情報を取得するための単純な攻撃方式。

‐日本を標的としたDDoS・OPサイバー攻撃

1.日本を標的としたハクティビストグループの登場

→ハクティビスト(Hacktivist、「Hack」 + 「Activist」の合成語)グループは、主に彼らの政治的信念と矛盾する国々にサイバー攻撃を加える行動主義の一種。

→OP は 'Operation' の略で、多数のハクティビストグループが特定の国を攻撃する際に使用するキーワードです。 (例: #OPJapan)

2.日本を標的としたハッカー集団の事例

→日本がロシア・ウクライナ戦争においてウクライナを支持する姿勢を示すと、23年2月ロシアベースのハッカーグループ「NoName057(16)」は多数の日本政府機関と金融機関、ゲームメーカー、電子機器製造メーカーなどにDDoS攻撃を行いました。

→ハクティビストグループ「Anonymous Italia」、「VulzSec Official」などは、日本政府が福島原発の汚染処理水の海洋放出を決定すると、これに反対する立場を表明するため、多数の日本企業のウェブサイト、政府機関などにDDoS攻撃を加え、主要機関のデータを不正に入手し無料で共有しました。

→その他のハクティビストグループ「Hacktivist of Garuda」、「Ganosec Team」などは日本に直接的なサイバー攻撃は加えませんでしたが、「Anonymous Italia」または「VulzSec Official」が作成したメッセージを運営中のテレグラムチャンネルに共有し、彼らを支持しました。

‐毎月のDDoS・OPサイバー攻撃の推移

23年1月)日本政府がロシア・ウクライナ戦争でウクライナ支持表明

1月27日、総理大臣官邸は「X」(旧Twitter)を通じてウクライナ支持を表明

2月13日、「NoName057(16)」は日本に初のDDoS攻撃を実施

8月)福島原発の汚染処理水の海洋放出決定

「Anonymous Italia」は7月末から処理水の海洋放出決定に反対するDDoS攻撃を開始し、8月からは「VulzSec」、「Hacktivist of Garuda」などがDDoS攻撃に参加しました。

■ハッキンググループプロファイリング

✔NoName057(16)

💡NoName057(16)とは?

🡪2022年に登場したロシアのハクティビストグループで、「Russiophobia」(反ロ感情)を持つと彼らが判断した国の様々な産業のウェブサイトに運営が不可能なほどのDDoS攻撃を加えることが特徴

🡪ゼレンスキー大統領を支持する動きを示す国に対してサイバー攻撃を加えていることが継続的に探知されています。

「NoName057(16)」は「DDoSia」として知られているツールを開発し、これを利用してサイバー攻撃を隠していることが知られています。

日本企業に対してはパナソニックとバンダイナムコにウェブサイトに運営が不可能なほどのDDoS攻撃を加えました。

また、「NoName057(16)」は鉄道予約ウェブサイトまたは博多駅のウェブサイトにもサイバー攻撃を加えました。

✔Anonymous Italia、VulzSec

💡Anonymous Italiaとは?

🡪 22年に設立されたイタリアのハッカーで構成されたハクティビストグループで、テレグラム、X、ホームページなどを運営しています。

様々なプラットフォームで、ニックネーム「AnonSecITA」として活動中。

🡪日本の福島原発汚染処理水の海洋放出決定に反対しようと「TANGO DOWN」の作戦名を公開し、23年7月から多数の日本ウェブサイトにDDoS攻撃を加え、被害を受けたウェブサイトを運営中のWordPressサイトに公開しました。

💡VulzSecとは?

🡪インドネシアのハッカーで構成されているハクティビストグループです。インドネシアのウェブサイトを攻撃するハッカーの所属すると思われる国に対して報復性攻撃を加えるのが特徴で、Xとテレグラムを使用しています。

(S2W 9月分析レポート参照)

🡪日本が福島原発の汚染処理水の海洋放出を決定すると、彼らは8月28日から日本政府機関と金融機関などにサイバー攻撃を実施しました。

■[Appendix]日本のサイバー脅威_Credential Leak (Stealer)

💡Stealer(トロイの木馬)とは?

🡪 Stealer、あるいはinfostealerは、ユーザーのPCに侵入し、保存されたCredential(ウェブサイトログイン接続情報、例:ID・パスワード)を窃取するマルウェアです。代表的なStealerはRedline、Vidar、Raccoonなどがあります。

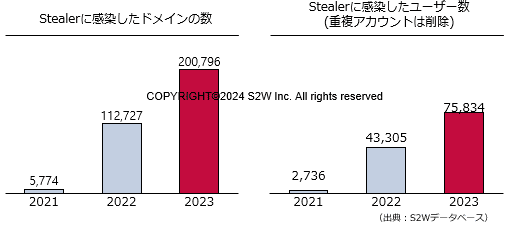

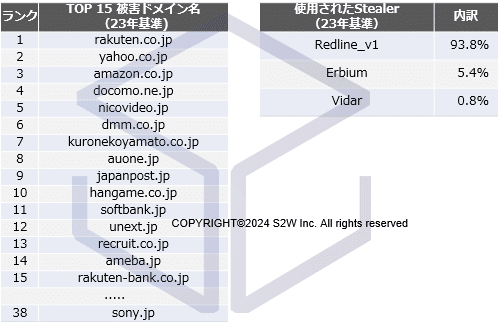

🡪日本のドメインはRedline、Erbium、Vidar、RaccoonなどのStealer被害を受けたことが確認されました。

🡪S2Wのデータ分析の結果、「.jp」で終わるドメインとユーザーの被害は右上がり傾向です。

✎_________________________

以上、日本企業・機関を対象としたサイバー攻撃分析レポート③をお届けしました。

次回は、タイの企業・政府機関を対象としたサイバー攻撃分析内容をお伝えしますので続きが気になる方は是非フォローお願いいたします!

最後までお読みいただきありがとうございました🙇♀️