様々な産業がランサムウェアの標的となった2023年9月後半振り返り

こんにちは。S2W NOTE編集です。

前回の記事に続き、2023年9月の振り返り記事をお届けします。

9月後半は、あのソニーをはじめ、証券取引所、ヘルスケア企業、医師協同組合など様々な産業がランサムウェアの標的となりました。

では、今回の記事では2023年9月後半のランサムウェアニュースまとめをお届けします。

■9月3週目(9月12日‐18日)

-ハンファQセルズ、ランサムウェア攻撃で過去データ流出被害

漏洩したデータは、中国法人の5年前の過去データと推定

ダークウェブランサムウェアグループ「LockBit」が韓国の太陽光発電用セルおよびモジュール製造企業であるハンファQセルズにランサムウェア攻撃を実施し、この会社に対して圧力を加える目的とサイバー攻撃を実施したという証拠として、不正に取得した一部のデータのサンプルイメージを公開しました。しかし、ほとんどの言語は中国語であるとみられ、ハンファQセルズの中国法人が攻撃を受けて漏洩したデータであるものと推定されます。

また、ランサムウェアグループがアップロードした画像によると、一部の資料は2010年の資料と見られ、被害企業名が「Hanwha SolarOne」と記載されている点を考慮すると、過去のデータが流出したものと思われます。

✅被害企業は2015年「Hanwha SolarOne」から「ハンファQセルズ」に社名を変更

「LockBit」は、ハンファQセルズから約800ギガバイトのデータベースを不正に取得したと主張、また「身代金(Ransom)」の正確な規模を提示していませんが、9月18日までに交渉に応じない場合、取得したデータベース全体を無料で公開するという脅迫的メッセージを残しました。

-韓国ヘルスケアモバイルサービス会員と医師の個人情報がテレグラムチャンネルで販売

韓国のデジタルヘルスケアを主力とする企業が運営する2つのサービスのデータベースがテレグラムハッキングチャンネルにて販売されました。

✅サービス1:ユーザーの服薬スケジュール、健康情報を簡単に管理できるサービス

✅サービス2:医師の事務作業の簡素化や患者管理の便宜を図るサービス

テレグラムチャネルの運営者によると、データベースは約30,500人の個人情報を含むファイルで、流出レベルは以下の通りです。

✅流出レベル: 氏名、住所、性別、生年月日、病気や医師の氏名、所属、病院ID、処方箋など

ハッカーは、約40人の韓国の医師の勤務先住所と所属が記載されているスクリーンショットを販売データのサンプルとしてアップロードしました。

販売しているデータベースの金額については明示しておらず、購入希望者は本人のテレグラムのチャットでの問い合わせを受けていました。

■9月4週目(9月19日‐25日)

‐ウクライナ支持グループ、ロシア最大の証券取引所「MOEX」にサイバー攻撃を敢行

ハッキンググループは取得したデータを無料で公開

テレグラムで活動する「GhostSec」ハッキンググループが、モスクワ証券取引所にサイバー攻撃を実行し、不正に取得したデータを無料で公開しています。

✅GhostSec:2015年、テロリスト集団ISISグループのサイバー施設を攻略するために結成されたハクティビストグループ。ロシア・ウクライナ戦争の勃発以来、ウクライナ支持を表明しています。

同グループは被害企業の従業員のcredential(ネットワークログイン情報)をあらかじめ入手し、被害企業のFTP(File Transfer Protocol)サーバーへの侵入に成功し、被害者の機密文書を取得したことを明らかにしました。

同ハッキンググループは、運営中のテレグラムチャンネルを通じて不正に取得したドキュメントのダウンロードが可能なURLを無料で公開しており、確認したところ約2.5GBのデータが流出したものと見られます。

‐ダークウェブハッキングフォーラムにて韓国製薬会社の役職員ID、取引文書などを公開

ダークウェブのハッキングフォーラム「BreachForums」で活動するユーザー「admin123」は、韓国の製薬会社H社にサイバー攻撃を行い、不正に取得したサンプルの一部のスクリーンショットを無料で公開しています。

✅流出データ詳細:被害企業従業員の個人情報(氏名、居住地住所、住民登録証など) 、人事情報、財務関連資料などと推定

✅ハッカー「admin123」が無料で公開したサンプルのスクリーンショットには、取引に関わる文書の一部と思われる画像と、社員と思われる人物の運転免許証が含まれてます。

✅被害企業はダークウェブ・ランサムウェアグループ「BianLian」から6月にランサムウェア攻撃を受け、CEOやCOOなど主要役員個人の連絡先を含め、内部文書が無料で公開された経験があります。

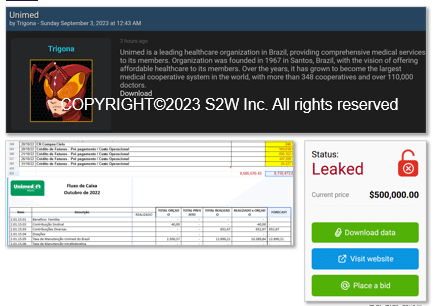

‐世界最大規模のブラジル医療組合、ランサムウェア攻撃被害

世界中約11万人の医療スタッフの個人情報流出の懸念

世界最大の医師協同組合「UNIMED」(以下、ウニメド)のデータが有名ハッキングフォーラム「BreachForums」とダークウェブランサムウェアグループ「Trigona」サイトにて公開しました。

✅ウニメド:ブラジルの医療業と医療保険業の協同組合で、約350の医師協同組合がウニメドに参加しており、関係している医師は約11万人と言われています。

ハッカーは「BreachForums」でウニメドにサイバー攻撃を実施し、不正に取得したデータのダウンロードが可能なURLを公開しましたが、URLはハッカーが運営しているTrigonaランサムウェアサイトにつながり、サイトでは流出データを有料でダウンロードできる状態になっています。

Trigonaランサムウェアグループは、ウニメドのデータを50万米ドルで販売していますが、被害企業から流出したデータの一部を確認できるイメージ画像も添付しています。

■9月5週目(9月26日‐10月1日)

‐ソニー、ダークウェブランサムウェアグループによるデータ流出被害

ダークウェブで活動するランサムウェアグループ「Ransomedvc」がソニーにサイバー攻撃を実行し、彼らが運営中のダークウェブサイトに奪取したデータのサンプルがダウンロード可能なURLを公開しており、データベース全体が販売されていることが明らかになりました。

ソニーに関する投稿がアップロードされる数時間前、有名ダークウェブのロシアハッキングフォーラム「Exploit」に今回のランサムウェアグループの名前と非常に似たIDを持つユーザー「Rans0m3dVc」がソニーの内部ネットワークにアクセスできる様々なソース(Jenkins、SVN、SSHなど)を販売していた状況が確認されています。

✅ダークウェブのランサムウェアグループが使用している匿名メッセンジャーTOXのIDとハッキングフォーラムで活動するユーザーのTOX IDが同じと見なされ、当該ユーザーはランサムウェアグループの一員であるとみなされます。

→ソニーはまた、2023年6月にもダークウェブランサムウェアグループ「CLOP」からランサムウェア攻撃を受けた経験があります。

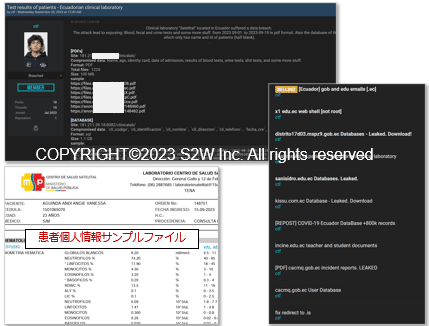

‐エクアドルのヘルスケアセンター、サイバー攻撃で患者の個人情報流出

犯人はエクアドルの専門ハッカーと推定

エクアドルのヘルスケアセンター「Satelital」がサイバー攻撃を受け、内部のデータベースが流出する被害を受けました。流出したデータは有名ハッキングフォーラムで無料で公開されています。

投稿によると、共有されているファイルには、患者の詳細な検診履歴が含まれた約1,200件のpdfファイルとともに、患者の氏名、年齢、血液検査結果、その他の検査結果を含む約1.1ギガバイトのSQLファイルが含まれており、詳細検診履歴(pdfファイル)には、2023年9月に診断した患者のデータも発見されました。

✅ハッカーは、フルデータダウンロード前にサンプルpdfを閲覧できるURLを投稿に添付しています。

投稿を作成したハッカー 「ctf」は2023年7月「BreachForums」ハッキングフォーラムに、合計11個の投稿を作成しましたが、作成した投稿はすべてエクアドル関連のデータ流出投稿と確認されました。

→ハッカーの投稿には、被害組織の内部ドメインにアクセスできるURLが公開されていました。このことから事件発覚後しばらくの間は、ここで公開されていた被害を受けたスタッフのcredential(ログイン接続情報)を取得して、内部ドメインにログインすれば保存されたデータベースへのアクセスが可能な状態になっていたものと推定されます。

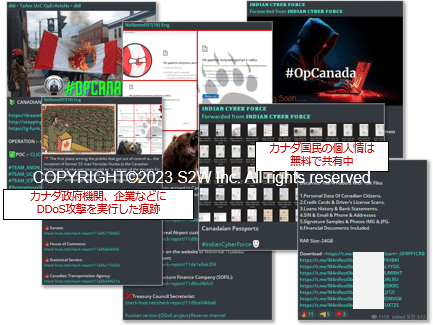

‐テレグラムハッキンググループによるカナダを標的としたサイバー攻撃が多発

ウクライナ大統領のカナダ訪問に合わせたロシア系のハッキンググループの犯行か

テレグラムで活動中のハッキンググループ「Indian Cyber Force」、「NoName057(16)」、「TeAm UcC」がカナダを狙ったサイバー攻撃を実施し、カナダの政府機関や空港、金融機関のウェブサイトを麻痺させ、主要データを不正に取得し運営中のテレグラムチャンネルに無料で公開しています。

公開したデータは、カナダ国民のパスポートのスクリーンショット、多数のカナダ国民の個人情報(氏名、メールアドレス、連絡先、運転免許証、クレジットカード情報など)で構成されています。

また、「Indian Cyber Force」は9月21日から24日まで多数のカナダのサイバー空間に無差別的なサイバー攻撃を加えるとテレグラムで宣言しました。

→「Indian Cyber Force」と「NoName057(16)」は、ロシアに友好的なハッキンググループとして知られています。ゼレンスキー大統領のカナダ訪問が21日のため、カナダに向けたサイバー攻撃はこれに関係があると推定されます。

✎_________________________________

以上、9月後半のニュースまとめをお届けしました。最後までお読みいただきありがとうございました🙇♀️

続きが気になる方は是非フォローお願いいたします!