第33話 最強のセキュリティツールSASE導入に役立つチェックポイント4つ

今回はSASEについて考察していく。「自社のセキュリティ対策にSASEを適用する場合、何に留意して導入検討をするべきか」という視点で考える。

SASEとは何なのか。そもそも何に役に立つのかという疑問を持っている方は、是非目を通して頂きたい。

セキュリティマニアなら垂涎の機能

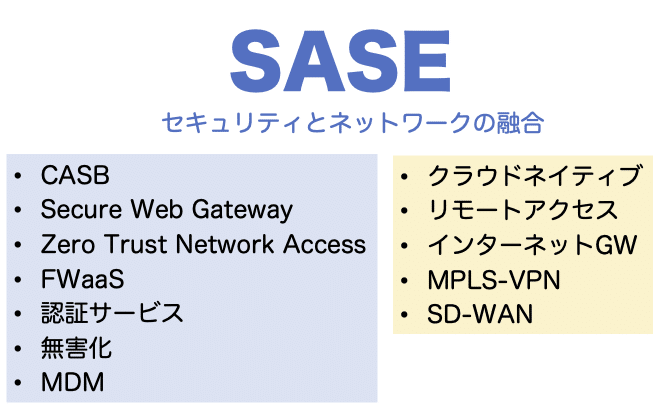

SASE(Secure Access Service Edge)とはおそらく「ぼくが考えた最強のセキュリティソリューション」を目指したと思われる。

もし私が、セキュリティソリューションマニアであれば、是非1セット自分の会社に導入しておきたい。そのようにマニア垂涎の機能がてんこ盛りの、セキュリティソリューションの概念である。

ただ私が「セキュリティ投資は出来るだけ効率的に行いたい(無駄な投資は行わない。必要な所を見極める)」という経営者であれば、話は別だ。

ゼロトラストFTAの視点で、SASE導入に必要な項目を検討する。

1. マルウェア対策

マルウェア対策で最も重要なポイントは「例外端末を発生させない」ということだ。

2017年のWannaCryの例でもわかるように、本当に被害を拡大させた原因は「ゼロデイ攻撃」ではなく、システム管理者が見落としていた「例外端末」であった。

業務システムに接続可能な端末は例外なく下記条件を満たしていること。これがマルウェア対策で一番重要なポイントだ。

・OSのセキュリティパッチの適用

・アンチウイルスソフトの定義ファイルの更新

端末によってはアプリケーションの制約ですぐにOSのセキュリティパッチを当てられないケースもあるだろう。それでも最新のアンチウイルスソフトの定義ファイルは最新にされているべきだ。

SASEにはアンチウイルスを含み、社内の端末やネットワークのセキュリティを一元管理するソリューションだ。

SASEの導入にあたっては、下記チェックリストを参考に、ウイルスから業務システムに対する防御が一元管理できる機能(オプション)が備わっているものを選定するのが良いだろう。

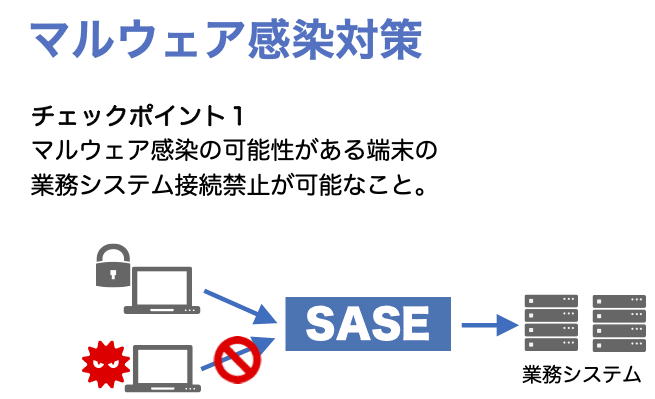

チェックポイント1

□ セキュリティパッチやアンチウイルスが適用されていない端末からの業務システム接続禁止機能の有無。

□ SASE導入前にすでにウイルスに感染していた端末の業務システム接続禁止機能の有無。

□過去例外端末としてマルウェア感染の入り口となった端末へのSASE適用構成

・工場端末(制御端末)

・海外事業所(現地数人規模)

・在宅私用端末

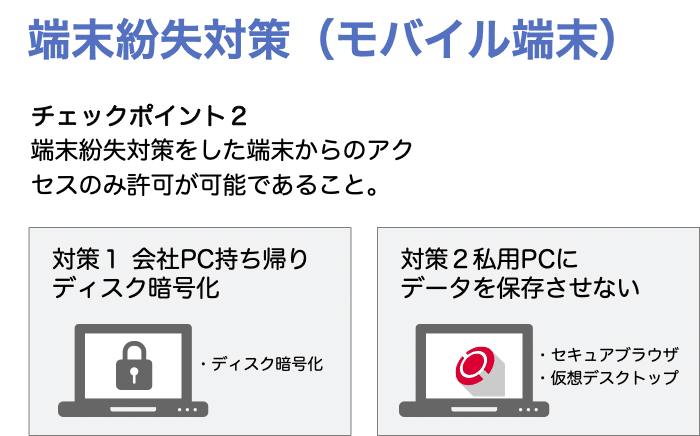

2. 端末紛失対策

端末紛失対策で有効なものは下記である。

・ディスク暗号化(会社端末など)

・データ保存禁止(個人端末など)

端末紛失と言うと、外出先でノートパソコンが紛失や盗難に遭うというイメージが強い。しかし実際には社内紛失はパソコン紛失の3割を占めるというデータがある。

https://www.jnsa.org/result/incident/data/2010incident_survey_probability.pdf

日本ネットワークセキュリティ協会編「情報セキュリティインシデントに関する調査報告書〜発生確率編〜」

ゼロトラストの視点から、社内社外を問わず、上記いずれかの「端末紛失対策」が行われていない端末からは、業務システムへの接続を許可しないように一元管理できるSASEの機能(オプション)は必要である。

チェックポイント2

□ (社内社外を問わず)紛失対策(ディスク暗号化またはデータ保存禁止)が施されていない端末からの業務システム接続禁止機能の有無。

3. USBメモリ紛失対策

USBメモリなどの外部記憶デバイスの紛失対策で有効なものは下記である。

・外部デバイス接続禁止(会社端末など)

・データ保存禁止(個人端末など)

情報漏洩を防止するには、特定なケースを除いては、例外なくUSBメモリなどの外部デバイスの利用をシステム的に禁止することが必要だ。

SASEの導入においても、上記のようなUSBメモリ紛失対策が施されていない端末を、業務システムに接続できないように一元管理できる機能(オプション)が必要である。

チェックポイント3

□ USBメモリなど外部記憶デバイスの使用を禁止していない端末からの業務システム接続禁止機能の有無。

4. 不正アクセス

不正アクセス防止で最も効果的な対策は多要素認証。そしてSASEはネットワーク・セキュリティの概念だから、当然SASE製品は多要素認証は得意分野だ。

ただ我々は、クラウドベンダーのように「外部からの不正アクセスを防げれば良い」という訳には行かない。

マルウェア感染、モバイル端末紛失、USBメモリ紛失などの情報漏洩対策をした端末(要塞端末)以外の、業務システムも防ぐ必要がある。

導入検討しているSASE商品の担当者の方には次のポイントも確認し、オプション機能などの検討が必要となる。

チェックポイント4

□ (SaaSなどのクラウドサービス以外の)社内VPN接続や、DaaSサービうなど利用されている業務サービス全ての接続に多要素認証が適用できる機能の有無。

□ 多要素認証で登録される端末は、マルウェア感染、モバイル端末紛失、USBメモリ紛失などのセキュリティ対策が行われた端末であることを条件とシステム管理者が設定できる機能の有無。

ゼロトラストFTAとは「情報漏洩は最も脆弱な部分から発生する」という桶の理論に基づいている。

SASEの導入についても、ゼロトラストFTAを実施し、自社のセキュリティの脆弱性の大きいところから対策できる製品や機能(オプション)の選定をすることが重要だ。

まとめ

チェックポイント1

□ セキュリティパッチやアンチウイルスが適用されていない端末からの業務システム接続禁止機能の有無。

□ SASE導入前にすでにウイルスに感染していた端末の業務システム接続禁止機能の有無。

□ 過去例外端末としてマルウェア感染の入り口となった端末へのSASE適用構成

・工場端末(制御端末)

・海外事業所(現地数人規模)

・在宅私用端末

チェックポイント2

□ (社内社外を問わず)紛失対策(ディスク暗号化またはデータ保存禁止)が施されていない端末からの業務システム接続禁止機能の有無。

チェックポイント3

□ USBメモリなど外部記憶デバイスの使用を禁止していない端末からの業務システム接続禁止機能の有無。

チェックポイント4

□ (SaaSなどのクラウドサービス以外の)社内VPN接続や、DaaSサービうなど利用されている業務サービス全ての接続に多要素認証が適用できる機能の有無。

□ 多要素認証で登録される端末は、マルウェア感染、モバイル端末紛失、USBメモリ紛失などのセキュリティ対策が行われた端末であることを条件とシステム管理者が設定できる機能の有無。

この記事が気に入ったらサポートをしてみませんか?