学校のインターネット接続は4月からヤバくなるのか? ※補正予算で学校からの直接接続への予算がつきました

2か月ほどのお久しぶりです。

うーむ、今までで一番記事を書く期間が空いてしまいました。

書くことが無かった訳ではなく、絶対的な仕事量と同時並行加減で余裕が無くなっていた感じです...。来年はコンスタンスに記事が書けるよう、セルフマネジメントをしっかりせねば、です。

改めて最近読まれている記事

noteを書き始めたのはちょうど1年前の昨年末。最初に書いた記事はセキュリティポリシーガイドラインの解説記事でした。

ここから今回のを入れて38本書いたことになります。最後の3か月ぐらいはサボりまくりだったので、、、前半は毎週ちゃんと書いていたみたい。今年前半の自分、本当に偉いヤツだ(多分、前半の方が忙しかったはずなのに)。

そんな38本のなかで、アクセス数が5番目に多く、最近改めて増えているのがローカルブレイクアウトのススメです。今回はその補足的なことを書いてみます。

来年4月小中学校でネットが一斉ダウンする?という記事

GIGAスクールの端末調達や整備が佳境になってくるなか、対応の早かった自治体・学校では9月以降で整備された端末の稼動が始まっています。

一方で、人づてで聞こえてくる声やTwitterとか見ていると「ネットが使いものにならない」という先生方の声もチラホラ目につくようになっていました。

恐らくそんな状況への対処として、ローカルブレイクアウトの記事を改めて見る人が増えたのかも、です。

先日、以下のような記事も出ていました。

今後、子供達が本気で使い始める状況になってくると、この記事のような一斉ダウンは現実のものになってくるのでは、と感じています。

多額の税金が投入されたGIGAスクールで、「本気で使い始めると」などと書いている時点で自分もイケていないですが、使われることを恐れるような状況は本末転倒です。

まだ「ローカルブレイクアウト」という言葉がこの業界では一般的ではなく、GIGAスクールも朧気だった2月のタイミングで「ローカルブレイクアウトのススメ」をしたのは、ほとんどの自治体では最終的にセンタ集約型では「子供達が本気で使う」と運用が耐えられなくなる、と感じていたためです。

NTTコミュニケーションズが企業として選択したのはローカルブレイクアウト

センタ集約型では「子供達が本気で使う」と運用が耐えられなくなる、ということを、私が所属しているNTTコミュニケーションズという会社のインターネット接続の選択で補足してみます。

NTTコミュニケーションズは、日本最大のインターネットプロバイダーであるOCNを運営している会社です。またVPNサービスでも日本で最大シェアの会社。ネットワークの運用においては(自社なので自分で書くのは恥ずかしいですが)日本有数の企業であることは間違いないはずです。

[AD] あ、学校教育向けに「まなびポケット」というサービスもやっているらしいですよ。最近100万ユーザーを超えたらしいです。[AD]

宣伝はさておき、、、

NTTコミュニケーションズの社員等でインターネットを利用する人数は最大で1万4000人ほど。

選択しているインターネットアクセスの方式は「センタ集約」ではなく「ローカルブレイクアウト」です。

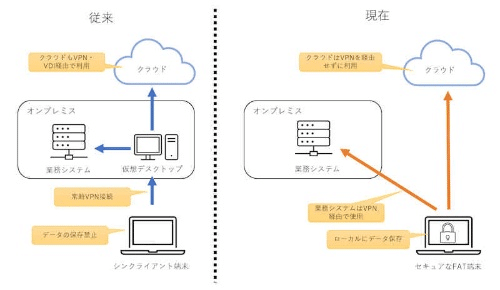

上記はリモートワークに向けて、NTTコミュニケーションズが選択したシステム方式を紹介した記事です。

記事としてはゼロトラスト環境について主に書かれているものですが(ゼロトラストってなんぞやって人は前回の記事「2021年の学校×ICTでのバズワード?知っておきたい"ゼロトラスト"」を読んでいただけたらと)、記事の途中にある通り、パブリッククラウドサービスへは直接インターネット接続をするローカルブレイクアウト方式を採用しています。

有料記事の続き部分にある記載を引用してみますが

多くの企業ではインターネットへの出口をデータセンターのファイアウオールなどに限定しているが、そこにSaaS向けの通信が集中することでボトルネックになる、いわゆる「VPN渋滞」と呼ばれる事態が生じがちだ。

NTTコムはデバイスからの通信経路を自動的に切り替える技術「スプリットトンネリング」を採用。SaaSについてはインターネット経由で直接利用する。オンプレミス(自社サーバー)の業務システムを利用する際は、SSL暗号通信を行うSSL-VPNに自動的に切り替えて社内に接続する仕組みにして、VPN渋滞を回避している。

センタ集中によるVPN渋滞を回避するため、SaaS通信を直接接続するローカルブレイクアウトを採用したことが述べられています。

この方式のおかげで、非常にリモートワークもやりやすくなりました。私自身も恩恵をあずかり、超助かっています(偉いぞ我が社の情シス)。

でもこれって学校の話と同じに感じませんか?

学校は端末数の多い"特殊な環境"になった

企業でもゼロトラストやローカルブレイクアウトが主流になりつつあるなか、学校ではGIGAスクール構想によって、インターネットに接続する情報端末の数が一気に増えました。

例えば、NTTコミュニケーションズ=1万4千人以上の児童生徒がいる自治体の数は188自治体です。

政府統計によると5,000人の従業員を抱える企業数は579社。5000人以上の児童生徒を抱える教育委員会数は512自治体。

企業で言えば1,000人超はかなりの大企業ですが(正確な定義だと製造業では300人超で中小企業ではなくなる=大企業です...。学校だとサービス業かもなので100人?)、児童生徒数が1,000人超で見ると1179自治体。

少し乱暴に言えば、半分以上の自治体は、日本の企業で言い換えれば上位0.1%に入るほどの大企業並みのインターネット接続環境を運用する必要があるということです。

従業員が1,000人を超える企業なら、情報システム部門があって専門で見ている人がいるでしょう。

翻って教育委員会ではどうか。たまたま専門性が高い人がいる自治体があっても、多くはそんな状況ではないはずです。

何かと批判されがちな教育委員会職員の方々の苦悩が伺いしれます。

そんな条件下で、集中管理する仕組みを運用するのはマクロで見ると無理ゲー感があるのです。

学校から直接インターネット接続への環境整備予算がつきました

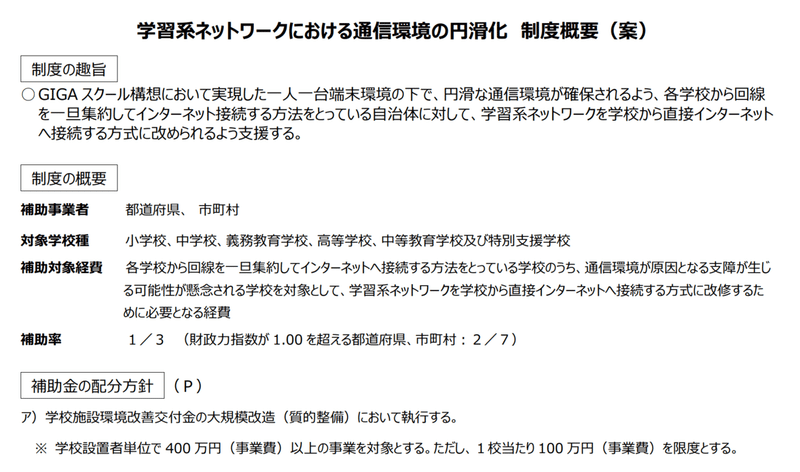

そういった危機感から、令和2年12月8日に閣議決定された補正予算のなかで、文部科学省は「学習系ネットワークにおける通信環境の円滑化」として、学校から直接インターネットに接続する方式への環境整備の補助予算を計上しています。

学校施設環境改善交付金に項目追加された格好で、対象は都道府県・市町村、補助率は1/3、自治体あたり400万円以上、1校あたり100万円(事業費)が上限です。

詳細は文部科学省のこちらのP6を。画像でも貼っておきます。

私もnoteは書けていませんでしたが、10/30に自民党のEdTech推進議員連盟に呼ばれ、以下のようなことを提言したりしていました。

この辺りで少しでも貢献できていたのならありがたい限りです。

ローカルブレイクアウトによって運用が大変/学校外利用が難しくなる?

ローカルブレイクアウトの構成を考えていくと、セキュリティ対策をどうするか、が懸案事項になってくると思います。

センタ集約型では、インターネットへの接続点が1つにまとまっていたからこそ、出口対策は1か所で済んでいました。

ローカルブレイクアウトとなると、出口が各校だから各校で厳重な対策が必要になってくる=校内にシステムが追加される、となり得るのだと思います。

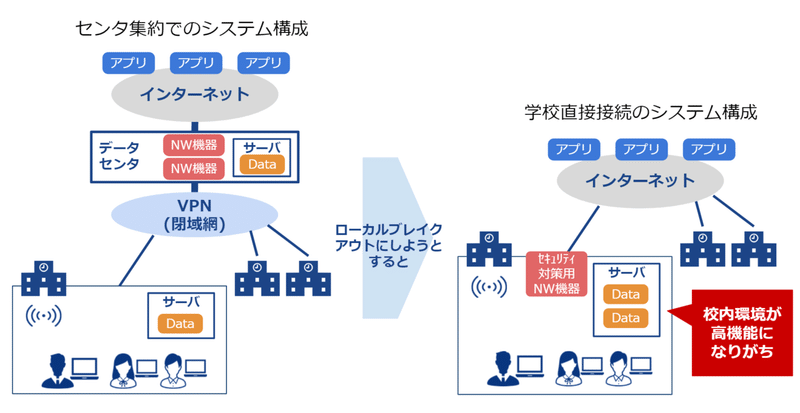

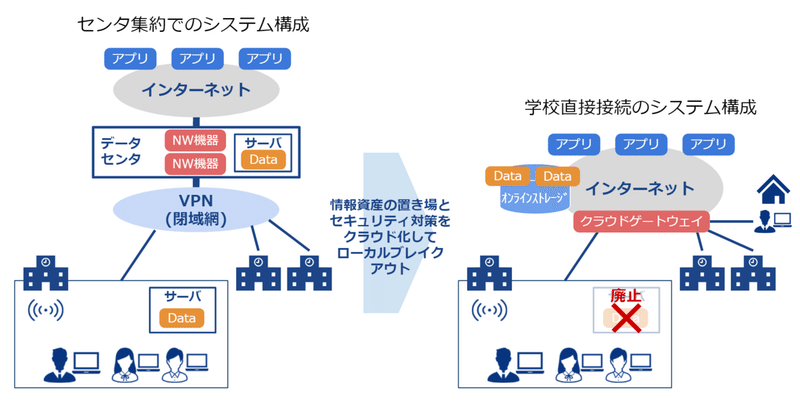

言葉で書くとなかなか複雑になりそうなので、図示化してみるとこんな感じでしょうか。

左がセンタ集約型のシステム構成。超簡略化していますがご了承いただけたらと。

右が学校直接接続のローカルブレイクアウト化した構成。インターネットへの出口が各校に分散するため、各校の出口ごとにセキュリティ対策用のネットワーク機器(例えばUTM(統合脅威管理)など)を置くような感じでしょうか。

また、センタ集約したサーバに情報資産(Data)があるケースもあるのでは、と思っています。その置き場を校内サーバに、となることもあり得そうです。

こうなってくると、各校内のシステムが増え、情報資産(Data)も校内に逆戻りするような状況になってしまいます。

インターネットの出口が分散して利用が快適になっても、各校でのシステム運用が大変になったり、データが校内に残って校外からの利用がしずらくなってしまいがちです。

個人的には、何よりもネット環境が良くならないとGIGAの意味がないと思っていますので「それでもこの方がマシかな」とは思ったりもしますが、もう一工夫が必要なのではと思っています。

ローカルブレイクアウトのポイント。情報資産の置き場とセキュリティ対策をクラウド化。

自分が設計するなら、のポイントとしては情報資産の置き場とセキュリティ対策をする場所を変えてみます。

情報資産の置き場もセキュリティ対策をする場所もクラウド化して対処しよう、という感じです。

これも言葉で書くとなかなか複雑になりそうなので、図示化してみるとこんな感じです。

まずは情報資産=Dataの置き場を再設計です。

GIGAスクール環境を整えているほとんどの自治体は、GoogleやMicrosoft、他にも[AD]まなびポケットとかOPEなどを採用していると思います。そこのクラウドストレージで情報資産を保存していく構成にしていきます。

それぞれのサービスのアクセス権限設定あたりが結構大変かもです。

[AD]その点まなびポケットとかだと教材利用時の学年・クラス設定とかで自動でグループが作られて便利かも、です[AD]

しつこい宣伝はさておき、校内に情報資産がない状態であれば、アクセス制御は簡易な仕組みで、としていくことも可能です。校内の出口部分のルータをファイアウォールとして設定して利用、という設計でも良さそうです。

また、インターネットの出入り口対策や有害サイトフィルタリングもクラウドゲートウェイのサービス利用にしてみてはどうでしょうか。

プロキシ型も良いですが、ローカルブレイクアウト化したのも通信のボトルネック解消からきていますので、学校利用であればコストを抑える意味でもDNSフィルタリングなどでも良いのでは、と思います。

以下みたいなサービスですかね。

こういったゲートウェイの仕組みは、児童生徒に有害なサイトを見せないためのURLフィルタリングと見られがちですが、当然ながらセキュリティ対策としても機能します(というよりそちらが本来の機能)。

情報資産の流出の元となるマルウェアなども、内部からの通信で有害サイトにアクセスして感染、というのが主なため、内部からの通信を管理することで防げることは非常に多くなるはずです。

他にも考慮しないといけないこととして、ADなどの認証のことなどありますが、、もう4,000字を超えてきているのでこの記事では割愛しちゃいます。ニーズがあればちゃんと書いてみたいです。

校務支援システム/校務系PCを更改予定なら合わせて検討して欲しい

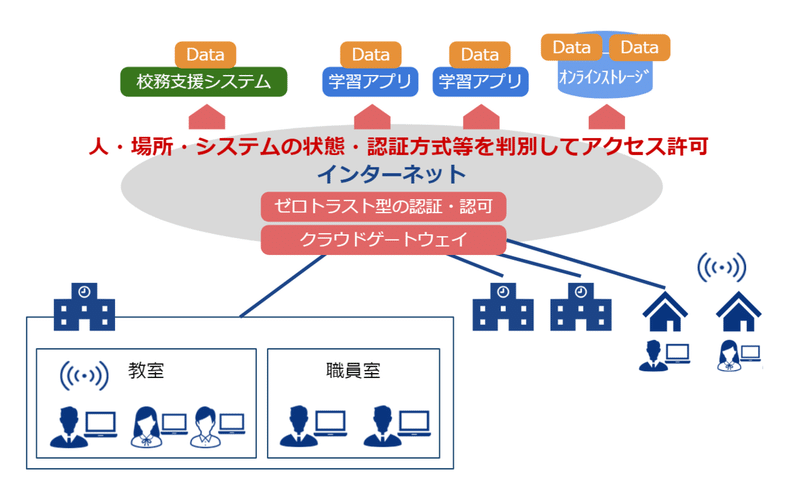

上記のローカルブレイクアウトのシステム構成は、今後、校務支援システムや先生用の校務系PCを更改するタイミングであれば、さらに深掘って検討してみた方が良いのでは、と思っています。

それは校務支援システムも含めたパブリッククラウド利用が加速し、前回の記事でも書いた"ゼロトラスト"が学校教育のシステムにも広がることが確実だと感じているためです。

既に、霞が関の政府情報システムにゼロトラスト適用に向けて動きだしており、一部調達が進んでいるような状況です。

そうなると、従来型の境界型防御で構成されている校務系システムと学習系システムの統合が検討されるはずです。

システムやネットワークの統合、先生が複数のPCを使い分けている状態が改善することも想定されますし、コロナが続く状況のなかで校外からの利用もより簡便になってくるはずです。

簡易イメージとしてこれまた以下みたいな感じでしょうか。

ゼロトラストへ移行していくには、"認証・認可"が中心になり、クラウドゲートウェイのような機能と、情報端末=エンドポイントへのセキュリティが重要になってきます。

その意味で、今回のクラウドゲートウェイはゼロトラスト化への布石にもなってきます。

本格的にゼロトラストが適用されてくるのは、境界防御の見直しとセットとなるので校務支援システムの更改タイミングになってくるはずです。

また、ゼロトラスト化に必須の情報端末=エンドポイントへは、校務系システムを扱う先生により対策が必要となってくるはずで、校務系PCの更改や見直しと合わせて行うことになるのでは、と感じています。

今回のことをきっかけに、学習系のネットワークの話だけでなく、校務系システムのことも踏まえ、教育委員会としての情報システムの見通しを持っておくことが必要になってくるのでは、と思っています。(といっても相当難しいと思いますが、、)

(今年の)おわりに...。

年末大晦日に久しぶりに書いてみて、かなりの長文になってしまいました...。久しぶりにやると張り切っちゃう、というのが何でも同じっすね。日々コツコツやらねば。

それでは今年はこれで終わりにしたいと思います。

来年は月2本ぐらいを目途にコツコツ書きたいと思います。

次回予告としては少し年末に世間を騒がせたマイナンバーのこととか書いてみようかな。炎上しそう(汗)

ではまた来年もよろしくお願いしますー

この記事が気に入ったらサポートをしてみませんか?