内部告発者が暴露した米英軍事請負業者の世界的検閲計画

内部告発者が暴露した米英軍事請負業者の世界的検閲計画

パトリシア・ハリティ

2023年11月29日

マイケル・シェレンバーガーによれば、「多くの人々は、政府は検閲に関与していないと主張するが、実際は関与している」。「そして今、ある内部告発者が、TwitterファイルやFacebookファイルに匹敵するか、あるいはそれを上回る規模と重要性を持つ、爆発的な新文書の山を持って名乗り出た」。シェレンバーガーは、100を超える政府機関と非政府組織からなるネットワークである検閲産業複合体の台頭を記録してきた「パブリック」と呼ばれるグループの3人の調査員のうちの1人にすぎない。そして、最近公表された内部告発者の文書についても報告している。その文書には、サイバー脅威インテリジェンス連盟(CTI)と呼ばれるグループの活動が記されている。

Public on Substackによれば、その活動とは「現代のデジタル検閲プログラムの発端から、軍や情報機関の役割、市民社会組織や商業メディアとの提携、ソックパペット・アカウントやその他の攻撃的手法の使用まで、あらゆるもの」だという。

パブリックの調査チームは以下の記事を共著している:

CTILファイル#1:米英の軍事請負業者が2018年に世界的な検閲のための包括的な計画を作成、新文書が示す、

by MICHAEL SHELLENBERGER, ALEX GUTENTAG, AND MATT TAIBBI 2023年11月28日

内部告発者が新文書の数々を公開し、2016年のブレグジットとトランプ当選に反応した検閲産業複合体の誕生を示す。

ある内部告発者が、ツイッター・ファイルやフェイスブック・ファイルに匹敵する、あるいはそれを上回る規模と重要性を持つ、爆発的な新文書の山を持って名乗り出た。CTIL(サイバー脅威インテリジェンスリーグ)と呼ばれる "反情報 "グループの活動を記述したもので、正式にはデータ科学者や防衛・情報分野のベテランによるボランティアプロジェクトとして始まったが、その戦術は時を経て、国土安全保障省(DHS)を含む複数の公式プロジェクトに吸収されたようだ。

CTIリーグの文書は、TwitterファイルやFacebookファイルでは扱われていない重要な疑問に対するミッシングリンクの答えを提供している。これらを組み合わせることで、「反情報」部門、あるいは私たちが「検閲産業複合体」と呼ぶものの誕生に関する包括的な全体像が見えてくる。

内部告発者の文書には、現代のデジタル検閲プログラムの発端から、軍や情報機関の役割、市民社会組織や商業メディアとの提携、ソックパペットアカウントやその他の攻撃的手法の使用まで、あらゆることが記述されている。

"スパイを装う "ために、ある文書では "あなたのクソをロックダウンする "と説明されている。

別の文書では、海外でのこのような活動は「一般的に」「CIAやNSA、国防総省」によって行われるが、「米国人に対する」検閲活動は、政府には「法的権限」がないため、民間のパートナーを使って行わなければならないと説明されている。

内部告発者は、"元 "英国情報分析官であるCTIリーグのリーダーが、2017年にオバマ・ホワイトハウスで、"2016年の再現 "を阻止するための対情報発信プロジェクトを立ち上げる指示を受けたとき、"その部屋にいた "と主張している。

昨年来、パブリック、ラケット、議会調査官などは、ソーシャルメディア・プラットフォームによる検閲を促し、好ましくない個人、話題、物語全体についてのプロパガンダを広めるために協力する100以上の政府機関や非政府組織のネットワークである検閲産業複合体の台頭を記録してきた。

米国土安全保障省のサイバーセキュリティ・情報セキュリティ局(CISA)が検閲の多くの重心となっており、全米科学財団が検閲や偽情報ツールの開発に資金を提供し、他の連邦政府機関が支援的な役割を果たしている。

CISAのNGOやソーシャルメディア・パートナーからのEメールによると、CISAは2020年に選挙インテグリティ・パートナーシップ(EIP)を設立し、スタンフォード・インターネット観測所(SIO)や他の米国政府請負業者を巻き込んだ。EIPとその後継組織であるバイラリティ・プロジェクト(VP)は、ツイッターやフェイスブックなどのプラットフォームに対し、一般市民や選挙で選ばれた議員によるソーシャルメディアへの投稿を検閲するよう促した。

政府主導の検閲の圧倒的な証拠にもかかわらず、このような大規模な検閲のアイデアがどこから出てきたのかはまだ特定されていなかった。2018年、SIO職員で元CIAフェローのレネー・ディレスタが、2016年の選挙におけるロシア政府の干渉について米上院で証言する前後、全米で大きな話題となった。

しかし、2018年から2020年春までの間に何が起こったのか?2019年は、これまでの検閲産業複合体の研究においてブラックホールのような年だった。私たちの一人であるマイケルが米国で証言したときだ。 今年3月、衆議院で検閲産業複合体について語ったが、彼のタイムラインからはその年全体が消えていた。

検閲産複合体の早い開始時期

現在、戦略文書、トレーニングビデオ、プレゼンテーション、内部メッセージを含む大量の新文書によって、2019年に、元英国国防研究者のサラ=ジェイン・"SJ"・テルプが率いる米英の軍事・情報関連請負業者が、徹底的な検閲の枠組みを開発したことが明らかになっている。これらの請負業者は、2020年春にCISAと提携したCTILを共同で率いていた。

実際には、検閲産業複合体の構築はもっと以前、つまり2018年に始まっていた。

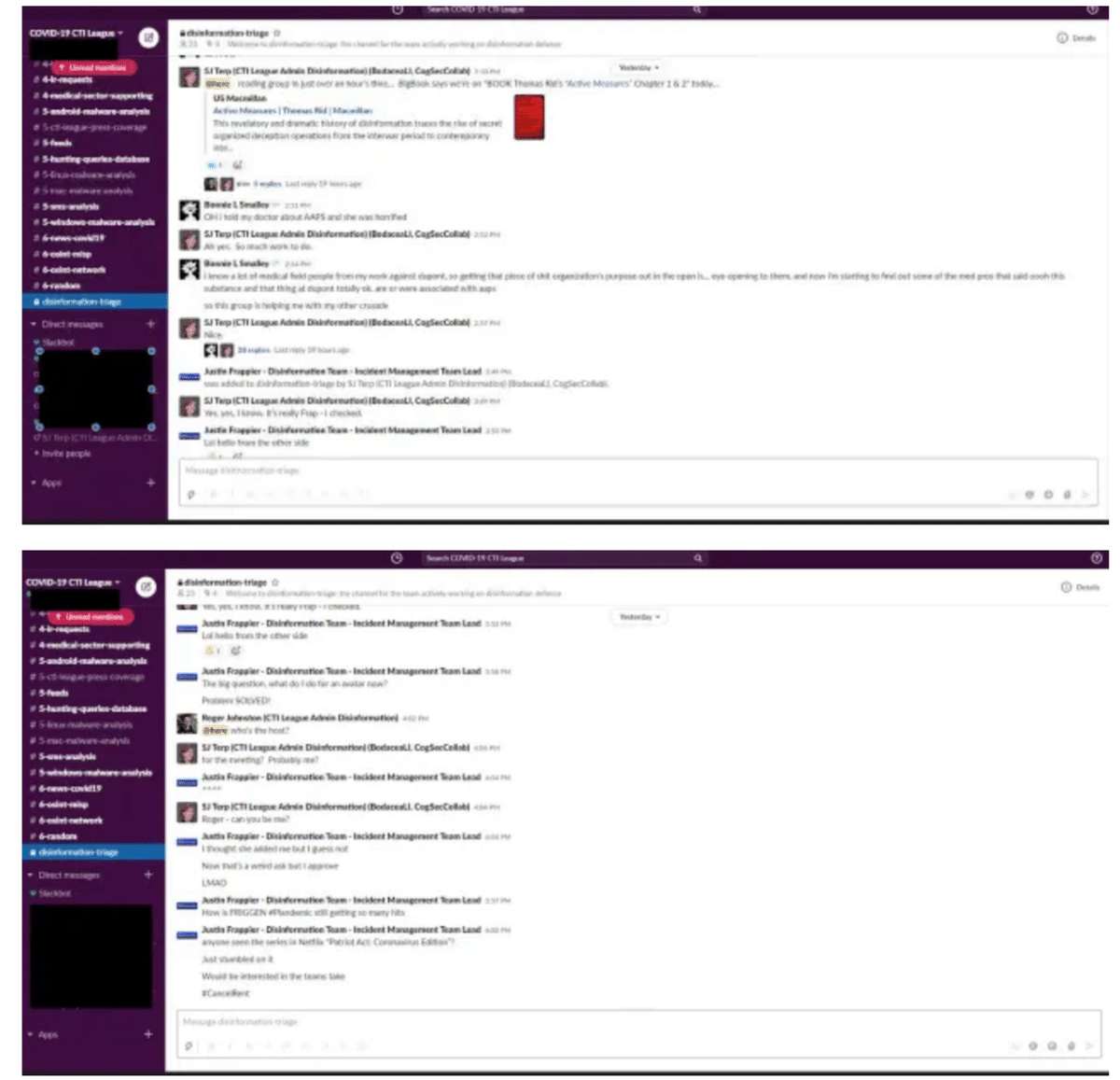

CTILの内部Slackメッセージには、Terpと彼女の同僚、そしてDHSとフェイスブックの関係者が、検閲プロセスで緊密に連携していたことが示されている。

CTILのフレームワークと官民モデルは、米国と英国が2020年と2021年に実施するであろうことの種であり、サイバーセキュリティ機関や対偽情報アジェンダの中で検閲を覆い隠すこと、間違った事実だけでなく、不利な物語を止めることに重点を置くこと、ソーシャルメディアプラットフォームに圧力をかけて情報を取り下げさせたり、コンテンツが流行するのを防ぐために他の行動を取らせたりすることなどが含まれる。

2020年春、CTILはソーシャルメディア上で "すべての雇用は必要不可欠"、"私たちは家に留まらない"、"今すぐアメリカを開け "といった反ロックダウンのナラティブなど、好ましくないコンテンツの追跡と報告を開始した。CTILはこうした取り組みの一環として、コンテンツを報告するための法執行チャンネルを設けた。同団体はまた、「#freeCA」のような反ロックダウンのハッシュタグを投稿している個人を調査し、彼らのツイッターの経歴から詳細をスプレッドシートに記録した。グループはまた、「テイクダウン」の要請やレジストラへのウェブサイトドメインの報告についても話し合った。

CTILの「偽情報」に対するアプローチは、検閲をはるかに超えていた。文書によると、同グループは世論に影響を与えるための攻撃的な作戦に従事しており、「対抗メッセージ」を促進する方法、ハッシュタグを共同利用する方法、好ましくないメッセージを薄める方法、偽の操り人形のアカウントを作成する方法、招待制の非公開グループに潜入する方法などについて議論していた。

CTILは、提案された調査質問リストの中で、メンバーまたはメンバー候補に、"以前に影響力作戦(偽情報、ヘイトスピーチ、その他のデジタル被害など)に取り組んだことがありますか?"と尋ねることを提案した。そして、これらの影響力作戦に "積極的な手段 "や "サイコパス "が含まれるかどうかを質問した。

これらの文書は、信頼性の高い内部告発者を通じて私たちの手元に届いた。私たちは、公開されている情報源との徹底的な照合によって、その正当性を独自に検証することができた。内部告発者は、DHSが主催する毎月のサイバーセキュリティ会議を通じてCTILに参加するよう勧誘されたと述べている。

FBIはコメントを拒否した。CISAはコメントを求めなかった。また、Terpと他の主要なCTILリーダーたちも、我々のコメント要請には応じなかった。

しかし、関係者の一人であるボニー・スマリーは、LinkedInでこう答えている。"私がコメントできるのは、コビッドの期間中、ネット上で行われていたインジェクション・ブリーチというナンセンスな行為に対抗したかったので、政府機関とは無関係のCTIリーグに参加したということだけです。"私たちは政府とは何の関係もないと断言できますが。

しかし、文書によれば、政府職員はCTILのメンバーであったようだ。DHSに勤務していたジャスティン・フラピエという人物は、CTILで非常に活発に活動しており、定期的なミーティングに参加したり、トレーニングを指導したりしていた。

CTILの最終目標は「連邦政府の一部になることだった」と内部告発者は言う。毎週のミーティングで、彼らは連邦政府内にこのような組織を構築していることを明らかにし、もしあなたが最初のイテレーションを構築すれば、私たちはあなたの仕事を確保することができる "と言った。

2019年に情報セキュリティとサイバーセキュリティのグループに対するプレゼンテーションで彼女が共有したテルプの計画は、政府を含む "Misinfosecコミュニティ "を作ることだった。

公的記録も内部告発者の文書も、彼女がこれを達成したことを示唆している。2020年4月、当時CISAのディレクターだったクリス・クレブスは、ツイッターや複数の記事で、CISAがCTILと提携することを発表した。「まさに情報交換だ」とクレブスは言った。

文書には、ディレスタを含むMisinfoSec Working Groupと呼ばれるグループを通じて、テルプと彼女の同僚が、Adversarial Misinformation and Influence Tactics and Techniques(AMITT)と呼ばれる検閲、影響力、対偽情報戦略を作成したことも示されている。彼らは、年間予算10億ドルから20億ドルの政府資金を持つ大手防衛・情報請負会社MITREが開発したサイバーセキュリティ・フレームワークを応用してAMITTを作成した。

テロップは後にAMITTを使ってDISARMフレームワークを開発し、世界保健機関(WHO)が「ヨーロッパ全土でのワクチン接種反対キャンペーンに対抗する」ために採用した。

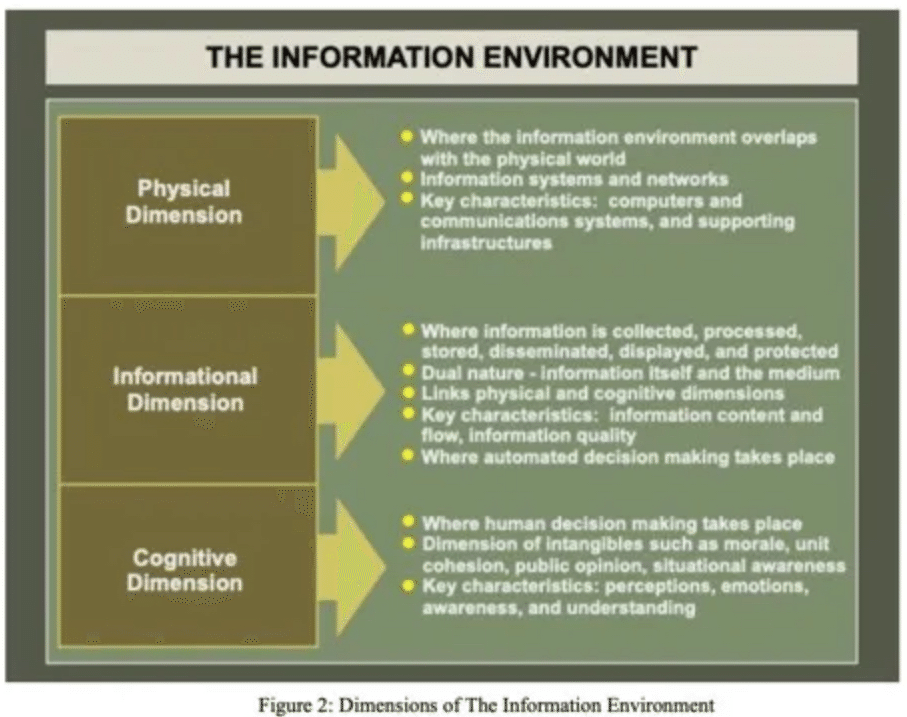

CTIL、MisinfoSec、AMITTを通じたTerpの仕事の重要な構成要素は、サイバーセキュリティと情報セキュリティの分野に「認知セキュリティ」の概念を挿入することであった。

文書を総合すると、米英両政府による高度に連携した洗練された取り組みが明らかになり、国内での検閲活動や、外国で使用してきたものと同様の影響力活動を構築しようとしていることがわかる。ある時、テルプは、「アラブの春」に関連するソーシャルメディア問題についての自分の仕事を「バックグラウンドで」公然と言及した。またある時は、外国人のために開発されたこのような戦術を、米国市民に対して使うことがあるのかと、彼女自身が明らかに驚いたと内部告発者は述べた。

内部告発者によると、CTILに関わったおよそ12〜20人の活動的な人々がFBIやCISAで働いていたという。「しばらくの間、Slackのメッセージング・サービス上では、名前の横にFBI、CISA、何であれ、それぞれの機関のシールが貼られていた」と内部告発者は言う。Terpは「CISAのバッジを持っていたが、ある時点で消えた」と内部告発者は言う。

検閲産業複合体の2020年のパイオニアたちの野望は、単にツイッター社にツイートに警告ラベルを貼ったり、個人をブラックリストに載せるよう促すことをはるかに超えていた。AMITTの枠組みは、個人に対する検閲を要求する必要条件として、個人の信用を失墜させることを求めている。AMITTの枠組みは、メッセージを広めるインフルエンサーを育成することを求めている。そして、集会やイベントを主催する個人への金融サービスを遮断するよう銀行に働きかけることを求めている。

CISAとCTILとの協力からEIPとVPとの協力に至る時系列は、官民の検閲活動のモデルが、もともと軍事請負業者によって作られた枠組みから生まれた可能性を強く示唆している。さらに、CTILによって概説された手法や資料は、後にCISAの対外情報タスクフォースやMis-, Dis-, and Maliformationチームによって作成された資料と酷似している。

今後数日から数週間かけて、私たちはこれらの文書を議会の調査官に提示するつもりであり、内部告発者や上級指導者や公人ではないその他の人物の身元を保護しつつ、私たちができるすべての文書を公開するつもりである。

しかし今は、CTILの創設に至る2018年と2019年に何が起こったのか、また検閲産業複合体の形成と成長におけるこのグループの重要な役割について、詳しく見ていく必要がある。

「ボランティア」と「元」政府エージェント

ブルームバーグやワシントン・ポストなどは2020年春、CTIリーグは単なるサイバーセキュリティの専門家によるボランティアグループであるとする信憑性の高い記事を掲載した。その創設者は、イスラエルの "元 "情報機関職員であるオハッド・ザイデンバーグ、マイクロソフトの "セキュリティ・マネージャー "であるネイト・ウォーフィールド、そしてハッカー大会であるDEF CONのセキュリティ作戦責任者であるマーク・ロジャースである。記事は、これらの高度な技術を持つサイバー犯罪の専門家たちが、利他的な動機から、自分の時間を使って、無給で、10億ドル規模の病院を支援することを決めたと主張している。

3月中旬から4月中旬までのわずか1ヶ月の間に、全員ボランティアであるはずのCTILは、"45の異なるセクターにまたがる76カ国の1,400人の吟味されたメンバー "に成長し、"政府組織、国連、世界保健機関になりすますために設計された17のものを含む、インターネット上の2,833のサイバー犯罪資産を合法的に破壊するのを助けた "し、"80カ国以上の医療機関の2,000以上の脆弱性を特定した"。

彼らは機会あるごとに、自分たちは利他主義に突き動かされた単なるボランティアであることを強調した。「何か役に立ちたいと思ったんです」とザイデンバーグ。ロジャーズはアスペン研究所のウェビナーで、「地域社会で善を行おうという意欲は本当に強い」と語った。

しかし、CTILのリーダーたちの明確な目標は、国家安全保障やサイバーセキュリティの機関の間で検閲への支持を高めることだった。その目的に向けて、彼らは検閲活動に政府が関与する根拠として「認知的セキュリティ」という考えを広めようとした。「コグニティブ・セキュリティは、あなたが持ちたいものです」とテルプは2019年のポッドキャストで語った。「認知層を保護したいのです。基本的に、それは汚染についてです。誤報、偽情報は、インターネット全体の汚染の一形態です"

ザイデンバーグと同じくCTILのリーダーであるテルプとパブロ・ブロイヤーは、軍での経歴を持ち、元軍事請負業者だった。両者ともSOFWERXという "米特殊部隊司令部とドリトル研究所の共同プロジェクト "で働いた経験がある。後者は空軍の技術を空軍資源研究所を通じて民間企業に移転するものである。

ブリュアーとともに設立したコンサルティング会社のウェブサイトにあるテルプの経歴によると、「コロンビア大学でデータサイエンスを教え、国連のビッグデータチームのCTOを務め、英国国防省で機械学習アルゴリズムと無人車両システムを設計した。

ブリュアーは元米海軍司令官。経歴によると、「米特殊作戦司令部ドノヴァン・グループの軍事責任者、SOFWERX、国家安全保障局、米軍の上級軍事顧問兼イノベーション担当官」だった。 サイバー司令部、米海軍中央司令部C4部長を歴任」。BreuerはLinkedInのページでCTIL創設時に海軍にいたと記載されている。

2018年6月、テルプは米特殊作戦司令部主催の10日間の軍事演習に参加し、そこで初めてブロイヤーと出会い、ソーシャルメディア上の現代の偽情報キャンペーンについて議論したという。ワイアードは、2人の出会いから導き出された結論を要約している:「偽情報は、サイバーセキュリティの問題として同じように扱うことができる。こうして彼らは、デビッド・パールマンともう一人の同僚であるサディアス・グルグックを中心にCogSecを創設した。2019年、テルプはCogSec内のMisinfosecワーキンググループの共同議長を務めた。

ブリュアーはポッドキャストで、自分の狙いは米国のソーシャルメディア・プラットフォームに軍事戦術を持ち込むことだと認め、「私は2つの帽子をかぶっている」と説明した。「ドノヴァン・グループのミリタリー・ディレクターであり、ソフウェルクスの2人のイノベーション・オフィサーの1人である。

ブリュアーは、彼らがどのように憲法修正第1条を回避しようと考えたかを説明した。彼のTerpでの仕事は、"非伝統的なパートナー "を一つの部屋に集める方法だと彼は説明した。"ソーシャルメディア企業の誰か、数人の特殊部隊のオペレーター、国土安全保障省の人々など...。

Misinfosecの報告書は、政府による徹底的な検閲とミスインフォメーション対策を提唱した。2019年の最初の6ヶ月間、著者たちは "事件 "を分析し、報告システムを開発し、検閲のビジョンを "多数の国家、条約、NGO "と共有したという。

言及されたすべての事件において、誤報の被害者は政治的左派であり、バラク・オバマ、ジョン・ポデスタ、ヒラリー・クリントン、エマニュエル・マクロンらが含まれていた。報告書は、誤報対策の動機が2016年の双子の政治的地震であったことを公言している:ブレグジットとトランプ当選である。

「これらの出来事の前兆を調査した結果、私たちの情報状況にはどこか調子の悪いところがあることに気づかされた」と、テルプと共著者たちは書いている。お決まりの "便利なバカ "や "第五のコラムニスト "は、自動化されたボットやサイボーグ、人間の荒らしによって増強され、世論をせっせと操作し、怒りを煽り、疑念を植え付け、制度への信頼を削いでいる。そして今、私たちの脳がハッキングされている。

Misinfosecの報告書は、「ナラティブ」によって「信念を変える」情報に焦点を当て、誤報が本格的なナラティブになる前に、誤報「事件」から「キルチェーン」または影響力の連鎖の特定のリンクを攻撃することによって、誤報に対抗する方法を推奨している。

報告書は、政府や企業メディアがもはや情報を完全にコントロールできないことを嘆いている。「長い間、大衆に情報を届ける能力は国家に属していた(たとえばアメリカではABC、CBS、NBCの放送免許を通じて)。しかし今、情報手段のコントロールは、大手のテクノロジー企業に委譲され、彼らは至福のうちに自己満足に浸り、他の手段でかかる費用の何分の一かで、情報事業者が一般大衆にアクセスしやすくすることに加担している。"

著者は、ファイブ・アイズ諸国を横断して、検閲に警察、軍、諜報機関が関与することを提唱し、さらには国際刑事警察機構(インターポール)が関与すべきであるとさえ示唆した。

報告書は、AMITTと安全保障、情報、法執行機関の協力のための計画を提案し、直ちに実施するよう主張した。「AMITT(Adversarial Misinformation and Influence Tactics and Techniques)のフレームワークが使用開始されるまで27年も待つ必要はないし、待つ余裕もない。

著者たちは、「誤報のセキュリティ」がサイバーセキュリティとはまったく異なることを認めながらも、検閲の取り組みを「サイバーセキュリティ」の中に位置づけることを求めた。物理的セキュリティ、サイバーセキュリティに続く "情報環境 "の第三の柱は、"認知的次元 "であるべきだと彼らは書いている。

報告書は、"メッセージングに対して脆弱な人々を先制的に予防接種する "一種のプレバンキングの必要性を指摘した。報告書はまた、DHSが出資する情報共有分析センター(ISACs)を官民の検閲を指揮する拠点として利用する機会を指摘し、政府に対する信頼を促進するためにこれらのISACsを利用すべきだと主張した。

ソーシャルメディアは重要なセクターとして認識されていないため、ISACの資格はないが、誤報ISACはISACに兆候や警告を与えることができるし、そうすべきである。

テルプの "誤報 "に対する見解は、あからさまに政治的なものだった。 「ほとんどの誤報は実際には真実だが、間違った文脈で語られている」とテルプは2019年のポッドキャストで指摘した。テルプは、影響力活動を行うために「反誤報」活動を用いる戦略について雄弁に語っている。「あなたはほとんどの場合、人々に嘘を信じさせようとしているわけではありません。たいていの場合、あなたは彼らの信念セットを変えようとしているのです。実際には、もっと深いところで、あなたは彼らの内的な物語を変えようとしているのだ。つまり、それはアメリカ人としてのあなたの文化のベースラインかもしれない。

秋になると、テルプと他の人々は報告書を広めようとした。2019年にテルプがブロイヤーと行ったポッドキャストは、この努力の一例だった。テルプとブロイアーはともに、DHS、EIP、VPが受け入れることになる検閲ロンダリングの「官民」モデルについて説明した。

ブロイアーは自由に発言し、彼が考えている情報統制や物語統制は、中国政府が実施しているものに匹敵するが、ただアメリカ人にとってはより親しみやすいものである、と率直に述べた。「平均的な中国人に話を聞くと、彼らは中国のグレート・ファイアウォールは検閲のためにあるのではないと信じている。中国共産党が市民を守りたいからそこにあるのであり、それは良いことだと信じている。もしアメリカ政府がそのような物語を売ろうとしたら、私たちは絶対に正気を失い、『ダメだ、ダメだ、これは憲法修正第1条の権利の侵害だ』と言うだろう。だから、内集団と外集団のメッセージはしばしば異なるものでなければならない」。

"ホグワーツ誤報学校"

SJは私たちを "誤報と偽情報のホグワーツ魔法学校 "と呼んだ。「彼らは自分たちの物語の中のスーパーヒーローだった。CISAのサイトには今でも漫画本が置いてあった。

CTILはツイッター、フェイスブック、ユーチューブから情報を引き離すプログラマーを必要としていた。ツイッターのために、彼らはスクレイピングのためのPythonコードを作成した。

内部告発者によって提供されたCTILの記録は、CTILがどのように運営され、"事件 "や "偽情報 "と見なされるものを追跡していたかを正確に示している。私たちは家にいない "というシナリオについて、CTILのメンバーはこう書いている。"私たちはグループやアカウントを削除するか、最低でも報告してチェックするよう求めるのに十分な情報を持っているのか?""そうでなければ、トロールを彼らの尻に敷き詰めることができるのか?"

彼らは反ロックダウンの抗議を呼びかけるポスターを偽情報の成果物として追跡した。

「抗議デモについて、彼らはこう書いている。"結論:拡散を止められるか、超拡散者を止められるだけの証拠があるか、他にできることはあるか(Pingを打てるカウンターメッセンジャーはあるかなど)"

CTILはまた、マスク着用を奨励するなどのカウンターメッセージのブレインストーミングにも取り組み、増幅ネットワークの構築についても議論した。「繰り返しは真実だ」と、あるトレーニングでCTILのメンバーが言った。

CTILは検閲産業複合体の他の人物やグループとも協力した。会議のメモによれば、グラフィカのチームはAMITTの採用を検討し、CTILはプラットフォームがコンテンツをより迅速に削除するようにすることについてディレスタに相談したかったという。

テルプや他のCTILのリーダーたちが、憲法修正第1条違反の可能性について議論したかどうか尋ねると、内部告発者はこう答えた。公務員ができないことを民間人ができ、公務員がリーダーシップと調整を提供できる」。

自分たちの活動の合法性に自信を持っているにもかかわらず、CTILのメンバーの中には、自分たちの身元を秘密にするために極端な手段をとった者もいるだろう。同グループのハンドブックでは、バーナーフォンの使用、偽名IDの作成、「この人物は存在しません」ウェブサイトを利用した偽のAI顔の生成が推奨されている。

内部告発者によれば、2020年6月、秘密主義のグループはさらに活動を隠すための行動をとった。

その1ヵ月後の2020年7月、SIOのディレクター、アレックス・ステイモスはワシントン大学の情報公開センターのケイト・スターバードに電子メールを送り、こう書いた。. . .[1年前にまとめられたはずのものが、今週急速にまとまりつつある」。

その夏、CISAは対外影響対策タスクフォース(Countertering Foreign Influence Task Force)も創設した。このタスクフォースにはCTIL/AMITTの手法を反映した施策があり、内部告発者がCTIL内で最初に提案されたという「本物の偽物」のグラフィックノベルも含まれている。

AMITTが着想を得た「DISARM」フレームワークは、「外国による情報操作と干渉に関する構造化された脅威情報を交換するための共通基準」の一部として、欧州連合と米国によって正式に採用された。 "

これまで、CTILの活動の詳細は、2020年に公表されたにもかかわらず、ほとんど注目されてこなかった。2020年9月、ワイアードはCTILに関する記事を掲載した。この記事は、同年春のブルームバーグやワシントン・ポストの記事と同様、CTILが本当に世界中の「元」情報当局者の「ボランティア」ネットワークであることを疑うことなく受け入れている。

しかしブルームバーグやワシントン・ポストの記事とは異なり、ワイアードはCTILの「反誤報」活動についても記述している。ワイアードの記者は、CTILの活動を批判する人物の言葉を引用していないが、CTILの活動に何か問題があると考える人がいることを示唆している。「私は彼(CTILの共同設立者マーク・ロジャース)に、誤情報をサイバー脅威とみなす考え方について尋ねている。「これらの悪質な行為者はすべて同じことをしようとしている、とロジャーズは言う。

言い換えれば、サイバー犯罪の防止と "誤情報との戦い "の関連性は、基本的に同じである。なぜなら、どちらもDHSやCTIリーグが同様に "悪意ある行為者 "と呼ぶもの、つまり "悪者 "と同義であるものとの戦いに関わるからだ。

「Terpのように、Rogersはサイバーセキュリティに全体的なアプローチをとっている」とWiredの記事は説明する。「まず物理的なセキュリティがあり、例えばコンピュータからUSBドライブにデータを盗み出すようなものだ。次に、私たちが一般的にサイバーセキュリティと考えるもの、つまりネットワークやデバイスを不要な侵入から守ることです。そして最後に、ロジャーズとテルプが認知的セキュリティと呼ぶものがある。

CTILは2020年の春と秋に、EIPと同じような理由で自社に関する広報を行ったようだ。後に、自社の仕事はすべて公開されており、秘密主義であると示唆する者は陰謀論に関与していると主張するためである。

EIPは2022年10月、「選挙制度改革パートナーシップは常にオープンで透明性のある活動を行ってきた」と主張した。「私たちは2020年の選挙に向けて複数のブログ記事を公開し、選挙の直前と直後に毎日ウェビナーを開催し、290ページの最終報告書と複数の査読付き学術誌に私たちの結果を発表した。私たちの活動や調査結果に関する情報がこの時点まで秘密であったといういかなる仄めかしも、私たちが作成した2年間の無料公開コンテンツによって否定される。"

しかし、内部メッセージが明らかにしたように、EIPが行ったことの多くは秘密であり、党派的であり、ソーシャルメディア・プラットフォームによる検閲を要求するものであった。

EIPとVPは表向き終了したが、CTILはメンバーのリンクトイン・ページを見る限り、まだ活動しているようだ。

by MICHAEL SHELLENBERGER, ALEX GUTENTAG, AND MATT TAIBBI 2023年11月28日 公開

スペイン語訳:

Un informante revela el plan de contratistas militares de EE.UU. y el Reino Unido para la censura mundial.

POR PATRICIA HARRITY

EL 29 DE NOVIEMBRE DE 2023

"Mucha gente insiste en que los gobiernos no están involucrados en la censura, pero sí lo están" según Michael Shellenberger, quien añade "Y ahora, un denunciante ha salido a la luz con un nuevo y explosivo trovo de documentos, rivalizando o superando a los Archivos Twitter y los Archivos Facebook en escala e importancia." Shellenberger es uno de los tres investigadores de un grupo llamado Public, que ha documentado el auge del Complejo Industrial de la Censura, una red de más de 100 agencias gubernamentales y organizaciones no gubernamentales, y ha informado sobre los documentos recientemente publicados por el denunciante, que describen las actividades de un grupo llamado Liga de Inteligencia sobre Ciberamenazas, o CTI.

Las actividades abarcan "desde la génesis de los modernos programas de censura digital hasta el papel de las agencias militares y de inteligencia, las asociaciones con organizaciones de la sociedad civil y medios de comunicación comerciales, y el uso de cuentas sock puppet y otras técnicas ofensivas", según Public on Substack.

El equipo de investigadores de Public es coautor del siguiente artículo:

CTIL Files #1: Contratistas militares de EEUU y Reino Unido crearon un plan de barrido para la censura global en 2018, según muestran nuevos documentos,

por MICHAEL SHELLENBERGER, ALEX GUTENTAG Y MATT TAIBBI 28 de noviembre de 2023

Whistleblower pone a disposición del Público y de Racket trove of new documents, showing the birth of the Censorship Industrial Complex in reaction to Brexit and Trump election in 2016.

Un informante ha presentado un nuevo y explosivo conjunto de documentos, que rivalizan o superan en escala e importancia a los Archivos Twitter y los Archivos Facebook. En ellos se describen las actividades de un grupo "antidesinformación" llamado Liga de Inteligencia contra Ciberamenazas, o CTIL, que comenzó oficialmente como un proyecto voluntario de científicos de datos y veteranos de defensa e inteligencia, pero cuyas tácticas con el tiempo parecen haber sido absorbidas por múltiples proyectos oficiales, incluidos los del Departamento de Seguridad Nacional (DHS).

Los documentos de la Liga CTI ofrecen el eslabón perdido para responder a preguntas clave no abordadas en los Archivos Twitter y los Archivos Facebook. Combinados, ofrecen una imagen completa del nacimiento del sector de la "antidesinformación", o lo que hemos denominado el Complejo Industrial de la Censura.

Los documentos del denunciante describen desde la génesis de los modernos programas de censura digital hasta el papel de las agencias militares y de inteligencia, las asociaciones con organizaciones de la sociedad civil y medios de comunicación comerciales, y el uso de cuentas sock puppet y otras técnicas ofensivas.

"Cierra el pico", explica un documento sobre la creación de "tu disfraz de espía".

Otro explica que mientras que esas actividades en el extranjero "normalmente" las realizan "la CIA y la NSA y el Departamento de Defensa", los esfuerzos de censura "contra los estadounidenses" tienen que hacerse utilizando socios privados porque el gobierno no tiene la "autoridad legal".

El denunciante alega que un líder de la Liga CTI, un "ex" analista de inteligencia británico, estaba "en la habitación" en la Casa Blanca de Obama en 2017 cuando recibió las instrucciones para crear un proyecto de contra-desinformación para detener una "repetición de 2016."

Durante el último año, Public, Racket, investigadores del Congreso y otros han documentado el auge del Complejo Industrial de la Censura, una red de más de 100 agencias gubernamentales y organizaciones no gubernamentales que trabajan juntas para instar a la censura por parte de las plataformas de medios sociales y difundir propaganda sobre individuos, temas y narrativas enteras desfavorecidas.

La Agencia de Ciberseguridad y Seguridad de la Información (CISA) del Departamento de Seguridad Nacional de Estados Unidos ha sido el centro de gravedad de gran parte de la censura, con la Fundación Nacional de la Ciencia financiando el desarrollo de herramientas de censura y desinformación y otras agencias gubernamentales federales desempeñando un papel de apoyo.

Los correos electrónicos de las ONG y medios de comunicación social asociados a CISA muestran que CISA creó la Asociación para la Integridad de las Elecciones (EIP) en 2020, en la que participaron el Observatorio de Internet de Stanford (SIO) y otros contratistas del gobierno estadounidense. La EIP y su sucesor, el Proyecto Viralidad (VP), instaron a Twitter, Facebook y otras plataformas a censurar las publicaciones en redes sociales tanto de ciudadanos de a pie como de cargos electos.

A pesar de la abrumadora evidencia de la censura patrocinada por el gobierno, aún no se había determinado de dónde surgió la idea de tal censura masiva. En 2018, una funcionaria de la SIO y ex becaria de la CIA, Renee DiResta, generó titulares nacionales antes y después de testificar ante el Senado de Estados Unidos sobre la injerencia del gobierno ruso en las elecciones de 2016.

Pero, ¿qué ocurrió entre 2018 y la primavera de 2020? El año 2019 ha sido un agujero negro en la investigación del Complejo Industrial de la Censura hasta la fecha. Cuando uno de nosotros, Michael, testificó ante el Senado de EE. Cámara de Representantes sobre el Complejo Industrial de la Censura en marzo de este año, faltaba todo el año en su cronología.

Una fecha de inicio más temprana para el Complejo Industrial de la Censura

Ahora, una gran cantidad de nuevos documentos, incluidos documentos de estrategia, videos de capacitación, presentaciones y mensajes internos, revelan que, en 2019, los contratistas militares y de inteligencia de Estados Unidos y el Reino Unido dirigidos por una ex investigadora de defensa del Reino Unido, Sara-Jayne "SJ" Terp, desarrollaron el marco de censura arrollador. Estos contratistas codirigieron CTIL, que se asoció con CISA en la primavera de 2020.

En realidad, la construcción del Complejo Industrial de la Censura comenzó incluso antes: en 2018.

Los mensajes internos de Slack de CTIL muestran a Terp, sus colegas y funcionarios del DHS y Facebook trabajando en estrecha colaboración en el proceso de censura.

El marco CTIL y el modelo público-privado son las semillas de lo que tanto Estados Unidos como Reino Unido pondrían en marcha en 2020 y 2021, incluyendo el enmascaramiento de la censura dentro de las instituciones de ciberseguridad y las agendas de lucha contra la desinformación; un fuerte enfoque en detener las narrativas desfavorecidas, no solo los hechos erróneos; y presionar a las plataformas de medios sociales para que retiren información o tomen otras medidas para evitar que el contenido se vuelva viral.

En la primavera de 2020, CTIL comenzó a rastrear y denunciar el contenido desfavorecido en los medios sociales, como las narrativas contra el bloqueo como "todos los trabajos son esenciales", "no nos quedaremos en casa" y "abre América ahora." Como parte de estos esfuerzos, CTIL creó un canal de denuncia de contenidos. La organización también investigó a las personas que publicaban hashtags contra el bloqueo como #freeCA y mantuvo una hoja de cálculo con los detalles de sus biografías en Twitter. El grupo también habló de solicitar "retiros" y denunciar dominios de sitios web a los registradores.

La estrategia de "desinformación" de CTIL iba mucho más allá de la censura. Los documentos muestran que el grupo participó en operaciones ofensivas para influir en la opinión pública, discutiendo formas de promover "contramensajes", cooptar hashtags, diluir mensajes desfavorables, crear cuentas de títeres e infiltrarse en grupos privados a los que sólo se puede acceder por invitación.

En una lista de preguntas sugeridas para la encuesta, CTIL propuso preguntar a los miembros o posibles miembros: "¿Ha trabajado anteriormente con operaciones de influencia (por ejemplo, desinformación, incitación al odio, otros daños digitales, etc.)?". La encuesta preguntaba entonces si estas operaciones de influencia incluían "medidas activas" y "psyops".

Estos documentos nos llegaron a través de un informante de gran credibilidad. Pudimos verificar de forma independiente su legitimidad mediante un exhaustivo cruce de información con fuentes de acceso público. El informante dijo que fue reclutado para participar en la CTIL a través de reuniones mensuales sobre ciberseguridad organizadas por el DHS.

El FBI declinó hacer comentarios. CISA no respondió a nuestra solicitud de comentarios. Y Terp y los demás dirigentes clave de la CTIL tampoco respondieron a nuestras peticiones de comentarios.

Pero una persona involucrada, Bonnie Smalley, respondió a través de LinkedIn, diciendo: "Todo lo que puedo comentar es que me uní a la Liga CTI, que no está afiliada a ninguna organización gubernamental, porque quería combatir el sinsentido de la inyección de lejía en línea durante Covid.... Sin embargo, puedo asegurarle que no tenemos nada que ver con el gobierno".

Sin embargo, los documentos sugieren que los empleados del gobierno eran miembros comprometidos de CTIL. Una persona que trabajaba para el DHS, Justin Frappier, era extremadamente activa en la CTIL, participaba en reuniones periódicas y dirigía cursos de formación.

El objetivo último de la CTIL, dijo el denunciante, "era formar parte del gobierno federal. En nuestras reuniones semanales, dejaban claro que estaban construyendo estas organizaciones dentro del gobierno federal, y si construías la primera iteración, podíamos asegurarte un puesto de trabajo."

El plan de Terp, que compartió en presentaciones a grupos de seguridad de la información y ciberseguridad en 2019, era crear "comunidades Misinfosec" que incluirían al gobierno.

Tanto los registros públicos como los documentos del denunciante sugieren que ella lo logró. En abril de 2020, Chris Krebs, entonces director de CISA, anunció en Twitter y en múltiples artículos, que CISA se asociaba con CTIL. "Es realmente un intercambio de información", dijo Krebs.

Los documentos también muestran que Terp y sus colegas, a través de un grupo llamado MisinfoSec Working Group, que incluía a DiResta, crearon una estrategia de censura, influencia y antidesinformación llamada Adversarial Misinformation and Influence Tactics and Techniques (AMITT). Redactaron AMITT adaptando un marco de ciberseguridad desarrollado por MITRE, un importante contratista de defensa e inteligencia que cuenta con un presupuesto anual de entre 1.000 y 2.000 millones de dólares de financiación gubernamental.

Terp utilizó posteriormente AMITT para desarrollar el marco DISARM, que la Organización Mundial de la Salud empleó después para "contrarrestar las campañas antivacunación en toda Europa".

Un componente clave del trabajo de Terp a través de CTIL, MisinfoSec y AMITT fue insertar el concepto de "seguridad cognitiva" en los campos de la ciberseguridad y la seguridad de la información.

La suma total de los documentos es una imagen clara de un esfuerzo altamente coordinado y sofisticado por parte de los gobiernos de Estados Unidos y Reino Unido para construir un esfuerzo de censura nacional y operaciones de influencia similares a las que han utilizado en países extranjeros. En un momento dado, Terp se refirió abiertamente a su trabajo "en segundo plano" en cuestiones de medios sociales relacionadas con la Primavera Árabe. En otra ocasión, según el denunciante, expresó su aparente sorpresa de que alguna vez utilizara tales tácticas, desarrolladas para ciudadanos extranjeros, contra ciudadanos estadounidenses.

Según el denunciante, aproximadamente entre 12 y 20 personas activas implicadas en CTIL trabajaban en el FBI o en el CISA. "Durante un tiempo, tenían los sellos de sus agencias -FBI, CISA, lo que fuera- junto a su nombre" en el servicio de mensajería Slack, dijo el denunciante. Terp "tenía un distintivo de CISA que desapareció en algún momento", dijo el denunciante.

Las ambiciones de los pioneros de 2020 del Complejo Industrial de la Censura iban mucho más allá de instar a Twitter a que pusiera una etiqueta de advertencia en los tuits o a que incluyera a personas en listas negras. El marco de la AMITT aboga por desacreditar a las personas como requisito previo necesario para exigir su censura. Exige formar a personas influyentes para que difundan mensajes. Y pide que se intente que los bancos corten los servicios financieros a las personas que organicen manifestaciones o eventos.

La cronología del trabajo de CISA con CTIL que precede a su trabajo con EIP y VP sugiere claramente que el modelo de las operaciones de censura público-privadas puede haberse originado a partir de un marco creado originalmente por contratistas militares. Es más, las técnicas y materiales esbozados por la CTIL se asemejan mucho a los materiales creados posteriormente por el grupo de trabajo de lucha contra la inteligencia extranjera y el equipo de falsificación, desinformación y malformación de la CISA.

En los próximos días y semanas, tenemos la intención de presentar estos documentos a los investigadores del Congreso, y haremos públicos todos los documentos que podamos, protegiendo al mismo tiempo la identidad del denunciante y de otras personas que no sean altos dirigentes o figuras públicas.

Pero por ahora, tenemos que examinar más de cerca lo que sucedió en 2018 y 2019, lo que llevó a la creación de CTIL, así como el papel clave de este grupo en la formación y el crecimiento del Complejo Industrial de la Censura.

Agentes "voluntarios" y "antiguos" del Gobierno

Bloomberg, Washington Post y otros publicaron historias crédulas en la primavera de 2020 afirmando que la Liga CTI era simplemente un grupo de expertos voluntarios en ciberseguridad. Sus fundadores fueron: un "ex" funcionario de inteligencia israelí, Ohad Zaidenberg; un "gerente de seguridad" de Microsoft, Nate Warfield; y el jefe de operaciones de seguridad de DEF CON, una convención de hackers, Marc Rogers. Los artículos afirmaban que estos profesionales del cibercrimen altamente cualificados habían decidido ayudar a hospitales multimillonarios, en su tiempo libre y sin cobrar, por motivos estrictamente altruistas.

En sólo un mes, de mediados de marzo a mediados de abril, la CTIL, supuestamente formada por voluntarios, había crecido hasta contar con "1.400 miembros examinados en 76 países de 45 sectores diferentes", había "ayudado a desmantelar legalmente 2.833 activos de ciberdelincuentes en Internet, incluidos 17 diseñados para hacerse pasar por organizaciones gubernamentales, las Naciones Unidas y la Organización Mundial de la Salud", y había "identificado más de 2.000 vulnerabilidades en instituciones sanitarias de más de 80 países".

En cada oportunidad que se les presentaba, los hombres recalcaban que eran simples voluntarios motivados por el altruismo. "Sabía que tenía que hacer algo para ayudar", dijo Zaidenberg. "Hay un apetito realmente fuerte por hacer el bien en la comunidad", dijo Rogers durante un seminario web del Instituto Aspen.

Sin embargo, un objetivo claro de los dirigentes de CTIL era conseguir apoyo para la censura entre las instituciones de seguridad nacional y ciberseguridad. Para ello, trataron de promover la idea de la "seguridad cognitiva" como justificación de la participación del gobierno en actividades de censura. "La seguridad cognitiva es lo que quieres tener", dijo Terp en un podcast de 2019. "Quieres proteger esa capa cognitiva. Básicamente, se trata de contaminación. La desinformación, la desinformación, es una forma de contaminación a través de Internet."

Terp y Pablo Breuer, otro líder de CTIL, al igual que Zaidenberg, tenían antecedentes en el ejército y eran ex contratistas militares. Ambos han trabajado para SOFWERX, "un proyecto de colaboración del Mando de las Fuerzas Especiales de EE.UU. y el Instituto Doolittle". Este último transfiere tecnología de las Fuerzas Aéreas, a través del Laboratorio de Recursos de las Fuerzas Aéreas, al sector privado.

Según la biografía de Terp en el sitio web de una empresa de consultoría que creó con Breuer, "ha enseñado ciencia de datos en la Universidad de Columbia, fue CTO del equipo de big data de la ONU, diseñó algoritmos de aprendizaje automático y sistemas de vehículos no tripulados en el Ministerio de Defensa del Reino Unido".

Breuer es un antiguo comandante de la Marina estadounidense. Según su biografía, fue "director militar del Grupo Donovan del Mando de Operaciones Especiales de EE.UU. y asesor militar superior y responsable de innovación de SOFWERX, la Agencia de Seguridad Nacional y el Ministerio de Defensa de EE.UU.". Mando Cibernético, así como Director del C4 en el Mando Central de las Fuerzas Navales de EE.UU.". En su página de LinkedIn, Breuer figura como miembro de la Marina durante la creación del CTIL.

En junio de 2018, Terp asistió a un ejercicio militar de diez días organizado por el Comando de Operaciones Especiales de Estados Unidos, donde dice que conoció a Breuer por primera vez y discutieron sobre las modernas campañas de desinformación en las redes sociales. Wired resumió las conclusiones que sacaron de su reunión: "La desinformación, se dieron cuenta, podía tratarse del mismo modo: como un problema de ciberseguridad". Y así crearon CogSec con David Perlman y otro colega, Thaddeus Grugq, a la cabeza. En 2019, Terp copresidió el Grupo de Trabajo Misinfosec dentro de CogSec.

Breuer admitió en un podcast que su objetivo era llevar las tácticas militares a las plataformas de medios sociales en EE.UU. "Llevo dos sombreros", explicó. "El director militar del Grupo Donovan, y uno de los dos responsables de innovación de Sofwerx, que es una organización sin ánimo de lucro 501c3 completamente desclasificada que está financiada por el Mando de Operaciones Especiales de EE.UU.".

Breuer continuó describiendo cómo pensaban sortear la Primera Enmienda. Su trabajo con Terp, explicó, era una manera de reunir a "socios no tradicionales en una sala", incluyendo "tal vez a alguien de una de las empresas de medios sociales, tal vez algunos operadores de las fuerzas especiales, y algunas personas del Departamento de Seguridad Nacional ... para hablar en un entorno abierto, sin atribuciones, de una manera no clasificada para que podamos colaborar mejor, más libremente y realmente empezar a cambiar la forma en que abordamos algunas de estas cuestiones".

El informe Misinfosec abogaba por una amplia censura gubernamental y contra la desinformación. Durante los primeros seis meses de 2019, dicen los autores, analizaron "incidentes", desarrollaron un sistema de informes y compartieron su visión de la censura con "numerosos estados, tratados y ONG."

En todos los incidentes mencionados, las víctimas de la desinformación pertenecían a la izquierda política, e incluían a Barack Obama, John Podesta, Hillary Clinton y Emmanuel Macron. El informe fue abierto sobre el hecho de que su motivación para la contra-misinformación fueron los terremotos políticos gemelos de 2016: El Brexit y la elección de Trump.

"Un estudio de los antecedentes de estos acontecimientos nos llevó a la conclusión de que hay algo que no encaja en nuestro panorama informativo", escribieron Terp y sus coautores. "Los habituales idiotas útiles y quintacolumnistas -ahora aumentados por bots automatizados, cyborgs y trolls humanos- se afanan en manipular la opinión pública, avivando la indignación, sembrando la duda y minando la confianza en nuestras instituciones. Y ahora son nuestros cerebros los que están siendo pirateados".

El informe Misinfosec se centra en la información que "cambia las creencias" a través de "narrativas", y recomienda una forma de contrarrestar la desinformación atacando eslabones específicos de una "cadena de muerte" o cadena de influencia del "incidente" de desinformación antes de que se convierta en una narrativa en toda regla.

El informe lamenta que los gobiernos y los medios de comunicación corporativos ya no tengan el control total de la información. "Durante mucho tiempo, la capacidad de llegar a un público masivo perteneció al Estado-nación (por ejemplo, en Estados Unidos a través de las licencias de emisión de ABC, CBS y NBC). Ahora, sin embargo, se ha permitido que el control de los instrumentos informativos recaiga en las grandes empresas tecnológicas, que se han mostrado felizmente complacientes y cómplices al facilitar a los operadores de la información el acceso al público por una fracción de lo que les habría costado por otros medios."

Los autores abogan por la implicación de la policía, el ejército y los servicios de inteligencia en la censura, a través de las naciones de los Cinco Ojos, e incluso sugieren que Interpol debería participar.

El informe proponía un plan para AMITT y para la colaboración en materia de seguridad, inteligencia y aplicación de la ley, y abogaba por su aplicación inmediata. "No necesitamos, ni podemos permitirnos, esperar 27 años para que entre en funcionamiento el marco AMITT (Adversarial Misinformation and Influence Tactics and Techniques)".

Los autores abogaban por situar los esfuerzos de censura dentro de la "ciberseguridad", aun reconociendo que la "seguridad contra la desinformación" es totalmente distinta de la ciberseguridad. Escribían que el tercer pilar de "El entorno de la información" después de la seguridad física y la ciberseguridad debería ser "La dimensión cognitiva".

El informe señalaba la necesidad de una especie de pre-bunking para "inocular preventivamente a una población vulnerable contra los mensajes". El informe también señalaba la oportunidad de utilizar los Centros de Análisis e Intercambio de Información (ISAC, por sus siglas en inglés) financiados por el DHS como los hogares para orquestar la censura público-privada, y argumentaba que estos ISAC deberían utilizarse para promover la confianza en el gobierno.

Es aquí donde vemos la idea para el EIP y VP: "Aunque los medios sociales no están identificados como un sector crítico, y por lo tanto no cumplen los requisitos para un ISAC, un ISAC de desinformación podría y debería alimentar indicaciones y advertencias a los ISAC".

La opinión de Terp sobre la "desinformación" era abiertamente política. "La mayor parte de la desinformación es en realidad cierta", señaló Terp en el podcast de 2019, "pero puesta en el contexto equivocado". Terp explica con elocuencia la estrategia de utilizar los esfuerzos de "antidesinformación" para llevar a cabo operaciones de influencia. "No estás tratando de hacer que la gente crea mentiras la mayoría de las veces. La mayoría de las veces, lo que intentas es cambiar sus creencias. Y, de hecho, más profundamente que eso, estás intentando cambiar sus narrativas internas... el conjunto de historias que son la base de tu cultura. Así que eso podría ser la línea de base para su cultura como un americano ".

En otoño, Terp y otros intentaron promocionar su informe. El podcast que Terp hizo con Breuer en 2019 fue un ejemplo de este esfuerzo. Juntos, Terp y Breuer describieron el modelo "público-privado" de lavado de censura que DHS, EIP y VP pasarían a adoptar.

Breuer habló con libertad, afirmando abiertamente que el control de la información y la narrativa que tenía en mente era comparable al implantado por el gobierno chino, sólo que hecho más apetecible para los estadounidenses. "Si hablas con el ciudadano chino medio, creerá absolutamente que el Gran Cortafuegos de China no está ahí para censurar. Creen que está ahí porque el Partido Comunista Chino quiere proteger a la ciudadanía y creen absolutamente que eso es bueno. Si el gobierno de EE.UU. tratara de vender esa narrativa, perderíamos la cabeza y diríamos: "No, no, esto es una violación de nuestros derechos de la Primera Enmienda". Así que los mensajes del grupo interno y del grupo externo tienen que ser a menudo diferentes".

"Escuela Hogwarts de desinformación"

"SJ nos llamaba la 'escuela Hogwarts de desinformación y desinformación'", dijo el denunciante. "Eran superhéroes en su propia historia. Y a tal efecto aún se podían encontrar cómics en la página web de CISA".

El CTIL, según el denunciante, "necesitaba programadores para separar la información de Twitter, Facebook y YouTube. Para Twitter crearon código Python para raspar".

Los registros de la CTIL proporcionados por el denunciante ilustran exactamente cómo operaba y rastreaba "incidentes" la CTIL, así como lo que consideraba "desinformación". Sobre la narrativa de "no nos quedaremos en casa", los miembros de CTIL escribieron: "¿Tenemos suficiente para pedir que los grupos y/o cuentas sean retirados o, como mínimo, denunciados y comprobados?" y "¿Podemos ponernos en plan troll si no?".

Rastrearon carteles que llamaban a protestas contra el bloqueo como artefactos de desinformación.

"Deberíamos haberlo visto venir", escribieron sobre las protestas. "Conclusión: ¿podemos detener la propagación, tenemos pruebas suficientes para detener a los superdifusores y hay otras cosas que podamos hacer (hay contramensajeros a los que podamos hacer ping, etc.)?".

El CTIL también trabajó en una lluvia de ideas para contrarrestar mensajes como animar a la gente a llevar máscaras y debatió la creación de una red de amplificación. "La repetición es la verdad", dijo un miembro de CTIL en una formación.

CTIL trabajó con otras figuras y grupos del Complejo Industrial de la Censura. Las notas de las reuniones indican que el equipo de Graphika estudió la posibilidad de adoptar AMITT y que CTIL quería consultar a DiResta sobre cómo conseguir que las plataformas eliminaran contenidos más rápidamente.

Cuando se le preguntó si Terp u otros dirigentes de la CTIL habían hablado de su posible violación de la Primera Enmienda, el informante dijo: "No lo hicieron... La ética era que si nos salíamos con la nuestra, era legal, y que no había problemas con la Primera Enmienda porque tenemos una 'asociación público-privada' -esa es la palabra que utilizaban para disfrazar esos problemas-. Los particulares pueden hacer cosas que los funcionarios no pueden hacer, y los funcionarios pueden proporcionar el liderazgo y la coordinación".

A pesar de su confianza en la legalidad de sus actividades, algunos miembros del CTIL pueden haber tomado medidas extremas para mantener su identidad en secreto. El manual del grupo recomienda el uso de teléfonos desechables, la creación de identidades seudónimas y la generación de rostros de IA falsos utilizando el sitio web "Esta persona no existe".

En junio de 2020, según el denunciante, el hermético grupo tomó medidas para ocultar aún más sus actividades.

Un mes más tarde, en julio de 2020, el director de SIO, Alex Stamos, envió un correo electrónico a Kate Starbird, del Centro para un Público Informado de la Universidad de Washington, escribiendo: "Estamos trabajando en algunas ideas de monitoreo electoral con CISA y me encantaría recibir sus comentarios informales antes de que vayamos demasiado lejos en este camino...". . . . [Cosas que deberían haberse reunido hace un año se están reuniendo rápidamente esta semana".

Ese verano, la CISA también creó el Grupo de Trabajo para Contrarrestar la Influencia Extranjera, que cuenta con medidas que reflejan los métodos de la CTIL/AMITT e incluye una novela gráfica "falsa de verdad" que, según el informante, se presentó por primera vez en el seno de la CTIL.

El marco "DISARM", en el que se inspiró AMITT, ha sido adoptado formalmente por la Unión Europea y Estados Unidos como parte de una "norma común para el intercambio de información estructurada sobre amenazas de manipulación e interferencia de información extranjera". "

Hasta ahora, los detalles de las actividades de CTIL han recibido poca atención a pesar de que el grupo recibió publicidad en 2020. En septiembre de 2020, Wired publicó un artículo sobre la CTIL que parece un comunicado de prensa de la empresa. El artículo, al igual que las historias de Bloomberg y Washington Post de esa primavera, acepta sin cuestionamientos que la CTIL era realmente una red "voluntaria" de "antiguos" funcionarios de inteligencia de todo el mundo.

Pero a diferencia de los artículos de Bloomberg y Washington Post, Wired también describe la labor de "lucha contra la desinformación" de la CTIL. El reportero de Wired no cita a ningún crítico de las actividades de la CTIL, pero sugiere que algunos podrían ver algo malo en ellas. "Le pregunto [al cofundador del CTIL, Marc Rogers] sobre la idea de considerar la desinformación como una ciberamenaza. "Todos estos malos actores intentan hacer lo mismo, dice Rogers".

En otras palabras, la conexión entre prevenir los ciberdelitos y "luchar contra la desinformación" es básicamente la misma porque ambas implican luchar contra lo que tanto el DHS como la CTI League llaman "actores maliciosos", que es sinónimo de "malos".

"Al igual que Terp, Rogers adopta un enfoque holístico de la ciberseguridad", explica el artículo de Wired. "Primero está la seguridad física, como robar datos de un ordenador en una unidad USB. Luego está lo que solemos llamar ciberseguridad: proteger las redes y los dispositivos de intrusiones no deseadas. Y por último, está lo que Rogers y Terp llaman seguridad cognitiva, que esencialmente consiste en piratear a la gente, utilizando información o, más a menudo, desinformación".

El CTIL parece haber generado publicidad sobre sí mismo en la primavera y el otoño de 2020 por la misma razón que el EIP: para afirmar más tarde que su trabajo era todo público y que cualquiera que sugiriera que era secreto estaba participando en una teoría de la conspiración.

"La Asociación para la Integridad de las Elecciones siempre ha trabajado de forma abierta y transparente", afirmó la EIP en octubre de 2022. "Publicamos múltiples entradas de blog públicas en el período previo a las elecciones de 2020, organizamos seminarios web diarios inmediatamente antes y después de las elecciones, y publicamos nuestros resultados en un informe final de 290 páginas y en múltiples revistas académicas revisadas por pares. Cualquier insinuación de que la información sobre nuestras operaciones o conclusiones eran secretas hasta ese momento queda desmentida por los dos años de contenido público y gratuito que hemos creado."

Pero como han revelado los mensajes internos, gran parte de lo que hizo la EIP fue secreto, además de partidista y exigente de censura por parte de las plataformas de medios sociales, en contra de lo que afirma.

EIP y VP, ostensiblemente, terminaron, pero CTIL aparentemente sigue activa, basándonos en las páginas de LinkedIn de sus miembros.

por MICHAEL SHELLENBERGER, ALEX GUTENTAG Y MATT TAIBBI 28 de noviembre de 2023 Público

原文:

Whistleblower Reveals U.S. and UK Military Contractors Plan For Global Censorship.

BY PATRICIA HARRITY

ON NOVEMBER 29, 2023

“Many people insist that governments aren’t involved in censorship, but they are” according to Michael Shellenberger, who adds “And now, a whistleblower has come forward with an explosive new trove of documents, rivaling or exceeding the Twitter Files and Facebook Files in scale and importance.” Shellenberger is just one of three investigators from a group called Public, who have documented the rise of the Censorship Industrial Complex, a network of over 100 government agencies and nongovernmental organisations, and have reported on the recently published documents from the whistleblower, which describe the activities of a group called the Cyber Threat Intelligence League, or CTI.

The activities are “everything from the genesis of modern digital censorship programs to the role of the military and intelligence agencies, partnerships with civil society organizations and commercial media, and the use of sock puppet accounts and other offensive techniques”, according to Public on Substack.

The team of investigators from Public co-authored the article below:

CTIL Files #1: US And UK Military Contractors Created Sweeping Plan For Global Censorship In 2018, New Documents Show,

by MICHAEL SHELLENBERGER, ALEX GUTENTAG, AND MATT TAIBBI NOV 28, 2023

Whistleblower makes trove of new documents available to Public and Racket, showing the birth of the Censorship Industrial Complex in reaction to Brexit and Trump election in 2016.

A whistleblower has come forward with an explosive new trove of documents, rivaling or exceeding the Twitter Files and Facebook Files in scale and importance. They describe the activities of an “anti-disinformation” group called the Cyber Threat Intelligence League, or CTIL, that officially began as the volunteer project of data scientists and defense and intelligence veterans but whose tactics over time appear to have been absorbed into multiple official projects, including those of the Department of Homeland Security (DHS).

The CTI League documents offer the missing link answers to key questions not addressed in the Twitter Files and Facebook Files. Combined, they offer a comprehensive picture of the birth of the “anti-disinformation” sector, or what we have called the Censorship Industrial Complex.

The whistleblower’s documents describe everything from the genesis of modern digital censorship programs to the role of the military and intelligence agencies, partnerships with civil society organizations and commercial media, and the use of sock puppet accounts and other offensive techniques.

“Lock your shit down,” explains one document about creating “your spy disguise.”

Another explains that while such activities overseas are “typically” done by “the CIA and NSA and the Department of Defense,” censorship efforts “against Americans” have to be done using private partners because the government doesn’t have the “legal authority.”

The whistleblower alleges that a leader of CTI League, a “former” British intelligence analyst, was “in the room” at the Obama White House in 2017 when she received the instructions to create a counter-disinformation project to stop a “repeat of 2016.”

Over the last year, Public, Racket, congressional investigators, and others have documented the rise of the Censorship Industrial Complex, a network of over 100 government agencies and nongovernmental organizations that work together to urge censorship by social media platforms and spread propaganda about disfavored individuals, topics, and whole narratives.

The US Department of Homeland Security’s Cybersecurity and Information Security Agency (CISA) has been the center of gravity for much of the censorship, with the National Science Foundation financing the development of censorship and disinformation tools and other federal government agencies playing a supportive role.

Emails from CISA’s NGO and social media partners show that CISA created the Election Integrity Partnership (EIP) in 2020, which involved the Stanford Internet Observatory (SIO) and other US government contractors. EIP and its successor, the Virality Project (VP), urged Twitter, Facebook and other platforms to censor social media posts by ordinary citizens and elected officials alike.

Despite the overwhelming evidence of government-sponsored censorship, it had yet to be determined where the idea for such mass censorship came from. In 2018, an SIO official and former CIA fellow, Renee DiResta, generated national headlines before and after testifying to the US Senate about Russian government interference in the 2016 election.

But what happened between 2018 and Spring 2020? The year 2019 has been a black hole in the research of the Censorship Industrial Complex to date. When one of us, Michael, testified to the U.S. House of Representatives about the Censorship Industrial Complex in March of this year, the entire year was missing from his timeline.

An Earlier Start Date for Censorship Industrial Complex

Now, a large trove of new documents, including strategy documents, training videos, presentations, and internal messages, reveal that, in 2019, US and UK military and intelligence contractors led by a former UK defense researcher, Sara-Jayne “SJ” Terp, developed the sweeping censorship framework. These contractors co-led CTIL, which partnered with CISA in the spring of 2020.

In truth, the building of the Censorship Industrial Complex began even earlier — in 2018.

Internal CTIL Slack messages show Terp, her colleagues, and officials from DHS and Facebook all working closely together in the censorship process.

The CTIL framework and the public-private model are the seeds of what both the US and UK would put into place in 2020 and 2021, including masking censorship within cybersecurity institutions and counter-disinformation agendas; a heavy focus on stopping disfavored narratives, not just wrong facts; and pressuring social media platforms to take down information or take other actions to prevent content from going viral.

In the spring of 2020, CTIL began tracking and reporting disfavored content on social media, such as anti-lockdown narratives like “all jobs are essential,” “we won’t stay home,” and “open America now.” CTIL created a law enforcement channel for reporting content as part of these efforts. The organization also did research on individuals posting anti-lockdown hashtags like #freeCA and kept a spreadsheet with details from their Twitter bios. The group also discussed requesting “takedowns” and reporting website domains to registrars.

CTIL’s approach to “disinformation” went far beyond censorship. The documents show that the group engaged in offensive operations to influence public opinion, discussing ways to promote “counter-messaging,” co-opt hashtags, dilute disfavored messaging, create sock puppet accounts, and infiltrate private invite-only groups.

In one suggested list of survey questions, CTIL proposed asking members or potential members, “Have you worked with influence operations (e.g. disinformation, hate speech, other digital harms etc) previously?” The survey then asked whether these influence operations included “active measures” and “psyops.”

These documents came to us via a highly credible whistleblower. We were able to independently verify their legitimacy through extensive cross-checking of information to publicly available sources. The whistleblower said they were recruited to participate in CTIL through monthly cybersecurity meetings hosted by DHS.

The FBI declined to comment. CISA did not respond to our request for comment. And Terp and the other key CTIL leaders also did not respond to our requests for comment.

But one person involved, Bonnie Smalley, replied over LinkedIn, saying, “all i can comment on is that i joined cti league which is unaffiliated with any govt orgs because i wanted to combat the inject bleach nonsense online during covid…. i can assure you that we had nothing to do with the govt though.”

Yet the documents suggest that government employees were engaged members of CTIL. One individual who worked for DHS, Justin Frappier, was extremely active in CTIL, participating in regular meetings and leading trainings.

CTIL’s ultimate goal, said the whistleblower, ”was to become part of the federal government. In our weekly meetings, they made it clear that they were building these organizations within the federal government, and if you built the first iteration, we could secure a job for you.”

Terp’s plan, which she shared in presentations to information security and cybersecurity groups in 2019, was to create “Misinfosec communities” that would include government.

Both public records and the whistleblower’s documents suggest that she achieved this. In April 2020, Chris Krebs, then-Director of CISA, announced on Twitter and in multiple articles, that CISA was partnering with CTIL. “It’s really an information exchange,” said Krebs.

The documents also show that Terp and her colleagues, through a group called MisinfoSec Working Group, which included DiResta, created a censorship, influence, and anti-disinformation strategy called Adversarial Misinformation and Influence Tactics and Techniques (AMITT). They wrote AMITT by adapting a cybersecurity framework developed by MITRE, a major defense and intelligence contractor that has an annual budget of $1 to $2 billion in government funding.

Terp later used AMITT to develop the DISARM framework, which the World Health Organization then employed in “countering anti-vaccination campaigns across Europe.”

A key component of Terp’s work through CTIL, MisinfoSec, and AMITT was to insert the concept of “cognitive security” into the fields of cybersecurity and information security.

The sum total of the documents is a clear picture of a highly coordinated and sophisticated effort by the US and UK governments to build a domestic censorship effort and influence operations similar to the ones they have used in foreign countries. At one point, Terp openly referenced her work “in the background” on social media issues related to the Arab Spring. Another time, the whistleblower said, she expressed her own apparent surprise that she would ever use such tactics, developed for foreign nationals, against American citizens.

According to the whistleblower, roughly 12-20 active people involved in CTIL worked at the FBI or CISA. “For a while, they had their agency seals — FBI, CISA, whatever — next to your name,” on the Slack messaging service, said the whistleblower. Terp “had a CISA badge that went away at some point,” the whistleblower said.

The ambitions of the 2020 pioneers of the Censorship Industrial Complex went far beyond simply urging Twitter to slap a warning label on Tweets, or to put individuals on blacklists. The AMITT framework calls for discrediting individuals as a necessary prerequisite of demanding censorship against them. It calls for training influencers to spread messages. And it calls for trying to get banks to cut off financial services to individuals who organize rallies or events.

The timeline of CISA’s work with CTIL leading up to its work with EIP and VP strongly suggests that the model for public-private censorship operations may have originated from a framework originally created by military contractors. What’s more, the techniques and materials outlined by CTIL closely resemble materials later created by CISA’s Countering Foreign Intelligence Task Force and Mis-, Dis-, and Maliformation team.

Over the next several days and weeks, we intend to present these documents to Congressional investigators, and will make public all of the documents we can while also protecting the identity of the whistleblower and other individuals who are not senior leaders or public figures.

But for now, we need to take a closer look at what happened in 2018 and 2019, leading up to the creation of CTIL, as well as this group’s key role in the formation and growth of the Censorship Industrial Complex.

“Volunteer” and “Former” Government Agents

Bloomberg, Washington Post and others published credulous stories in the spring of 2020 claiming that the CTI League was simply a group of volunteer cybersecurity experts. Its founders were: a “former” Israeli intelligence official, Ohad Zaidenberg; a Microsoft “security manager,” Nate Warfield; and the head of sec ops for DEF CON, a hackers convention, Marc Rogers. The articles claimed that those highly skilled cybercrime professionals had decided to help billion-dollar hospitals, on their own time and without pay, for strictly altruistic motives.

In just one month, from mid-March to mid-April, the supposedly all-volunteer CTIL had grown to “1,400 vetted members in 76 countries spanning 45 different sectors,” had “helped to lawfully take down 2,833 cybercriminal assets on the internet, including 17 designed to impersonate government organizations, the United Nations, and the World Health Organization,” and had “identified more than 2,000 vulnerabilities in healthcare institutions in more than 80 countries.”

At every opportunity the men stressed that they were simply volunteers motivated by altruism. “I knew I had to do something to help,” said Zaidenberg. ”There is a really strong appetite for doing good in the community,” Rogers said during an Aspen Institute webinar.

And yet a clear goal of CTIL’s leaders was to build support for censorship among national security and cybersecurity institutions. Toward that end, they sought to promote the idea of “cognitive security” as a rationale for government involvement in censorship activities. “Cognitive security is the thing you want to have,” said Terp on a 2019 podcast. “You want to protect that cognitive layer. It basically, it’s about pollution. Misinformation, disinformation, is a form of pollution across the Internet.”

Terp and Pablo Breuer, another CTIL leader, like Zaidenberg, had backgrounds in the military and were former military contractors. Both have worked for SOFWERX, “a collaborative project of the U.S. Special Forces Command and Doolittle Institute.” The latter transfers Air Force technology, through the Air Force Resource Lab, to the private sector.

According to Terp’s bio on the website of a consulting firm she created with Breuer, “She’s taught data science at Columbia University, was CTO of the UN’s big data team, designed machine learning algorithms and unmanned vehicle systems at the UK Ministry of Defence.

Breuer is a former US Navy commander. According to his bio, he was “military director of US Special Operations Command Donovan Group and senior military advisor and innovation officer to SOFWERX, the National Security Agency, and U.S. Cyber Command as well as being the Director of C4 at U.S. Naval Forces Central Command.” Breuer is listed as having been in the Navy during the creation of CTIL on his LinkedIn page.

In June, 2018, Terp attended a ten-day military exercise organized by the US Special Operations Command, where she says she first met Breuer and discussed modern disinformation campaigns on social media. Wired summed up the conclusions they drew from their meeting: “Misinformation, they realized, could be treated the same way: as a cybersecurity problem.” And so they created CogSec with David Perlman and another colleague, Thaddeus Grugq, at the lead. In 2019, Terp co-chaired the Misinfosec Working Group within CogSec.

Breuer admitted in a podcast that his aim was to bring military tactics to use on social media platforms in the U.S. “I wear two hats,” he explained. “The military director of the Donovan Group, and one of two innovation officers at Sofwerx, which is a completely unclassified 501c3 nonprofit that’s funded by U. S. Special Operations Command.”

Breuer went on to describe how they thought they were getting around the First Amendment. His work with Terp, he explained, was a way to get “nontraditional partners into one room,” including “maybe somebody from one of the social media companies, maybe a few special forces operators, and some folks from Department of Homeland Security… to talk in a non-attribution, open environment in an unclassified way so that we can collaborate better, more freely and really start to change the way that we address some of these issues.”

The Misinfosec report advocated for sweeping government censorship and counter-misinformation. During the first six months of 2019, the authors say, they analyzed “incidents,” developed a reporting system, and shared their censorship vision with “numerous state, treaty and NGOs.”

In every incident mentioned, the victims of misinformation were on the political Left, and they included Barack Obama, John Podesta, Hillary Clinton, and Emmanuel Macron. The report was open about the fact that its motivation for counter-misinformation were the twin political earthquakes of 2016: Brexit and the election of Trump.

“A study of the antecedents to these events lead us to the realization that there’s something off kilter with our information landscape,” wrote Terp and her co-authors. “The usual useful idiots and fifth columnists—now augmented by automated bots, cyborgs and human trolls—are busily engineering public opinion, stoking up outrage, sowing doubt and chipping away at trust in our institutions. And now it’s our brains that are being hacked.”

The Misinfosec report focused on information that “changes beliefs” through “narratives,” and recommended a way to counter misinformation by attacking specific links in a “kill chain” or influence chain from the misinfo “incident” before it becomes a full-blown narrative.

The report laments that governments and corporate media no longer have full control of information. “For a long time, the ability to reach mass audiences belonged to the nation-state (e.g. in the USA via broadcast licensing through ABC, CBS and NBC). Now, however, control of informational instruments has been allowed to devolve to large technology companies who have been blissfully complacent and complicit in facilitating access to the public for information operators at a fraction of what it would have cost them by other means.”

The authors advocated for police, military, and intelligence involvement in censorship, across Five Eyes nations, and even suggested that Interpol should be involved.

The report proposed a plan for AMITT and for security, intelligence, and law enforcement collaboration and argued for immediate implementation. “We do not need, nor can we afford, to wait 27 years for the AMITT (Adversarial Misinformation and Influence Tactics and Techniques) framework to go into use.”

The authors called for placing censorship efforts inside of “cybersecurity” even while acknowledging that “misinformation security” is utterly different from cybersecurity. They wrote that the third pillar of “The information environment” after physical and cybersecurity should be “The Cognitive Dimension.”

The report flagged the need for a kind of pre-bunking to “preemptively inoculate a vulnerable population against messaging.” The report also pointed to the opportunity to use the DHS-funded Information Sharing and Analysis Centers (ISACs) as the homes for orchestrating public-private censorship, and argued that these ISACs should be used to promote confidence in government.

It is here that we see the idea for the EIP and VP: “While social media is not identified as a critical sector, and therefore doesn’t qualify for an ISAC, a misinformation ISAC could and should feed indications and warnings into ISACs.”

Terp’s view of “disinformation” was overtly political. “Most misinformation is actually true,” noted Terp in the 2019 podcast, “but set in the wrong context.” Terp is an eloquent explainer of the strategy of using “anti-disinformation” efforts to conduct influence operations. “You’re not trying to get people to believe lies most of the time. Most of the time, you’re trying to change their belief sets. And in fact, really, uh, deeper than that, you’re trying to change, to shift their internal narratives… the set of stories that are your baseline for your culture. So that might be the baseline for your culture as an American.”

In the fall, Terp and others sought to promote their report. The podcast Terp did with Breuer in 2019 was one example of this effort. Together Terp and Breuer described the “public-private” model of censorship laundering that DHS, EIP, and VP would go on to embrace.

Breuer spoke freely, openly stating that the information and narrative control he had in mind was comparable to that implemented by the Chinese government, only made more palatable for Americans. “If you talk to the average Chinese citizen, they absolutely believe that the Great Firewall of China is not there for censorship. They believe that it’s there because the Chinese Communist Party wants to protect the citizenry and they absolutely believe that’s a good thing. If the US government tried to sell that narrative, we would absolutely lose our minds and say, ‘No, no, this is a violation of our First Amendment rights.’ So the in-group and out-group messaging have to be often different.”

“Hogwarts School of Misinformation”

“SJ called us the ‘Hogwarts school for misinformation and disinformation,’” said the whistleblower. “They were superheroes in their own story. And to that effect you could still find comic books on the CISA site.”

CTIL, the whistleblower said, “needed programmers to pull apart information from Twitter, Facebook, and YouTube. For Twitter they created Python code to scrape.”

The CTIL records provided by the whistleblower illustrate exactly how CTIL operated and tracked “incidents,” as well as what it considered to be “disinformation.” About the “we won’t stay home” narrative, CTIL members wrote, “Do we have enough to ask for the groups and/or accounts to be taken down or at a minimum reported and checked?” and “Can we get all troll on their bums if not?”

They tracked posters calling for anti-lockdown protests as disinformation artifacts.

“We should have seen this one coming,” they wrote about the protests. “Bottom line: can we stop the spread, do we have enough evidence to stop superspreaders, and are there other things we can do (are there countermessagers we can ping etc).”

CTIL also worked to brainstorm counter-messaging for things like encouraging people to wear masks and discussed building an amplification network. “Repetition is truth,” said a CTIL member in one training.

CTIL worked with other figures and groups in the Censorship Industrial Complex. Meeting notes indicate that Graphika’s team looked into adopting AMITT and that CTIL wanted to consult DiResta about getting platforms to remove content more quickly.

When asked whether Terp or other CTIL leaders discussed their potential violation of the First Amendment, the whistleblower said, “They did not… The ethos was that if we get away with it, it’s legal, and there were no First Amendment concerns because we have a ‘public-private partnership’ — that’s the word they used to disguise those concerns. ‘Private people can do things public servants can’t do, and public servants can provide the leadership and coordination.’”

Despite their confidence in the legality of their activities, some CTIL members may have taken extreme measures to keep their identities a secret. The group’s handbook recommends using burner phones, creating pseudonymous identities, and generating fake AI faces using the “This person does not exist” website.

In June 2020, the whistleblower says, the secretive group took actions to conceal their activities even more.

One month later, In July 2020, SIO’s Director, Alex Stamos emailed Kate Starbird from the University of Washington’s Center for an Informed Public, writing, “We are working on some election monitoring ideas with CISA and I would love your informal feedback before we go too far down this road . . . . [T]hings that should have been assembled a year ago are coming together quickly this week.”

That summer CISA also created the Countering Foreign Influence Task Force which has measures that reflect CTIL/AMITT methods and includes a “real fake” graphic novel the whistleblower said was first pitched within CTIL.

The “DISARM” framework, which AMITT inspired, has been formally adopted by the European Union and the United States as part of a “common standard for exchanging structured threat information on Foreign Information Manipulation and Interference.”

Until now, the details of CTIL’s activities have received little attention even though the group received publicity in 2020. In September 2020, Wired published an article about CTIL that reads like a company press release. The article, like the Bloomberg and Washington Post stories that spring, accepts unquestioningly that the CTIL was truly a “volunteer” network of “former” intelligence officials from around the world.

But unlike the Bloomberg and Washington Post stories, Wired also describes CTIL’s “anti-misinformation” work. The Wired reporter does not quote any critic of the CTIL activities, but suggests that some might see something wrong with them. “I ask him [CTIL co-founder Marc Rogers] about the notion of viewing misinformation as a cyber threat. “All of these bad actors are trying to do the same thing, Rogers says.”

In other words, the connection between preventing cyber crimes, and “fighting misinformation,” are basically the same because they both involve fighting what the DHS and CTI League alike call “malicious actors,” which is synonymous with “bad guys.”

“Like Terp, Rogers takes a holistic approach to cybersecurity,” the Wired article explains. “First there’s physical security, like stealing data from a computer onto a USB drive. Then there’s what we typically think of as cybersecurity—securing networks and devices from unwanted intrusions. And finally, you have what Rogers and Terp call cognitive security, which essentially is hacking people, using information, or more often, misinformation.”

CTIL appears to have generated publicity about itself in the Spring and Fall of 2020 for the same reason EIP did: to claim later that its work was all out in the open and that anybody who suggested it was secretive was engaging in a conspiracy theory.

“The Election Integrity Partnership has always operated openly and transparently,” EIP claimed in October 2022. “We published multiple public blog posts in the run-up to the 2020 election, hosted daily webinars immediately before and after the election, and published our results in a 290-page final report and multiple peer-reviewed academic journals. Any insinuation that information about our operations or findings were secret up to this point is disproven by the two years of free, public content we have created.”

But as internal messages have revealed, much of what EIP did was secret, as well as partisan, and demanding of censorship by social media platforms, contrary to its claims.

EIP and VP, ostensibly, ended, but CTIL is apparently still active, based on the LinkedIn pages of its members.

by MICHAEL SHELLENBERGER, ALEX GUTENTAG, AND MATT TAIBBI NOV 28, 2023 Public

この記事が気に入ったらサポートをしてみませんか?