SmartHR、サイバーセキュリティ演習やってみました

はじめに

SmartHRではセキュリティグループという組織があります。ですが、このグループだけでセキュリティを担保するということではなく、社内連携を行い、よりセキュアな状態を日々目指しております。

たとえば、全社セキュリティ研修や情報セキュリティマネジメントシステムに沿った内部監査といった組織的なものから、技術的なものなど各種の取り組みを行っています(セキュリティへの取り組み)。また、先日「同僚に2要素認証を回避するフィッシング攻撃(の演習)をしてみた」ということも実施しました。

ですが、「SmartHR」では5万社以上の登録企業に所属する方の、人事・労務に関する個人情報を取り扱っており、常に高いレベルでの対策が必要になると考えております。耐障害レベルを今以上に高めるため、現状に満足せずいろいろな視点で脅威に備えておく必要性を感じ、議論の中から「規模の大きな演習を行いましょう」となりました。

どういった演習にするか

以下のように、ぱっと思いつくものから、発生可能性やその影響度を考慮しつつ、SmartHRをより安心して利用いただくために今回はプロダクトに関するものにしようということになりました。

プロダクト系:DR的なもの、使っているインフラや使っているSaaSでセキュリティ侵害、設定間違い

社内管理系:PCの紛失、社内利用ツールの公開設定ミス、ソーシャルメディア関連

ただ、今回の演習は、アプリケーションの脆弱性自体のあぶり出しやその改善が主目的ではなく、攻撃されたあとの対応を通して、我々に足りないことなどをみつけ、改善につなげていくきっかけを作ることを目的としました。また、演習実施の際には必ず考慮せねばならない点として、本番環境や外部へ実害を出すことは決してあってはならないといったことがあります。ですので前提の整理やグラウンドルールの設定も大切にしつつ準備を進めました。

シナリオは依存関係にあるサービス侵害(情報窃取)にフォーカスしました

安全であることを前提に使用していたSaaSが侵害を受けるという事例が増えてきました。直近ではアプリケーションの開発プラットフォームに関するSaaSです。幸いにもこれまでそれらの侵害がSmartHRに影響が及ぶことはありませんでしたが、今後同様のことが起きてもおかしくはなく、侵害を前提に備えておく必要があると考えたためです。

シナリオについて

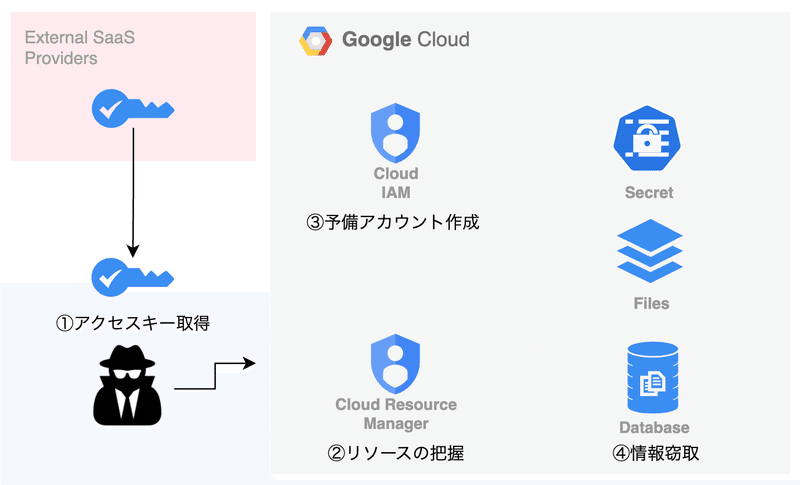

具体的には、クラウド環境のインフラを管理しているSaaSからアクセスキーが流出したことを前提としました。情報を盗み当社を脅迫する意図をもった攻撃者が、そのアクセスキーを使い以下の流れで情報を取得する内容にしました。

リソースの把握

予備アカウント作成

データの取得

データベースのエクスポート機能を使用したデータ取得

オブジェクトのダウンロード

機密情報の取得

演習の実施

決めていた日時に、サービス提供企業から当社宛に「不正な攻撃者によってアクセスされたことを示す証拠を発見しました。」という通知を受けたところから演習スタートです。

この知らせを受け、当社で整備しているインシデントフローに沿って各担当者が対応をしていきます。

そして、制限時間(運営で決めた時間)で対応終了し、振り返りの会を実施しました。

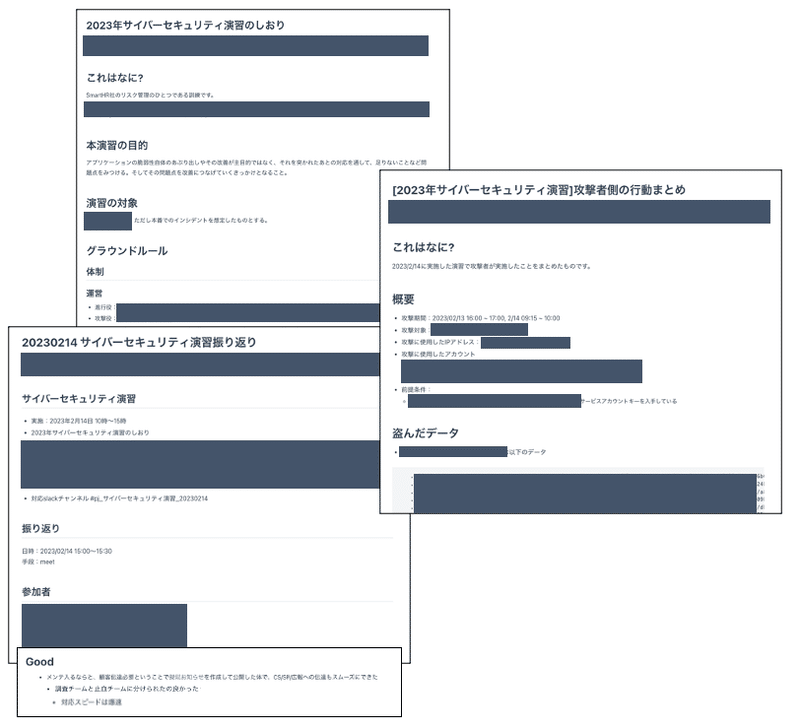

今回の活動で作成されたドキュメントたちです。

今回はじめて大規模な演習を行うことができ、運営自体含め多くの学びが得られました。

これからも、SmartHRを安心してご利用いただけるよう、セキュリティの維持・向上に努めていきたいと思います。