vs Emotet, IcedID との闘い

LanScopeUserCommunityのアドベントカレンダーに参加したので、人生で7年ぶり4度目ぐらいにBlog的な物を書きます。

おもえば初Blogは中学生のころ・・黒歴史満載でもう記憶から消したい。

さて、今回の企画元となっている、LanScopeUserCommuniyって?という方はぜひこちら。

https://lanscopeusers.connpass.com/

本企画のアドベントカレンダーはこちらになります!

https://adventar.org/calendars/5555

というわけで、今回の本題ですが、「vs Emotet, IcedID との闘い」というちょっと物騒なタイトルになっています。

「闘い」と書いたものの、実際は防戦しかできないので、いかに「負けないか。」という闘いになります、この時点で勝利が無いという悲しみ。

しかし!組織の安全と安心を預かる情シス・セキュリティ部門として、自組織を衛ることは非常に重要なミッションであり組織(とお客様)を守る守護神として腕の振るいどころでもあります。

技術的なマルウェア対策の話は世に沢山あるので、今回の投稿では社内に向けた注意喚起をテーマにしたいと思います。

Emotet、IcedIDって?

「Emotet」、「IcedID」を簡単に紹介すると、サイバー攻撃に使われるマルウェアの名前になります。

本物のメールと見分けがつかないような日本語を使ったメールを攻撃の起点とすることで日本中で感染被害が広がっているサイバー攻撃です。

それぞれの詳しい内容を知りたい場合はぜひ下記をご覧ください。

過去1年に実施した注意喚起・教育

過去1年間で、細かなチャットでの情報共有は別として、全社に正式に行った注意喚起・教育を振り返ってみると5回行っており、Emotet(IcedID)に関しては2回行っています。

・2019年12月 注意喚起①(Emotetに関する注意喚起)

・2020年1月 注意喚起②(ブラウザの脆弱性と更新の案内)

・2020年4月 注意喚起③(Zoomの脆弱性と利用方法に関する注意喚起)

・2020年8月 全社員教育(ISMSの中での全社教育&テスト)

・2020年9月 注意喚起④(Emotetに関する注意喚起)

注意喚起のタイミングは決めてはおらず、「これはヤバイ・・!」という情報を入手したタイミングで、CSIRT内で相談し注意喚起が必要であれば1~2日の間に注意喚起を行う、というフローで進めています。

Emotetなどのメールを起点としたサイバー攻撃に関する注意喚起はその時々の事例を紹介しつつも基本として下記4点を伝えています。

①OutLookの添付ファイルのプレビュー機能をOFFにする

②Wordに表示される「コンテンツの有効化」は絶対クリックしない

③怪しいメール・リンクは見ない、開かない

④ちょっとでもおや?と思ったらCSIRTや情報システム部へ相談

一方で、対策は毎回共通しているため聞く側からすると、「もう知っているから大丈夫」と思われていないか・・が心配になっていました。

そこで、2020年9月の注意喚起は少しでも興味を持ってもらう為の3つの仕掛けを行ってみたので紹介したいと思います。

注意喚起に興味を持ってもらう為の3つの仕掛け

3つの仕掛けと書いていますが、すべてに共通するのが「自分事化」してもらう、という事につきます。

少しでも興味を持って自分の行動に落としてもらうため、”身近に感じる情報”を注意喚起に盛り込みました。

①世の中の攻撃の流行を自分たちの攻撃と比較

Emotetは一定期間で集中的に攻撃が行われており、注意喚起も攻撃が増えているタイミングで行う事が多いです。

その時に実際に自社にも攻撃が多数来ている、ということをリアルなデータで見せることで、身近な脅威として危機感を持ってもらう(自分事化してもらう)ようにしました。

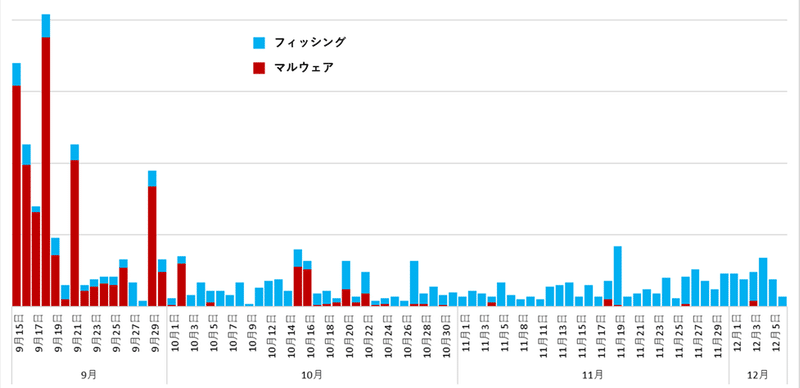

下記の表は、自社のメールフィルタ機能がブロックしたフィッシング詐欺とマルウェア(Emotet以外含む)の件数をグラフ化しており、注意喚起を行った9月は一気に件数が増えている、という事を伝えています。

②実際に自社で感染被害が出た場合にどうなるのか、を詳細に説明

注意は勿論するが、最悪マルウェアに感染しても、LANやWi-Fiを切断して最悪、OSをフォーマット(初期化)すれば良いと考えている人もいるかもしれません。

しかし、EmotetやIcedIDによる攻撃はマルウェアに感染した時点でメールの情報は攻撃者のクラウドサーバ上に持っていかれるため、感染した端末をフォーマットしても被害をおさえることができません。

それだけでなく、一度盗まれた情報はこの先何度も攻撃に利用され、二次被害へと繋がっていく可能性があります。

これまでのマルウェアやランサムウェアは最悪自分のPCのデータを諦めればすむ、という事もありましたが最近の攻撃では自分のPCの被害よりもその後二次被害や組織の重要な機密データを盗み出したうえで、データの一般公開をネタに脅迫される、というような実際に起こりえる状況を伝えることで、危機感を持ってもらうように伝えています。

③実際の届いている攻撃メールを紹介(件名や本文・添付ファイル)

最後は実際に届いている攻撃メールを見せることで、「気を付けないとだまされる」という危機感を持ってもらうことを狙いました。

メールフィルタでブロックされている情報を元に

・攻撃メールの送り先アドレス情報(個人やグループメールアドレス)

・攻撃の件名(Re:つきのメールで返信型の攻撃)

・添付ファイル(請求書を装ったり、暗号化ZIPで検疫をすり抜ける物など)

さいごにまとめ

久しぶりのBlogという事で、要領がつかめず思いのほか長文になってしまいましたが、いかがだったでしょうか。

勿論、注意喚起ですべての攻撃を守れるという事は無く、「人はだれもがうっかりミスをしてしまう」を前提に万が一攻撃メールを開いてしまった場合にもシステム的な対策が重要となります。

ただ、注意喚起を行う事でマルウェア感染の可能性を少しでも減らすことができることと、何より注意喚起することで万が一の感染時にすぐに気づいてくれて連絡がもらえること、が大きな価値だと思っています。

もしこの記事を見られた方で、注意喚起の工夫など良い案があれば是非ご意見ください。

この記事が気に入ったらサポートをしてみませんか?