暗号の歴史

【はじめに】

サイモンシン著 暗号解読(上下)のエピソードや他諸資料を辿り、今まで登場した暗号とその性質、また暗号にまつわるエピソードを列挙することによって、暗号が解読されるきっかけの考察を行いました。

【暗号の歴史】

ステガノグラフィー…メッセージの存在を物理的に隠す方法

<ギリシャとペルシャ間の戦争で使用された秘密の書記法>

◆紀元前400年頃 ヘロドトスにより記載

・折り畳み式書字板に戦争の計画を書き、その上に蠟をぬり、内容を隠した。ペルシャ軍がギリシャに奇襲攻撃をかけようとしているのをギリシャ軍に知らせるためにこの暗号が使われた。ギリシャ側のひとりがこの仕掛けに気づき、ギリシャは奇襲攻撃に備えることができた。

・ギリシャがペルシャに見つからずに作戦を送る際に、伝令の頭髪を剃り、頭皮にメッ セージを入れ墨して、髪が伸びるまで待って、メッセージを届けた。

<不可視の植物性インク>

◆西暦1世紀 大プリニウス

トウダイグサから染み出る白い液体は、乾燥すると透明になる。それに灰を振りかけるとメッセージが現れる。

<メッセージ丸のみ伝令>

◆古代中国

薄絹に文字を書いて小さく丸め、それを蠟で被ったものを伝令が飲み込んで運んだ。

<みかんなどの汁をつかったあぶりだし>

◆江戸時代~現代 日本 あぶりだし

日本では江戸時代頃から遊びや占い、おみくじなどとして行なわれてきた。文字の部分 には酒や塩水が用いられ、かつては縁日で香具師によって売られていた。一般に動植物 からとった液体はあぶりだしに使えることが多い。炭素を多く含むため、あぶると焦げやすいためである。

<ゆで卵の中にメッセージを隠す方法>

◆16世紀 イタリア 科学者のジョヴァンニ・ポルタ

明礬と酢を1対20の割合で混ぜ合わせたインクを作り、ゆで卵の殻にメッセージを書く。明礬は多孔質の殻にしみこみ、固ゆでになった中の卵にメッセージを残す。殻をむくとメッセージが現れる。

<マイクロドット>

◆1941年 第二次世界大戦 ドイツ

1941年にドイツのスパイ活動家が1ページ分のテキストを1ミリメートルにも満たな い点に縮小し、文章のピリオドの中に隠した。このしかけは、「手紙の表面に小さな光が ないか気をつけろ」というある通報で、FBIによって発見された。これ以降、アメリカ人 はマイクロドットを解読できるようになったが、さらにドイツのスパイがこれにスクラン ブルをかけたため、解読が難しくなった。

<不可視のインク>

◆現代のスパイ

現代のスパイは不可視のインクなどを用いるが、手持ちがなくなると、自分の尿で間に合わせることがある。

●クリプトグラフィー…メッセージ自体は隠さずに内容に手を加えて、意味を隠すこと

<転置式暗号…メッセージの文字を並び替えて、一種のアナグラムを作る>

<レールフェンス暗号>

◆歴史は不明

例)今日はいい天気ですね

↓

今 は い 気 す

日 い 天 で ね

↓

今はい気す日い天でね

<スキュタレー>

◆紀元前5世紀 スパルタ

木の棒(スキュタレー)に合わせてメッセージを書き、最後にその書いた紐をほどく。受 信者がメッセージを受信するには、発信者が持っていたスキュタレーと同じ直系のスキュタレーを持っている必要がある。スパルタとペルシャの闘いの時に、スパルタの伝令が使用した。

<換置式暗号…ある文字を別の文字に置換する(古代ローマから千年にわたり使用される>

※特に平文の文字を別の文字で置き換える暗号をサイファーという

単語をまるごと別の文字や単語に置き換える暗号をコードという

<カーマスートラ「秘密文書の書き方」>

◆4世紀 インド バラモンの学者ヴァーツヤーヤナによって書かれた著作

女性に対し、64の技芸を身につけるように勧めており、その中に「秘密文書の書き方」 がある。密会などの約束に使われていた。

例)文字変換の取り決めがあり、その法則に従って、文字を置換する

A⇔V、D⇔X、M⇔C …

MEET AT MID NIGHT

↓ ↓ ↓ ↓ ↓↓ ↓ ↓↓ ↓ ↓↓↓↓

CUUZ VZ CGX SGIBZ<シーザー暗号(カエサル暗号)>

◆古代ローマ ガリア戦記

アルファベットの各文字をそれよりも3つ後ろのアルファベットで置換する方式。鍵にな るアルファベットは、先頭に法則性のあるキーフレーズをつけることによって、紙などに 記載せずに記憶できるようになった。

<単アルファベット換字式方式 鍵なしの統計的手法による復号>

◆西暦610年 アラビア(西暦800年~1200年にかけてその研究は続いた)

イスラム文明黄金時代、アッパース朝のカリフは効率的な行政システムを構築し、国家機 密や官吏による税の記録を暗号によって保護した。その暗号の復号に、文章内の文字の出 現頻度のばらつきが統計的に文字ごとに異なる性質を利用した。

<ヨーロッパの暗号の歴史の始まり:修道院での旧約聖書の解読からヴィジュネル暗号>

◆13世紀 イングランド フランシスコ会修道士 ロジャー・ベーコン

イスラム文化とは別に、ヨーロッパで中世から旧約聖書の解読のために、暗号解読の研究が修道院で行われ始める。暗号に関する西洋の書物でもっとも古いのが、13世紀にロジャーベーコンによって記された書物である。

◆14世紀 暗号が広く普及し、錬金術師や学者に利用される

◆15世紀 ルネサンス文化が開花し、政界では陰謀論が渦巻き、暗号の需要が高まる。

◆16世紀 イングランドとスコットランド&フランスの闘いで、スコットランドの女王メアリーは、同じカトリック教徒のイングランドのバビントンとギフォードは、イングランドの女王メアリーの暗殺計画を企てる。イングランドの王室スパイ組織のウォルシンガムは、ロンドンに暗号研究所を設立し、暗号の研究をしていた。バビントンとメアリーはエリザベス女王の暗殺計画を暗号文で送りあっていたが、暗号研究所のフェリペスに解読され、メアリーは処刑された。このとき使用されたのは「ノーメンクラター」というアルファベットを置き換える他に、フレーズを記号などに置き換える「コード」を加えたものだった。弱い暗号はこのような結末をもたらす。

<ヴィジュネル暗号:多アルファベット換字方式>

◆1460年代 イタリア アベルティ

一対一で置換していた文字を一対二で文字を置換するようにした。

◆1523年 ヴィジュネル暗号

アベルティ、トリテミウス、ポルタの著作よりヴィジュネル暗号を開発

置換する文字をヴィジュネル方陣にしたがって選び、暗号化する。

◆19世紀 イギリス バベッジとカシスキーによる暗号解読

バベッジは現代的なコンピュータのひな形や生命保険の死亡表、郵便料金の全国統一する仕組みなどを作った発明家である。この時代、海難事故や工学的な災害の多くが、その基礎にある数表の人為的な誤りで発生していた。そこで、それらを計算してくれる機械の開発を行った。それ自体は、政府の助成金がでなくなったので完成しなかったが、それを元に電子装置を作った。第二次世界大戦中に完成した装置は、ヴィジュネル暗号の解読に役立った。解読できたという事実は、約10年間公開されず、退役軍人のカシスキーによってノートが発見され、カシスキーの名前で出版された。10年間、秘密にされた理由は明らかになっていないが、クリミア戦争が勃発した直後ということもあり、イギリスから秘密を守るように要請があったのではといわれている。イギリスには、国家安全保障のために暗号解読の事実を揉み消すという伝統がある。

<暗号の大衆文学への応用>

◆19世紀文学の発展

・ジュール・ヴェルヌ 「地底旅行」

・アーサー・コナン・ドイル 「シャーロックホームズ」「踊る人形」

・エドガー・アラン・ポー 「黄金虫」ポーは頻度分析のみで様々な暗号の解読を行った

◆ビール暗号

おそらくワンタイムパッドのような鍵が用いられてたようだが、暗号を解くと埋蔵された二千万ドルの宝のありかがわかるらしいが、今だ解読されていない。多くのビール暗号愛好者が暗号の解読に取り組んだ。NSAが既に解読したのではという噂もある。

<暗号機の発明>

[無線通信発明]

◆1901年 イギリス マルコーニ 無線の発明

・無線通信で暗号が使われる

・ドイツ軍 ADFGVX暗号 換字式と転置式を取り交ぜた複雑な暗号

→フランス パンヴァン 解読に成功

フランス軍は専門の暗号解読部隊を保有。ドイツは通信を傍受されていた。

◆ドイツ ツィンマーマンの電報の暗号解読

・ドイツのツィンマーマンがメキシコへ送信した暗号化された電報には、「イギリスやアメリカの一般客船も無制限に攻撃する、イギリスを降伏させたいが、アメリカとの直接対決を避けたいドイツは、メキシコ大統領に同盟の申し出を請う」という内容が記載されていた。イギリスに全ての通信を傍受されているのを知ってのことだった。ドイツ神学書の翻訳をしていたモンゴメリー師と出版業者のナイジェル・ド・グレイが担当した。ドイツの暗号解読は完了したが、イギリスがドイツの暗号解読したという事実を隠すために、すでに届けられているであろうメキシコの電報をスパイに盗ませるという方法をとり、その文章を新聞で発表した。イギリスの情報部隊は非難を浴びるが、その作戦のおかげで、ドイツにイギリスが暗号解読しているという事実を隠し、メキシコがドイツに背信したようにみせかけ、交渉で解決しようとしていたアメリカからドイツに対する期待を削ぐことに成功する。

[暗号機の発明]

◆15世紀 イタリア 建築家レオン・アベルティ

円盤形のカエサル暗号機を制作。アメリカの南北戦争などで使用される。5世紀にわたり実地で使用される。

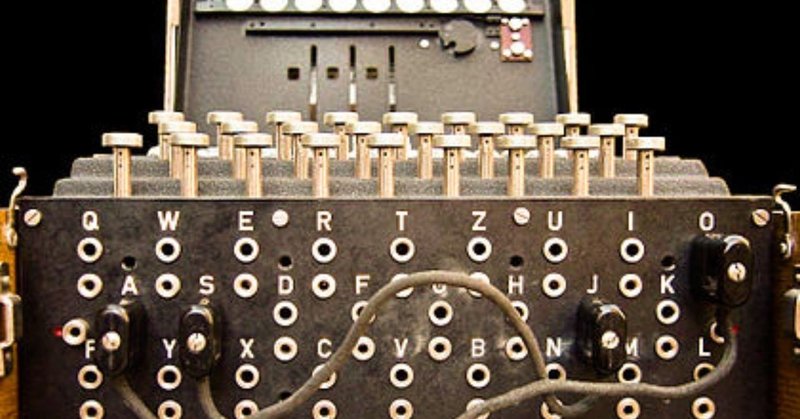

◆1918年 ドイツ アルトゥール・シェルピウス リヒャルト・リッター

エニグマの発明。キーボード、スクランブラー(平文の暗号化)、プラグボード(暗号化をより複雑にする仕組み)、ランプボード(暗号化された文字の出力)からなる。暗号化の鍵は、エニグマの初期設定にかえられる。ドイツは、1923年に自国の通信がイギリスに傍受されており、それがイギリスの優位性の原因だったというイギリスの海軍が発表した文章に衝撃を受け、エニグマを購入することになる。(20年間で3万台)これにより、ドイツは敗戦国ではあるが通信の暗号化で優位に立つ。イギリスは戦利国となり、ドイツの暗号は読めなかったが、解読に躍起になることはなかった。また、エニグマの情報は内部の裏切りにより、フランスにその仕組みに関する情報が売り渡されていたが、勝利国という自信過剰と意欲喪失でそれらのレプリカを組み立てるものさえ出てこなかった。

◆ポーランド

ポーランドは第一次大戦後、独立国家になったが共産主義の拡大を狙うロシアと領土を取り戻したいドイツの脅威に挟まれていた。たまたまフランスと同盟国だったため、エニグマの情報を入手し、ビュロ・シフルフという暗号局を設立し、情報収集にあたっていた。それまでは、主に言語学者が暗号解読を行ってきたが、ビュロ・シフルフでは数学者に参加を求めた。レイェフスキは、暗号文の頭に鍵が2回繰り返されてつくという毎日ランダムに変わる「日鍵」というドイツ軍の暗号送信の特徴をもとに、プラグボードとスクランブラーの設定を分けて解決できることを発見し、鍵のリストを1年かけて制作したことで、ドイツ軍のエニグマの暗号解読ができるようになった。その後、暗号文の改良に合わせて、日鍵を自動で探し当てるボンブという機械まで開発されたが、ドイツ軍の暗号の改良によりしだいに解読が難しくなる。

◆イギリスとフランス

ナチスの台頭をうけ、暗号解読の必要に迫られたイギリスとフランスは、ポーランドの研究結果を引き継ぎ、解読の研究をブレッチレーで行った。このころ、ドイツ軍のオペレータは戦争の疲労からか暗号につかう鍵を簡易なもので送信してしまったりしている。しかし、ドイツ海軍はエニグマを改良し、鍵も慎重に選んだため解読が難しくなっていた。そんなときは、ドイツに押し込み強盗に入り、コードブックを入手して暗号解読した。チューリングの功績や、暗号を解読しているという事実をイギリスが巧妙に隠していたこともあり、イギリスはドイツの機密文章を解読し作戦を実行、終戦にこぎつけた。

<パープル暗号>

◆第二次世界大戦 日本

当初アメリカ軍やイギリス軍も解読できず、秘密通信に役立っていたようだが、鍵やスクランブルの方法に隙があり、アメリカ軍に解読されることになる。

<ナヴァホ暗号>

◆第二次世界大戦 アメリカ

第二次世界大戦中にイギリスはタイペックス、アメリカはシガバという機械式暗号を使用していた。複雑な暗号機だったため解読されることはなかった。しかし大変時間がかかるものだったので、代替案が探されていた。ドイツは世界中の部族の調査をしていたが、ナヴァホ族だけは、調査されていなかった。またナヴァホ族の言語は難解で難しかったため、暗号通信に用いられた。アヴァホ語は、アジアやヨーロッパのどの言語ともつながりを持たないナ・デネ系言語に属する。この暗号がなければ、硫黄島の作戦は失敗したのではないかといわれている。

<ローレンツ暗号>

◆第二次世界大戦 ドイツ

ヒトラーと将軍たちの通信に使用されたローレンツ暗号は、ブレッチレーでチューリングマシンを用いたコロッサスによって行われた。これは現在のコンピュータの前身だったが、イギリスの秘密主義のおかげで設計書は焼却され、コンピュータの発展はエッカートとモークリーのENIACが引き継ぐことになる。

<暗号に関する著作「軍用暗号」>

◆1883年 オランダ 言語学者 アウグスト・ケルクホフス・フォン・ニーウェンホフ

「ケルクホフスの原理」には、暗号システムの安全性は、暗号アルゴリズムを秘密にできるかど うかには関係せず、鍵の秘密が守れるかどうかにかかっている。と記されている。

(共通鍵暗号方式)

<DES暗号>

◆1973年 アメリカ フィスティル

米国商務省標準局(NBS)は商用暗号標準化を目指して、暗号システムを公募する。IBMの開発した金星暗号は、ドイツのフィステルによって開発された。当初はケンブリッジ大学で研究していたが、国家安全保障局(NSA)の妨害に会い、IBMで開発することになる。DESは標準化に採用されたが、鍵の配送問題が大きな問題となった。1970年代は政府や軍事目的の場合、COMSECという配送専門の組織がカードや紙テープ、フロッピーなどに鍵を書き込み、配送していた。現在は、DES暗号は解読可能とされており、トリプルDESやAESなどの改良版が出ている。

<Camellia>

◆2000年にNTTと三菱電機により共同開発されたブロック暗号

AESと同様128-192.256ビットの鍵をサポートしている。

(公開鍵暗号方式)

<ディッフィーフェルマン方式の開発>

◆1990年代 ディッフィー、ヘルマン、マークル

IBMのトーマス・J・ワトソン研究所で、ディッフィーとヘルマン出会い、スタンフォード大学で研究が行われた。NSAの何十億ドルという予算と戦うことになる。ここで一方向関数(モジュラー関数)を使えば、鍵配送問題を解決できることが示唆された。

<RSA暗号>

◆1977年 リヴェスト・シャミア・アドルマン

マサチューセッツ州工科大学にて、リヴェスト・シャミア・アドルマンのチームがこの問題を研究していた。モジュラー関数を使用して、公開鍵暗号のシステムを開発した。いっぽうで秘密主義のイギリスでも、1975年頃、ジェイムズ・エリスがGCHQで同じ仕事に取り組み、先にその仕組みをチームで発見していたが、イギリスの秘密主義のおかげで発表できなかった。

◆2010年 NTTなど、公開鍵暗号の素因数分解問題で768ビット整数の分解に成功

より安全な暗号としては、2048ビット以上の素因数分解型暗号や224ビット以上の楕円曲線暗号を推奨している。 https://tech.nikkeibp.co.jp/it/article/NEWS/20100108/343056/

参考:関西情報センター セキュティ人材担当コース 森井昌克先生資料より

<PGP暗号>

◆1980年代末 ジマーマン

RSA暗号とIDEA鍵を使用すると、暗号化だけでなくデジタル署名にも利用できることを発見。商品化のための特許手続きなどを進めていたが、1991年に犯罪防止一括法案(通信サービスや機器は、政府が内容を取得できるように設計することを盛り込んだ:活動家により削除させることに成功した)が可決されそうになり、USENETにて世界中に配布した。しかし、これによりジマーマンは、RSA社に特許侵害といわれ、アメリカ政府に武器商人として告発され、3年間の間、審査やFBIの追及を受けることになった。

<Paillier暗号>

加法準同型の暗号。暗号は、RSAなど、乗法準同型暗号のほうが一般的である。

<ElGamal暗号>

離散対数問題を利用した暗号。Diffie-Hellman鍵共有方式で共有した乱数を使ってワンタイムパッド (OTP) を行うと暗号通信ができる。ElGamal暗号は、これを利用してiffie-Hellman鍵共有方式を暗号方式として利用できるように変形したものである。ElGamal暗号は暗号 (cipher) であるが、これとは別にデジタル署名 (digital signature) に応用することができるElGamal署名も発表されている。

<楕円曲線暗号>

◆楕円DH

楕円曲線ディフィー・ヘルマン鍵共有は、安全でない通信経路を用いて匿名鍵共有を行うプロトコルであり、ディフィー・ヘルマン鍵共有を楕円曲線を使うように変更した、楕円曲線暗号の一つである。 両者で共有した秘密の値はそのまま、あるいは何かしらの変換をかけて、共通鍵暗号の鍵として用いることができる。

◆楕円DSA

DSA署名を楕円曲線を用いて行ったもの。

<キーボード音からのパスワード推測>

◆低周波音の解析によるRSAキー抽出技術

RSA暗号の生みの親、シャミア博士は、キーボードの音からパスワードを解読する方法を発見し、注意を促している。

参考:https://gigazine.net/news/20131219-mail-steal-sound-capture/

<WEPの解読>

◆「WEPは10秒で解読可能」、神戸大と広島大のグループが発表

・Klein関数

・PTW関数

・PKM関数

の3つを組み合わせる組み合わせるTeAM-OK攻撃で、約5万パケットを収集することで、90%の確率で鍵の導出が可能

→WPAやWPA2の仕様が推奨される

https://internet.watch.impress.co.jp/cda/news/2008/10/14/21162.html

参考:関西情報センター セキュティ人材担当コース 森井昌克先生資料より

(パスワード認証)

<パスワードを突破するツール>

◆JohnTheRipper

8文字程度なら2時間ぐらいで突破可能。

◆DES cracker

DESの鍵サイズを検査するツール。

【考察】

メッセージ自体を隠すステガノグラフィーが用いられていた時代は、その仕組みに物理的に気が付いた人が密告して解読方法がばれるということが多かったようです。

クリプトグラフィーが用いられるようになると、シーザー暗号や単語を記号や文字に置き換えるコードの自体は、そのアルゴリズム自体を知っているかいないかが問題でしたが、文字の統計を取って推測する手法が発見されてからは、アルゴリズムを知らなくても解読できるようになったようです。その後、ヴィジュネル暗号あたりから、鍵が重要になってきたように思えます。ワンタイムパッドなどは、鍵が推測不可能である限りは、とても安全ですが、配送が問題になります。

第二次世界大戦のエニグマの解読では、暗号機の設計図と鍵のパターン、今でいうレインボーテーブルの作成、解読機の発明などの要因で、暗号解読に成功している。また、鍵の記載されたコードブックを盗むという方法も取られている。

現在、暗号が解読されるということは、鍵が見つかるということを指すようになっている。暗号を解読するには、鍵の入手が必要である。解読には確率的手法が用いられることが多いようである。現在の暗号の根拠は、アルゴリズムの確実性ではなく、複雑性を根拠にしているため、性能の良い例えば量子コンピュータなどが出現した場合は、解読される可能性がある。現在のコンピュータで保証されているのは、あくまで現実的な時間でもって、現在普及しているコンピュータ上では解けないということである。

また、現実的時間で解けない暗号でも、パスワードを打っているところを覗かれたり、音を解析して推測されたり物理的な脅威にもさらされている。パスワードに関しては、ワンタイムパスワードやFIDOなどが普及し始めている。

<現在の暗号に関しての対策をまとめると>

暗号の強度に関しては、「電子政府における調達のために参照すべき暗号のリスト(CRYPTREC暗号リスト)」を参照し、推奨されるものを使用する。

https://www.cryptrec.go.jp/method.html

パスワードを保存する場合は、ソルトとストレッチをかける、2段階認証を取り入れる、FIDOを導入するなどが考えられます。

また、準同型暗号などを使用する場合は、解析可能範囲が要求仕様範囲内であるかなどの確認が必要かと思われます。

【参考資料】

サイモン・シン 暗号解読(上・下)

この記事が気に入ったらサポートをしてみませんか?