国・自治体のDNS水責め攻撃のまとめ

4月末頃少しニュースになったDNS水責め攻撃について、国および自治体に関連した情報をまとめる。

関連と考えられるニュースはこちら

DNS水責め攻撃とは

JPRSの説明は以下。

DNSサーバーに対するDDoS攻撃手法の一つです。DNSの問い合わせ名にランダムなサブドメインを付加することでフルサービスリゾルバー(キャッシュDNSサーバー)のキャッシュ機能を無効化し、攻撃対象となる権威DNSサーバーに問い合わせを集中させることにより、権威DNSサーバーやフルサービスリゾルバーをサービス不能の状態に陥らせます。

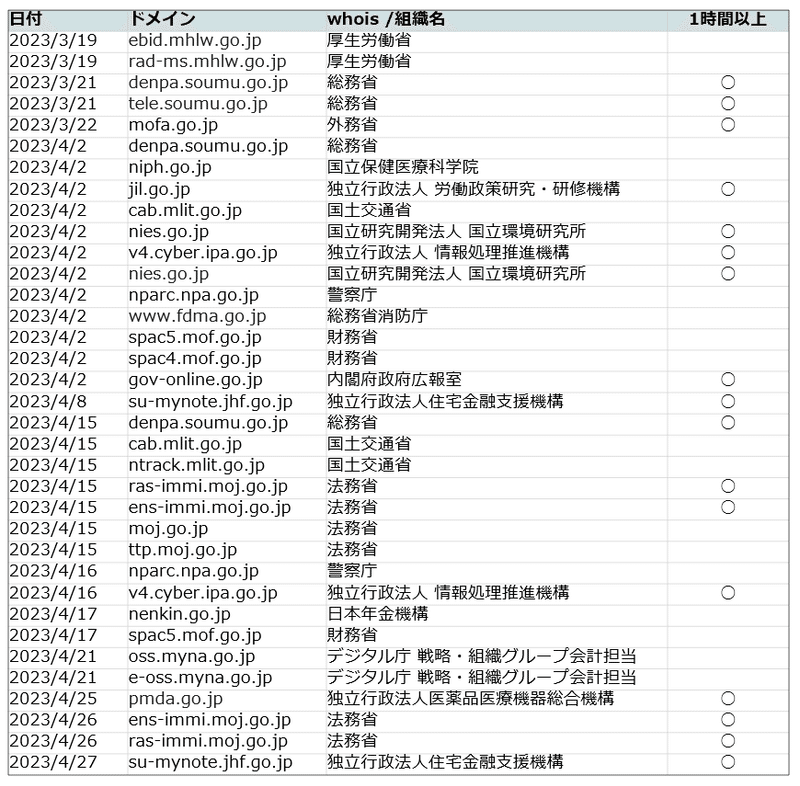

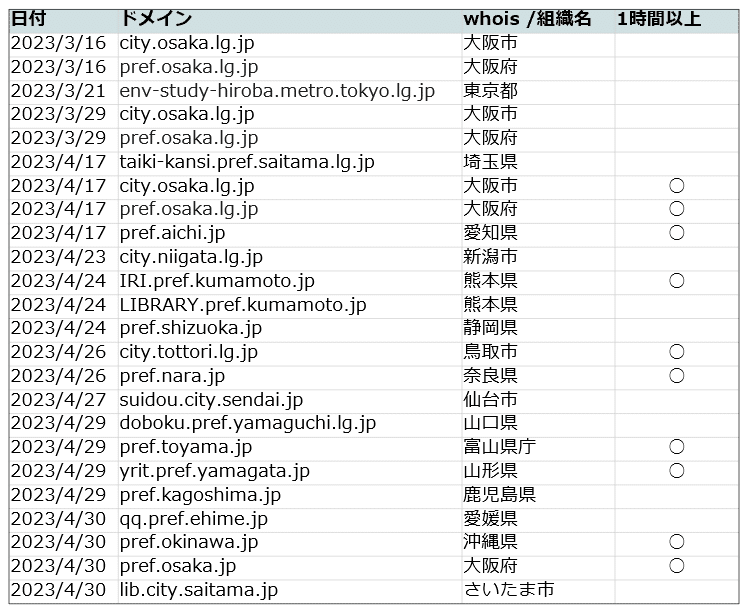

攻撃を受けた可能性のある団体

この件の第一人者である中京大鈴木教授(浸透いうな/@tss_ontap_o)のサイトにて情報提供されている。

上記サイトに掲載されている、全 NS が応答しなくなったドメイン(ゾーン)の主要なピックアップリストのうち、.go.jp、.lg.jp、pref.が含まれるもの、city.が含まれるもの、の4種を抜粋した。(2023/5/7 14:00時点)なお応答しない時間が1時間以上続いたものには〇をつけた。

注意)冒頭にあげた4種のみの抜粋のため、国・自治体の全量か不明。また、元ファイルを見てもらうとわかるがco.jpやne.jpなどへの攻撃もあり国・自治体に攻撃が集中しているということではない。さらに上記は一定時間NSが応答しなくなった事実があるもので数分程度で応答が復旧しているものもある。

DNS水責め攻撃への対策

直接的な対策としては以下のようなものがある。

DNSログを解析し攻撃をいち早く検知する

DNS水責め攻撃は予兆に気づきにくい攻撃ですが、DNSログを解析して異常な数の不審な問い合わせがあった場合はDNS水責め攻撃としていち早く検知して対策を取ることが可能です。例えば特定のドメインに対して、一定数以上の問い合わせがあった場合は、DNSの名前解決を停止するなどです。

このような対策により、DNSが過負荷になる前にDNSサーバーを攻撃から守ることができます。

対応する製品を導入する

DNS水責め攻撃に対応した製品もいくつかあります。例えばDNSログを高速に保管し、解析するための専用のシステムや、DNS問い合わせの秒間問合数(QPS)を計算して、予め設定した閾値を超えると、処理を制限するシステムなどです。

間接的な軽減策として、放置されたオープンリゾルバの対策をすることで、DNS水責め攻撃の踏み台にされてしまうことを防ぐというものがある。

以下サイト内に説明がある隠れオープンリゾルバ検査サイトで確認ができる。

初稿:2023/5/10 17:00

この記事が気に入ったらサポートをしてみませんか?